Un desconocido grupo de piratería patrocinado por el estado chino ha sido vinculado a una nueva pieza de malware dirigida a servidores Linux.

La firma francesa de ciberseguridad ExaTrack, que encontró tres muestras del software malicioso previamente documentado que datan de principios de 2022, lo denominó Mélofée .

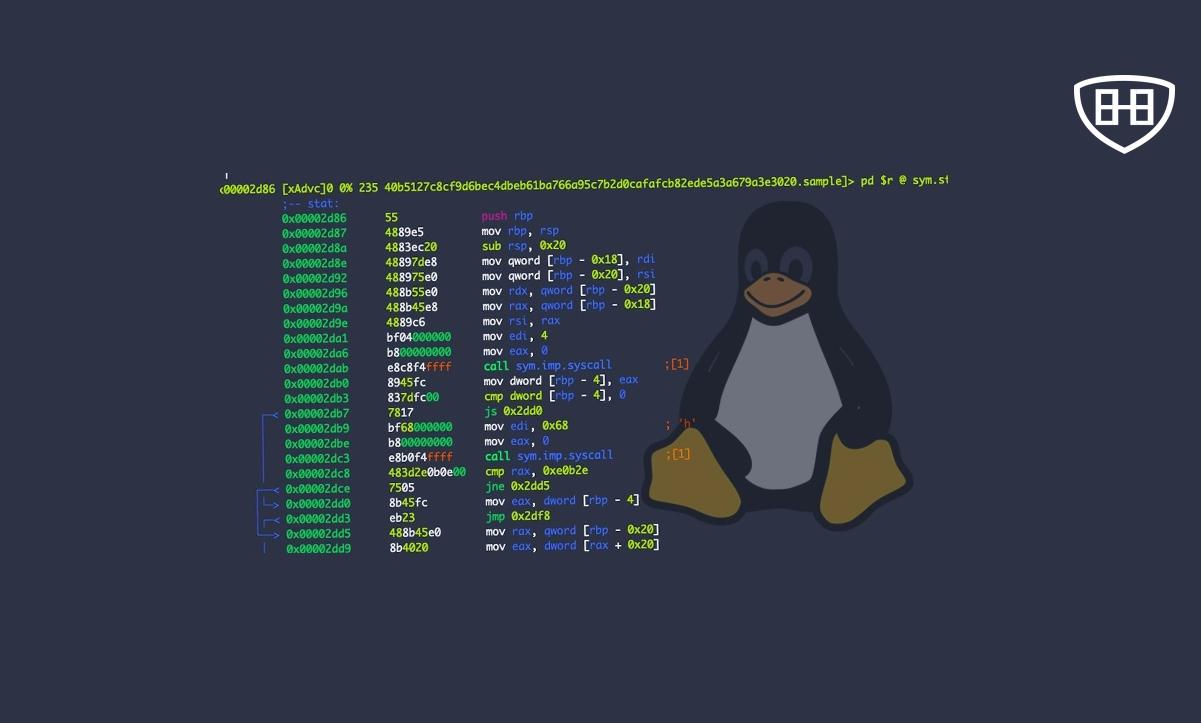

Uno de los artefactos está diseñado para eliminar un rootkit en modo kernel que se basa en un proyecto de código abierto denominado Reptile .

«Según los metadatos de vermagic, está compilado para una versión de kernel 5.10.112-108.499.amzn2.x86_64», dijo la compañía en un informe. «El rootkit tiene un conjunto limitado de funciones, principalmente la instalación de un gancho diseñado para ocultarse».

Se dice que tanto el implante como el rootkit se implementan mediante comandos de shell que descargan un instalador y un paquete binario personalizado desde un servidor remoto.

El instalador toma el paquete binario como argumento y luego extrae el rootkit, así como un módulo de implantación de servidor que se encuentra actualmente en desarrollo activo.

Las características de Mélofée no son diferentes de otras puertas traseras de su tipo, lo que le permite comunicarse con un servidor remoto y recibir instrucciones que le permiten realizar operaciones con archivos, crear sockets, iniciar un shell y ejecutar comandos arbitrarios.

Los vínculos del malware con China provienen de superposiciones de infraestructura con grupos como APT41 (también conocido como Winnti ) y Earth Berberoka (también conocido como GamblingPuppet ).

Earth Berberoka es el nombre que se le da a un actor patrocinado por el estado que se dirige principalmente a sitios web de apuestas en China desde al menos 2020 utilizando malware multiplataforma como HelloBot y Pupy RAT .

Según Trend Micro, algunas muestras de Pupy RAT basado en Python se han ocultado mediante el rootkit Reptile.

ExaTrack también descubrió otro implante con nombre en código AlienReverse, que comparte similitudes de código con Mélofée y hace uso de herramientas disponibles públicamente como EarthWorm y socks_proxy .

«La familia de implantes Mélofée es otra herramienta en el arsenal de los atacantes patrocinados por el estado chino, que muestran una constante innovación y desarrollo», dijo la compañía.

«Las capacidades que ofrece Mélofée son relativamente simples, pero pueden permitir que los adversarios lleven a cabo sus ataques bajo el radar. Estos implantes no fueron muy vistos, lo que demuestra que los atacantes probablemente están limitando su uso a objetivos de alto valor».

Fuente y redacción: thehackernews.com