El malware Emotet está de vuelta después de una breve pausa; los actores de amenazas lo están propagando a través de archivos adjuntos de correo electrónico de Microsoft OneNote, para evitar la detección. Incluso se ven variantes con correos electrónicos de gran tamaño.

Este troyano bancario ha estado activo al menos desde 2014. La botnet es operada por un actor de amenazas rastreado como TA542 y también se usó para entregar otros códigos maliciosos, como los troyanos Trickbot, QBot, Conti, ProLock, Ryuk, Egregor.

En abril, los operadores de la botnet comenzaron a probar nuevas técnicas de ataque en respuesta a la decisión de Microsoft de desactivar las macros de Visual Basic para aplicaciones (VBA) de forma predeterminada. Con el tiempo, los operadores de Emotet han mejorado su cadena de ataque empleando múltiples vectores de ataque para permanecer bajo el radar.

En junio, los expertos de Proofpoint detectaron una nueva variante del bot Emotet que usa un nuevo módulo para robar información de tarjetas de crédito almacenada en el navegador web Chrome. Los operadores permanecieron inactivos entre julio y noviembre de 2022. En noviembre, los investigadores de Proofpoint advirtieron sobre el regreso del malware después de haber observado una campaña de malspam de alto volumen que entregaba cargas útiles como IcedID y Bumblebee.

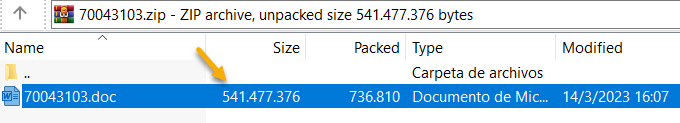

Los investigadores de MalwareBytes notaron que la nueva campaña fue impulsada por la botnet Epoch 4: «La semana pasada, Emotet regresó después de una ausencia de tres meses cuando la botnet Epoch 4 comenzó a enviar correos electrónicos maliciosos con macros de Office maliciosas. Si bien los archivos adjuntos extraídos se inflaron a varios cientos de megabytes, fue sorprendente ver que Emotet persistió en usar el mismo formato de ataque. Un cambio notable fue el uso de documentos de Microsoft OneNote por parte de otras bandas criminales. Ahora, es el turno de Emotet».

El archivo adjunto de OneNote se hace pasar por una notificación falsa que indica que el documento está protegido. Se le indica al destinatario que haga doble clic en el botón «Ver» en el contenido del correo, lo que hace que las víctimas, sin darse cuenta, hagan doble clic en un archivo de secuencia de comandos incrustado.

Luego, el motor de secuencias de comandos de Windows (wscript.exe) ejecuta el siguiente comando: %Temp%\OneNote\16.0\NT\0\click.wsf»

Al ejecutar un script muy ofuscado, recupera la carga binaria de Emotet de un servidor remoto. Luego, la DLL maliciosa se ejecuta a través de regsvr32.exe para instalar el troyano en el sistema de destino.

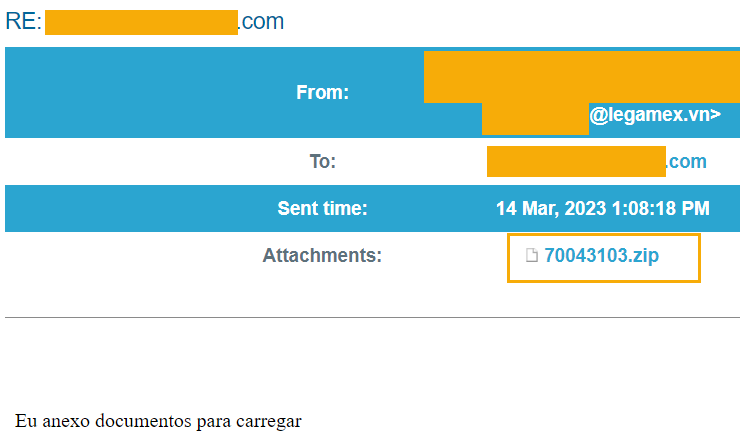

Los investigadores de Cofense también informaron que la actividad maliciosa de Emotet se reanudó el 7 de marzo de 2023, los mensajes detectados por la empresa contienen archivos .ZIP adjuntos que no están protegidos con contraseña. Los archivos .ZIP adjuntos entregan documentos de Office armados que descargan y ejecutan la DLL de Emotet.

«No está claro cuánto durará esta nueva ronda de actividad de correos electrónicos. Si bien una ronda anterior de actividad en 2022 se extendió por varias semanas, la última ronda ocurrió en menos de dos semanas en noviembre de 2022, con más de tres meses de inactividad en ambos lados», afirma Cofense.

Fuente y redacción: segu-info.com.ar