La operación de malware Emotet volvió a enviar correos electrónicos no deseados a partir del martes por la mañana después de un descanso de tres meses, reconstruyendo su red e infectando dispositivos en todo el mundo.

Emotet es un notorio malware distribuido a través de correo electrónico que contiene archivos adjuntos maliciosos de documentos de Microsoft Word y Excel. Cuando los usuarios abren estos documentos y las macros están habilitadas, la DLL de Emotet se descargará y cargará en la memoria.

Una vez que se carga Emotet, el malware permanecerá en silencio, esperando instrucciones de un servidor de comando y control remoto.

Eventualmente, el malware robará los correos electrónicos y los contactos de las víctimas para usarlos en futuras campañas de Emotet o descargar cargas útiles adicionales como Cobalt Strike u otro malware que comúnmente conduce a ataques de ransomware.

Si bien Emotet ha sido considerado el malware más distribuido en el pasado, se ha ralentizado gradualmente, y su última operación de spam se vio en noviembre de 2022. Sin embargo, incluso entonces, el spam solo duró dos semanas.

Emotet regresa en 2023

Hoy, la empresa de ciberseguridad Cofense y el grupo de seguimiento de Emotet Cryptolaemus advirtieron que la botnet Emotet había reanudado una vez más el envío de correos electrónicos.

«A partir de las 1200 UTC, Ivan finalmente logró que E4 enviara spam. Estamos viendo plantillas de Red Dawn que son muy grandes y llegan a más de 500 MB. Actualmente vemos un flujo decente de spam. Septeto de URL de carga útil y macros feas», tuiteó Cryptolaemus .

Cofense también confirmó a BleepingComputer que la campaña de spam comenzó a las 7:00 a. m., hora del este, y que los volúmenes actuales siguen siendo bajos.

«El primer correo electrónico que vimos fue alrededor de las 7 am EST. El volumen sigue siendo bajo en este momento a medida que continúan reconstruyendo y reuniendo nuevas credenciales para aprovechar y las libretas de direcciones para apuntar», dijo Cofense a BleepingComputer.

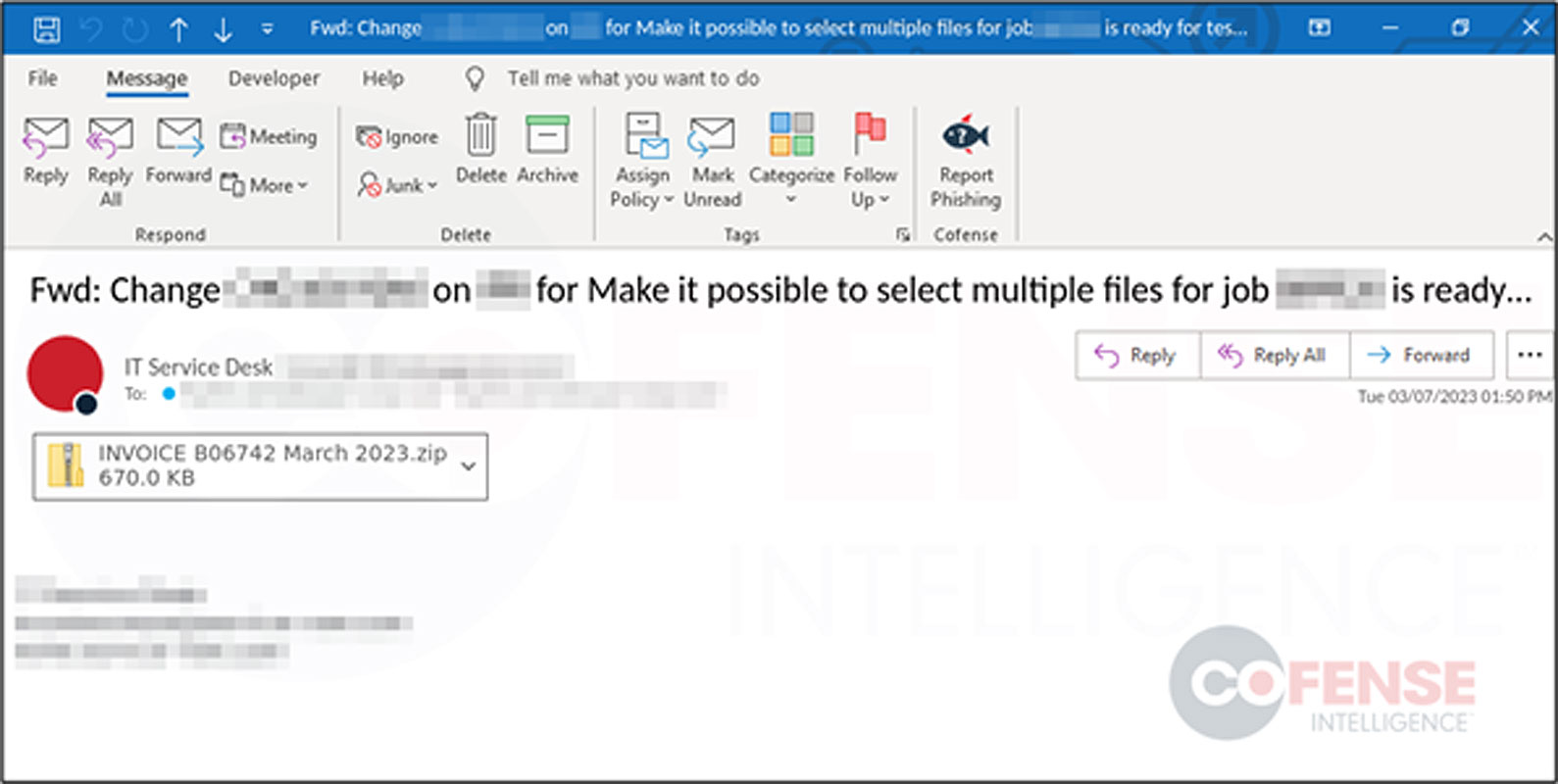

En lugar de usar correos electrónicos de cadena de respuesta como en la campaña anterior, los actores de amenazas están utilizando correos electrónicos que fingen ser facturas, como se muestra a continuación.

Fuente: Cofense

Adjuntos a estos correos electrónicos hay archivos ZIP que contienen documentos de Word inflados que tienen más de 500 MB de tamaño. Se rellenan con datos no utilizados para hacer que los archivos sean más grandes y más difíciles de escanear y detectar como maliciosos.

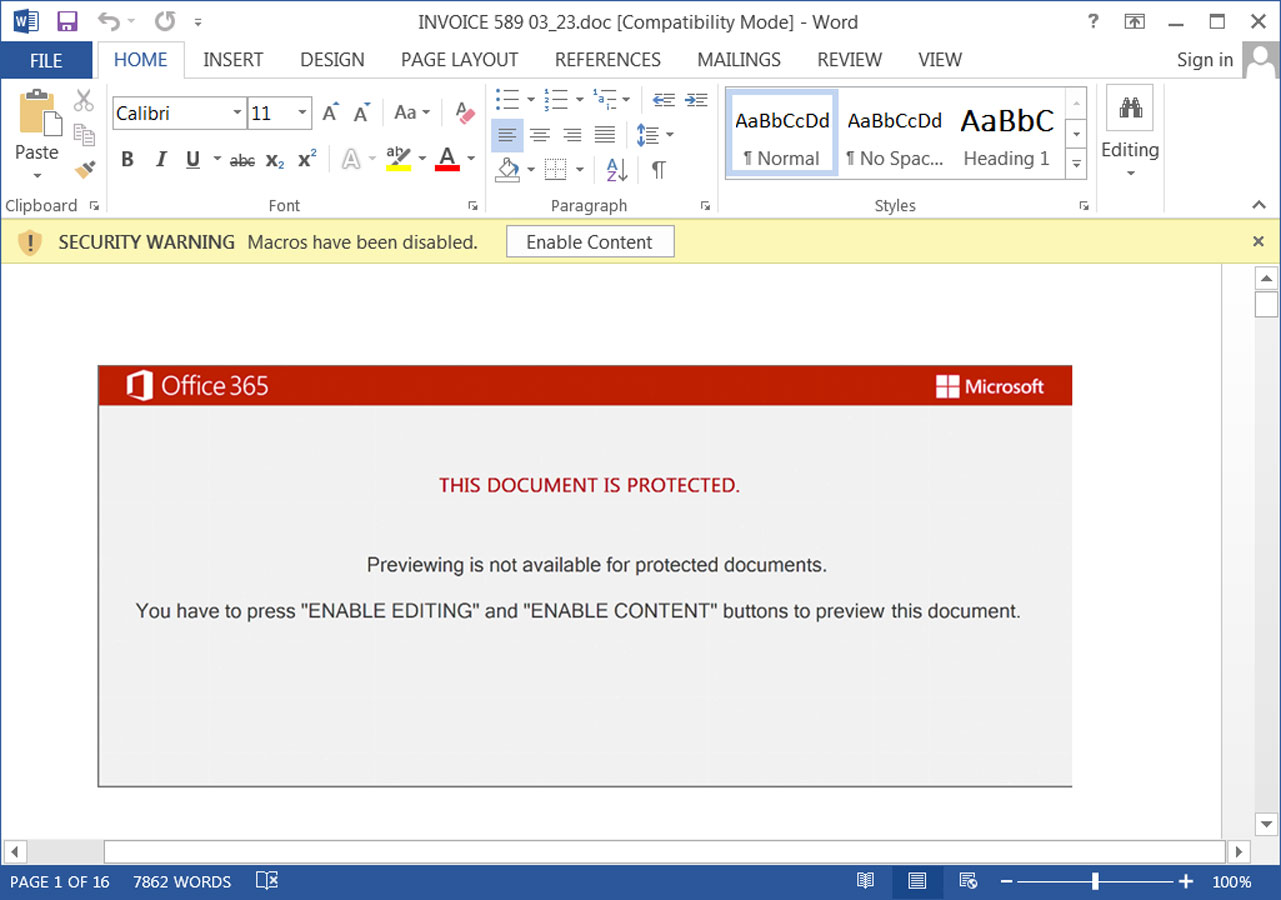

Estos documentos de Microsoft Word utilizan la plantilla de documento ‘ Red Dawn ‘ de Emotet , lo que solicita a los usuarios que habiliten el contenido del documento para verlo correctamente.

Fuente: BleepingComputer

Estos documentos contienen un montón de macros que descargarán el cargador de Emotet como una DLL de sitios comprometidos, muchos de los cuales son blogs de WordPress pirateados.

Cuando se descargue, Emotet se guardará en una carpeta con un nombre aleatorio en %LocalAppData% y se iniciará con regsvr32.exe.

Al igual que el documento de Word, la DLL de Emotet también se ha rellenado para que tenga 526 MB para dificultar la capacidad de detectarla como maliciosa por parte del software antivirus.

Esta técnica de evasión muestra éxito, como se ilustra en un análisis de VirusTotal donde el malware solo es detectado por un proveedor de seguridad de 64 motores, y ese proveedor solo lo detecta como ‘Malware.SwollenFile’.

Una vez que se ejecuta, el malware se ejecutará en segundo plano, a la espera de comandos, que probablemente instalarán más cargas útiles en el dispositivo.

Las cargas útiles permiten que otros actores de amenazas accedan de forma remota al dispositivo, que luego se utiliza para propagarse más en la red comprometida.

Estos ataques comúnmente conducen al robo de datos y ataques de ransomware en toda regla en las redes violadas.

Cofense dice que no han visto que se eliminen cargas útiles adicionales ahora, y que el malware solo está recopilando datos para futuras campañas de spam.

Los cambios recientes de Microsoft salvan el día

Si bien Emotet está reconstruyendo su red, es posible que el método actual no tenga mucho éxito después de los cambios recientes de Microsoft.

En julio de 2022, Microsoft finalmente deshabilitó las macros de forma predeterminada en los documentos de Microsoft Office descargados de Internet.

Debido a este cambio, los usuarios que abran un documento de Emotet recibirán un mensaje que indica que las macros están deshabilitadas porque la fuente del archivo no es de confianza.

El analista senior de vulnerabilidades de ANALYGENCE, Will Dormann , le dijo a BleepingComputer que este cambio también afecta los archivos adjuntos guardados de los correos electrónicos.

Para la mayoría de los usuarios que reciben correos electrónicos de Emotet, esta característica probablemente los protegerá de habilitar macros por error a menos que hagan un esfuerzo concertado para habilitarlas.

Este cambio ha llevado a otros actores de amenazas a alejarse de los documentos de Word y Excel y a abusar de otros formatos de archivo, como Microsoft OneNote , imágenes ISO y archivos JS.

No sería sorprendente ver que Emotet también cambie a diferentes tipos de archivos adjuntos después de que esta campaña inicial no salga según lo previsto.

Fuente y redacción: bleepingcomputer.com