Ha surgido un nuevo marco posterior a la explotación llamado EXFILTRATOR-22 (también conocido como EX-22) con el objetivo de implementar ransomware dentro de las redes empresariales mientras pasa desapercibido.

«Viene con una amplia gama de capacidades, lo que hace que la post-explotación sea pan comido para cualquiera que compre la herramienta», dijo CYFIRMA en un nuevo informe.

Algunas de las características notables incluyen el establecimiento de un shell inverso con privilegios elevados, la carga y descarga de archivos, el registro de pulsaciones de teclas, el lanzamiento de ransomware para cifrar archivos y el inicio de una sesión VNC (Computación de red virtual) en vivo para acceso en tiempo real.

También está equipado para persistir después de reiniciar el sistema, realizar movimientos laterales a través de un gusano, ver procesos en ejecución, generar hashes criptográficos de archivos y extraer tokens de autenticación.

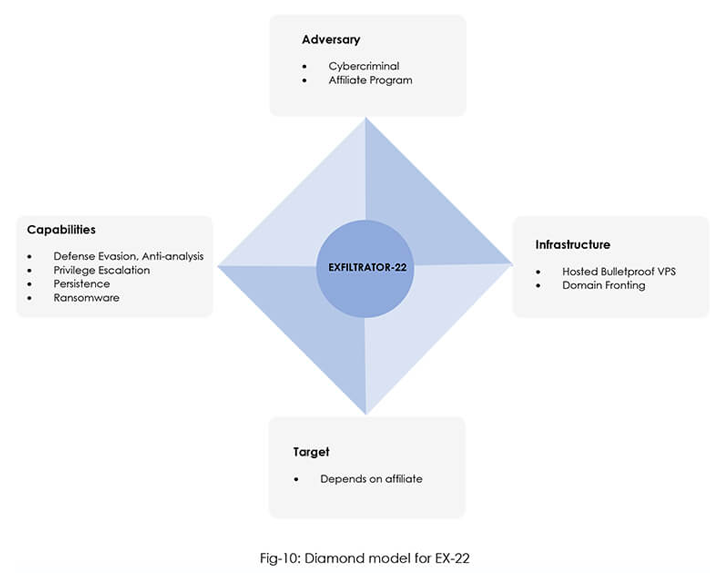

La firma de ciberseguridad evaluó con confianza moderada que los actores de amenazas responsables de crear el malware están operando desde el norte, este o sudeste de Asia y probablemente sean antiguos afiliados del ransomware LockBit .

Anunciado como un malware completamente indetectable en Telegram y YouTube, EX-22 se ofrece por $1,000 al mes o $5,000 por acceso de por vida. A los delincuentes que compran el kit de herramientas se les proporciona un panel de inicio de sesión para acceder al servidor EX-22 y controlar el malware de forma remota.

Desde su primera aparición el 27 de noviembre de 2022, los autores de malware han iterado continuamente el conjunto de herramientas con nuevas funciones, lo que indica un trabajo de desarrollo activo.

Las conexiones con LockBit 3.0 surgen de superposiciones técnicas y de infraestructura, y ambas familias de malware utilizan el mismo mecanismo de fachada de dominio para ocultar el tráfico de comando y control (C2).

El modelo post-explotación-framework-as-a-service (PEFaaS) es la última herramienta disponible para los adversarios que buscan mantener el acceso encubierto a los dispositivos comprometidos durante un período prolongado de tiempo.

También se une a otros marcos como Manjusaka y Alchimist , así como a alternativas legítimas y de código abierto como Cobalt Strike, Metasploit, Sliver, Empire, Brute Ratel y Havoc que han sido cooptados para fines maliciosos.

Fuente y redacción: tehhackernews.com