Los sectores financiero y de seguros en Europa han sido atacados por el gusano Raspberry Robin , ya que el malware continúa evolucionando sus capacidades posteriores a la explotación mientras permanece bajo el radar.

«Lo que es único sobre el malware es que está muy ofuscado y es muy complejo de desmontar estáticamente», dijo Security Joes en un nuevo informe publicado el lunes.

Las intrusiones, observadas contra organizaciones de habla hispana y portuguesa, se destacan por recopilar más datos de la máquina de la víctima que los documentados anteriormente, y el malware ahora exhibe técnicas sofisticadas para resistir el análisis.

Varios actores de amenazas están utilizando Raspberry Robin, también llamado gusano QNAP, como un medio para afianzarse en las redes de destino. Difundido a través de unidades USB infectadas y otros métodos, el marco se ha utilizado recientemente en ataques dirigidos a los sectores de telecomunicaciones y gobierno.

Microsoft está rastreando a los operadores de Raspberry Robin bajo el alias DEV-0856 .

La investigación forense de Security Joes sobre uno de esos ataques ha revelado el uso de un archivo 7-Zip, que se descarga del navegador de la víctima a través de la ingeniería social y contiene un archivo de instalación MSI diseñado para descargar varios módulos.

En otro caso, se dice que la víctima descargó un archivo ZIP a través de un anuncio fraudulento alojado en un dominio que se sabe que distribuye adware.

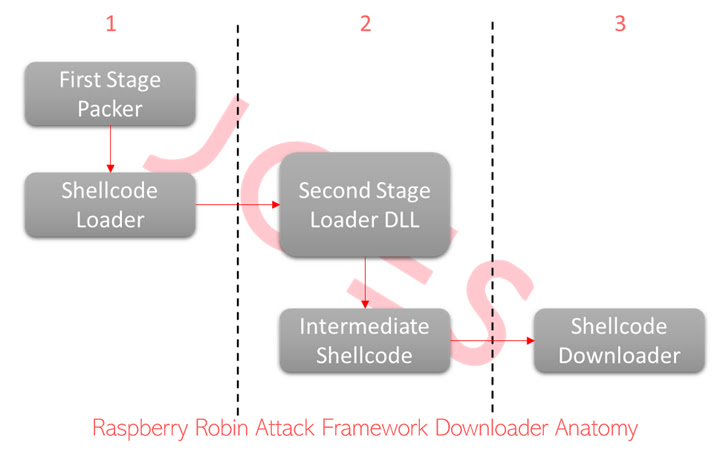

El archivo de almacenamiento, almacenado en un servidor Discord, contiene un código JavaScript codificado que, al ejecutarse, descarga un descargador que está protegido con numerosas capas de ofuscación y encriptación para evadir la detección.

El descargador de shellcode está diseñado principalmente para obtener ejecutables adicionales, pero también ha visto actualizaciones significativas que le permiten perfilar a sus víctimas para entregar cargas útiles apropiadas, en algunos casos incluso recurriendo a una forma de engaño al servir malware falso .

Esto implica recopilar el identificador único universal ( UUID ) del host, el nombre del procesador, los dispositivos de visualización adjuntos y la cantidad de minutos transcurridos desde el inicio del sistema, junto con el nombre de host y la información de nombre de usuario recopilada por versiones anteriores del malware.

Luego, los datos de reconocimiento se cifran con una clave codificada y se transmiten a un servidor de comando y control (C2), que responde con un binario de Windows que luego se ejecuta en la máquina.

«No solo descubrimos una versión del malware que es varias veces más compleja, sino que también encontramos que la baliza C2, que solía tener una URL con un nombre de usuario y un nombre de host en texto sin formato, ahora tiene una sólida carga cifrada RC4», amenaza. dijo el investigador Felipe Duarte.

Fuente y redacción: thehackernews.com