Un método de exfiltración de datos no convencional aprovecha un canal encubierto previamente no documentado para filtrar información confidencial de sistemas con brechas de aire.

«La información emana de la computadora con espacio de aire sobre el aire a una distancia de 2 m y más y puede ser recogida por un infiltrado cercano o un espía con un teléfono móvil o una computadora portátil», dijo el Dr. Mordechai Guri , jefe de I + D en el Centro de Investigación de Seguridad Cibernética en la Universidad Ben Gurion del Negev en Israel y el jefe del Laboratorio de Investigación Cibernética Ofensivo-Defensivo, dijo en un nuevo artículo compartido con The Hacker News.

El mecanismo, denominado COVID-bit , aprovecha el malware plantado en la máquina para generar radiación electromagnética en la banda de frecuencia de 0-60 kHz que posteriormente se transmite y capta por un dispositivo receptor sigiloso en las proximidades físicas.

Esto, a su vez, es posible al explotar el consumo dinámico de energía de las computadoras modernas y al manipular las cargas momentáneas en los núcleos de la CPU.

COVID-bit es la última técnica ideada por el Dr. Guri este año, después de SATAn , GAIROSCOPE y ETHERLED , que están diseñados para saltar sobre los espacios de aire y recopilar datos confidenciales.

Las redes con brechas de aire, a pesar de su alto nivel de aislamiento, pueden verse comprometidas por diversas estrategias, como unidades USB infectadas , ataques a la cadena de suministro e incluso infiltrados deshonestos.

Sin embargo, filtrar los datos después de violar la red es un desafío debido a la falta de conectividad a Internet, lo que requiere que los atacantes inventen métodos especiales para entregar la información.

El bit COVID es uno de esos canales encubiertos que utiliza el malware para transmitir información aprovechando las emisiones electromagnéticas de un componente llamado fuente de alimentación de modo conmutado ( SMPS ) y usando un mecanismo llamado modulación por cambio de frecuencia ( FSK ) para codificar los datos binarios.

«Al regular la carga de trabajo de la CPU, es posible gobernar su consumo de energía y, por lo tanto, controlar la frecuencia de conmutación momentánea del SMPS», explica el Dr. Guri.

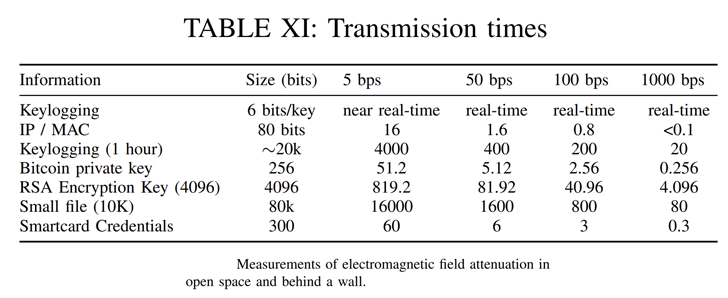

«La radiación electromagnética generada por este proceso intencional se puede recibir a distancia usando antenas apropiadas» que cuestan tan solo $ 1 y se pueden conectar al conector de audio de 3,5 mm de un teléfono para capturar las señales de baja frecuencia en un ancho de banda de 1000 bps.

Luego, las emanaciones se demodulan para extraer los datos. El ataque también es evasivo porque el código malicioso no requiere privilegios elevados y puede ejecutarse desde dentro de una máquina virtual.

Una evaluación de las transmisiones de datos revela que las pulsaciones de teclas se pueden filtrar casi en tiempo real, con direcciones IP y MAC que tardan entre menos de 0,1 segundos y 16 segundos, según la tasa de bits.

Las contramedidas contra el canal encubierto propuesto incluyen llevar a cabo un análisis de código de operación dinámico para marcar amenazas, iniciar cargas de trabajo aleatorias en los procesadores de la CPU cuando se detecta actividad anómala y monitorear o bloquear señales en el espectro de 0-60 kHz.

Fuente y redacción: thehackernews.com