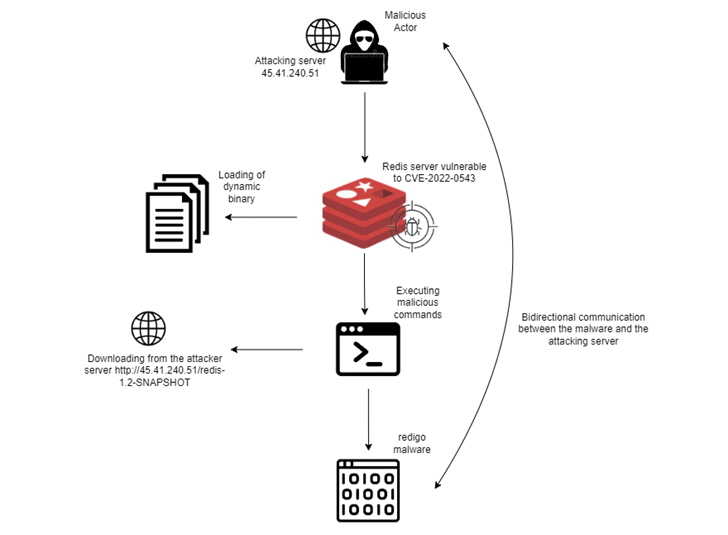

Un malware basado en Go no documentado previamente se dirige a los servidores Redis con el objetivo de tomar el control de los sistemas infectados y probablemente construir una red de botnet.

Los ataques implican aprovechar una vulnerabilidad de seguridad crítica en el almacén de valores clave en memoria de código abierto que se reveló a principios de este año para implementar Redigo , según la empresa de seguridad en la nube Aqua.

Rastreado como CVE-2022-0543 (puntaje CVSS: 10.0), la debilidad se relaciona con un caso de escape de sandbox en el motor de secuencias de comandos Lua que podría aprovecharse para lograr la ejecución remota de código.

Esta no es la primera vez que la falla se encuentra bajo explotación activa, ya que Juniper Threat Labs descubrió ataques perpetrados por la red de bots Muhstik en marzo de 2022 para ejecutar comandos arbitrarios.

La cadena de infección de Redigo es similar en el sentido de que los adversarios buscan servidores Redis expuestos en el puerto 6379 para establecer el acceso inicial, y lo siguen descargando una biblioteca compartida «exp_lin.so» desde un servidor remoto.

This library file comes with an exploit for CVE-2022-0543 to execute a command in order to retrieve Redigo from the same server, in addition to taking steps to mask its activity by simulating legitimate Redis cluster communication over port 6379.

«The dropped malware mimics the Redis server communication which allowed the adversaries to hide communications between the targeted host and the C2 server,» Aqua researcher Nitzan Yaakov explained.

It’s not known what the end goal of the attacks are, but it’s suspected that the compromised hosts could be co-opted into a botnet to facilitate DDoS attacks or used to steal sensitive information from the database server to further extend their reach.

Fuente y redacción: thehackernews.com