Los ciberdelincuentes recurren cada vez más a un nuevo ladrón de información basado en Go llamado ‘Aurora’ para robar información confidencial de los navegadores y las aplicaciones de criptomonedas, extraer datos directamente de los discos y cargar cargas útiles adicionales.

Según la firma de seguridad cibernética SEKOIA , al menos siete ciberpandillas notables con una actividad significativa han adoptado Aurora exclusivamente, o junto con Redline y Raccoon, otras dos familias establecidas de malware para robar información.

La razón de este aumento repentino en la popularidad de Aurora son sus bajas tasas de detección y su estado general desconocido, lo que hace que sea menos probable que se detecten sus infecciones.

Simultáneamente, Aurora ofrece funciones avanzadas de robo de datos y, presumiblemente, estabilidad funcional y de infraestructura.

Historia de las auroras

Aurora se anunció por primera vez en abril de 2022 en foros de habla rusa, anunciado como un proyecto de botnet con funciones de acceso remoto y robo de información de última generación.

Como informó KELA a principios de este año, el autor de Aurora buscaba formar un pequeño equipo de evaluadores para garantizar que el producto final fuera lo suficientemente bueno.

Sin embargo, a fines de agosto de 2022, SEKOIA notó que Aurora se anunciaba como una ladrona, por lo que el proyecto abandonó su objetivo de crear una herramienta multifunción.

Las características destacadas enumeradas en las publicaciones promocionales son:

- Compilación polimórfica que no requiere envoltura de crypter

- Descifrado de datos del lado del servidor

- Apunta a más de 40 billeteras de criptomonedas

- Deducción automática de frases iniciales para MetaMask

- Búsqueda inversa para la recopilación de contraseñas

- Se ejecuta en sockets TCP

- Se comunica con C2 solo una vez, durante la verificación de licencia

- Carga útil pequeña totalmente nativa (4,2 MB) que no requiere dependencias

Las características anteriores están orientadas hacia el sigilo de alto nivel, que es la principal ventaja de Aurora sobre otros ladrones de información populares.

El costo de alquiler del malware se fijó en $250 por mes o $1500 por una licencia de por vida.

Análisis de ladrones

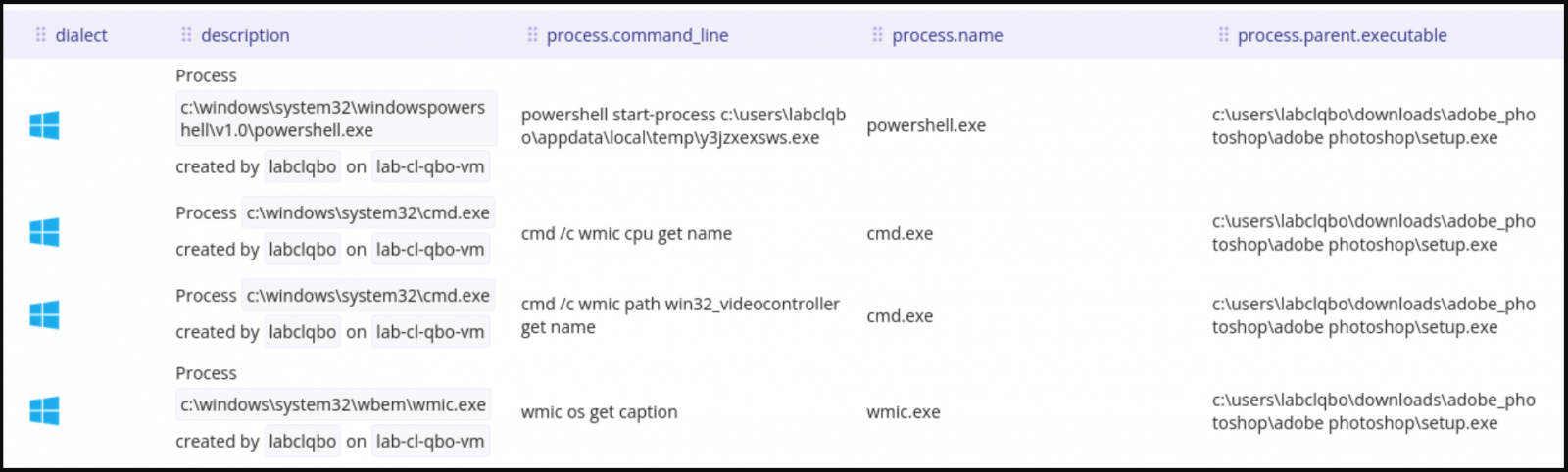

Tras la ejecución, Aurora ejecuta varios comandos a través de WMIC para recopilar información básica del host, toma una imagen del escritorio y envía todo al C2.

Luego, el malware se dirige a los datos almacenados en múltiples navegadores (cookies, contraseñas, historial, tarjetas de crédito), extensiones de navegador de criptomonedas, aplicaciones de escritorio de billetera de criptomonedas y Telegram.

Las aplicaciones de billetera de escritorio objetivo incluyen Electrum, Ethereum, Exodus, Zcash, Armory, Bytecoin, Guarda y Jaxx Liberty.

Todos los datos robados se agrupan en un solo archivo JSON codificado en base64 y se filtran al C2 a través de los puertos TCP 8081 o 9865.

SEKOIA informa que no pudieron confirmar la existencia de un capturador de archivos en funcionamiento como promete el autor del malware.

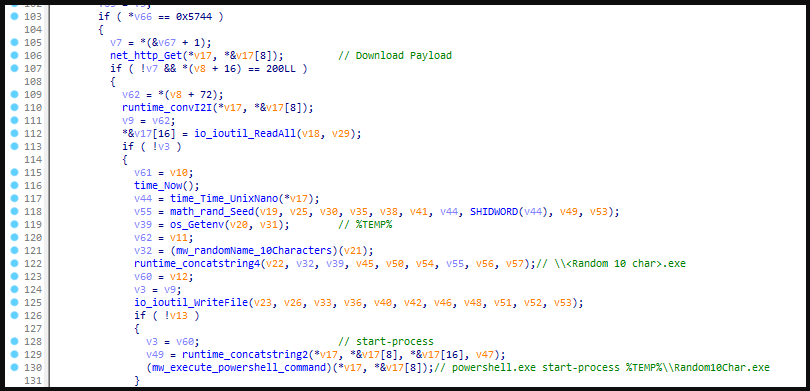

Sin embargo, los analistas observaron el cargador de malware de Aurora que usa «net_http_Get» para colocar una nueva carga útil en el sistema de archivos usando un nombre aleatorio y luego usa PowerShell para ejecutarlo.

Fuente: SEKOIA

Distribución actual

Actualmente, Aurora se distribuye a las víctimas a través de varios canales, lo que es de esperar considerando la participación de siete operadores distintos.

SEKOIA notó sitios de phishing de criptomonedas promovidos a través de correos electrónicos de phishing y videos de YouTube que se vinculan a software falso y sitios de catálogos de trampas.

.png)

Fuente: BleepingComputer

Para obtener una lista completa de los IoC (indicadores de compromiso) y los sitios utilizados para la distribución de Aurora, consulte el repositorio GitHub de SEKOIA.