Dropbox reveló una brecha de seguridad después de que los actores de amenazas robaran 130 repositorios de códigos después de obtener acceso a una de sus cuentas de GitHub usando las credenciales de los empleados robadas en un ataque de phishing.

La empresa descubrió que los atacantes violaron la cuenta el 14 de octubre cuando GitHub le notificó sobre una actividad sospechosa que comenzó un día antes de que se enviara la alerta.

«Hasta la fecha, nuestra investigación ha encontrado que el código al que accedió este actor de amenazas contenía algunas credenciales, principalmente, claves API, utilizadas por los desarrolladores de Dropbox», reveló Dropbox el martes.

«El código y los datos que lo rodean también incluían algunos miles de nombres y direcciones de correo electrónico pertenecientes a empleados de Dropbox, clientes actuales y pasados, clientes potenciales de ventas y proveedores (por contexto, Dropbox tiene más de 700 millones de usuarios registrados)».

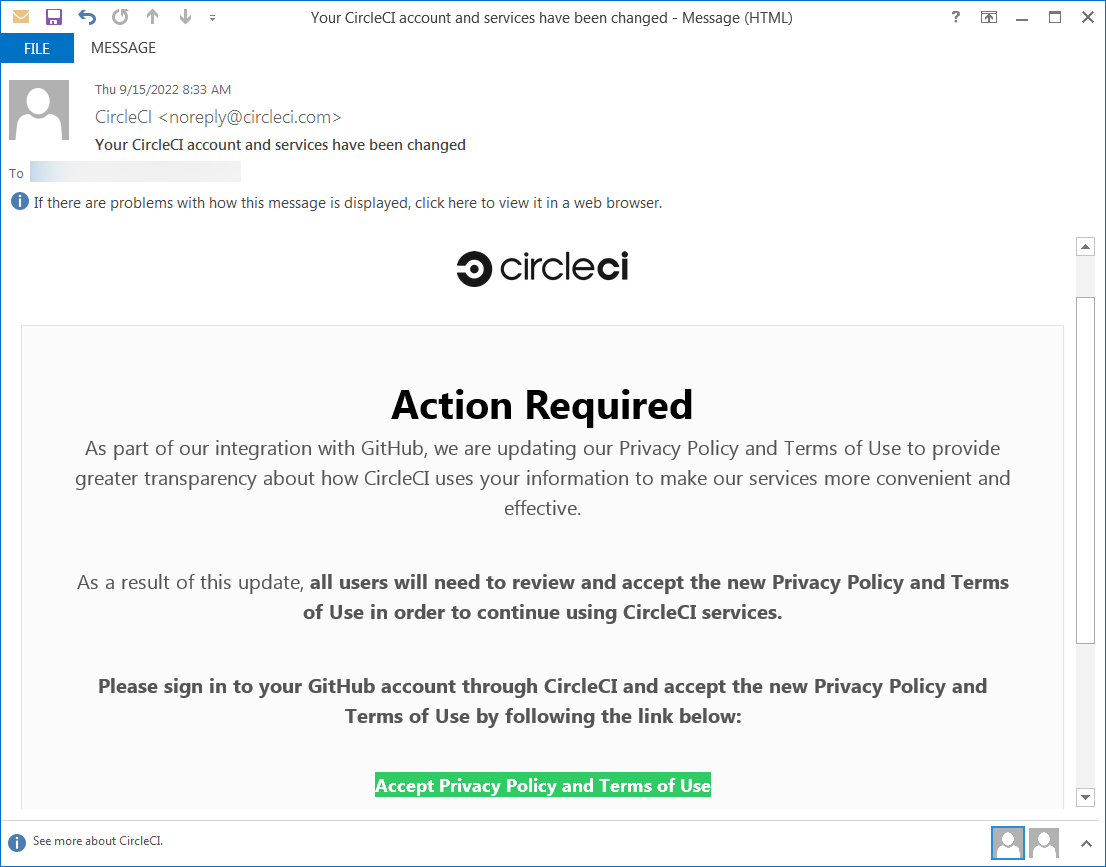

La filtración exitosa fue el resultado de un ataque de phishing que apuntó a varios empleados de Dropbox utilizando correos electrónicos que se hacían pasar por la plataforma de entrega e integración continua de CircleCI y los redirigió a una página de inicio de phishing donde se les pidió que ingresaran su nombre de usuario y contraseña de GitHub.

En la misma página de phishing, también se les pidió a los empleados que «usaran su clave de autenticación de hardware para pasar una contraseña de un solo uso (OTP)».

Se robaron 130 repositorios de códigos durante la filtración

Después de robar las credenciales de los usuarios de Dropbox, los atacantes obtuvieron acceso a una de las organizaciones de GitHub de Dropbox y robaron 130 de sus repositorios de código.

«Estos repositorios incluían nuestras propias copias de bibliotecas de terceros ligeramente modificadas para su uso por Dropbox, prototipos internos y algunas herramientas y archivos de configuración utilizados por el equipo de seguridad», agregó la compañía.

«Es importante destacar que no incluyeron código para nuestras aplicaciones o infraestructura principales. El acceso a esos repositorios es aún más limitado y está estrictamente controlado».

Dropbox agregó que los atacantes nunca tuvieron acceso a las cuentas, contraseñas o información de pago de los clientes, y que sus aplicaciones e infraestructura principales no se vieron afectadas como resultado de esta violación.

En respuesta al incidente, Dropbox está trabajando para proteger todo su entorno mediante WebAuthn y tokens de hardware o factores biométricos.

En septiembre, otros usuarios de GitHub también fueron objeto de un ataque similar haciéndose pasar por la plataforma CircleCI y pidiéndoles que iniciaran sesión en sus cuentas de GitHub para aceptar las condiciones del usuario y las actualizaciones de la política de privacidad para seguir usando el servicio.

«Si bien GitHub en sí no se vio afectado, la campaña ha impactado a muchas organizaciones de víctimas», dijo GitHub en un aviso en ese momento.

GitHub dijo que detectó la exfiltración de contenido de repositorios privados casi inmediatamente después del compromiso, y los actores de amenazas usaron VPN o servicios de proxy para dificultar su rastreo.