Un número creciente de grupos de ransomware están adoptando una nueva táctica que les ayuda a cifrar los sistemas de sus víctimas con mayor rapidez y, al mismo tiempo, reducen las posibilidades de ser detectados y detenidos.

Esta táctica se llama cifrado intermitente y consiste en cifrar solo partes del contenido de los archivos objetivo, lo que aún haría que los datos fueran irrecuperables sin usar una clave de descifrador válida.

Por ejemplo, al omitir cada 16 bytes de un archivo, el proceso de cifrado toma casi la mitad del tiempo requerido para el cifrado completo, pero aún bloquea el contenido para siempre.

Además, debido a que el cifrado es más «suave», las herramientas de detección automatizadas que se basan en la detección de operaciones intensas de E/S de archivos tienen más probabilidades de fallar.

SentinelLabs ha publicado un informe que examina una tendencia iniciada por LockFile a mediados de 2021 y ahora adoptada por Black Basta, ALPHV (BlackCat), PLAY, Agenda y Qyick.

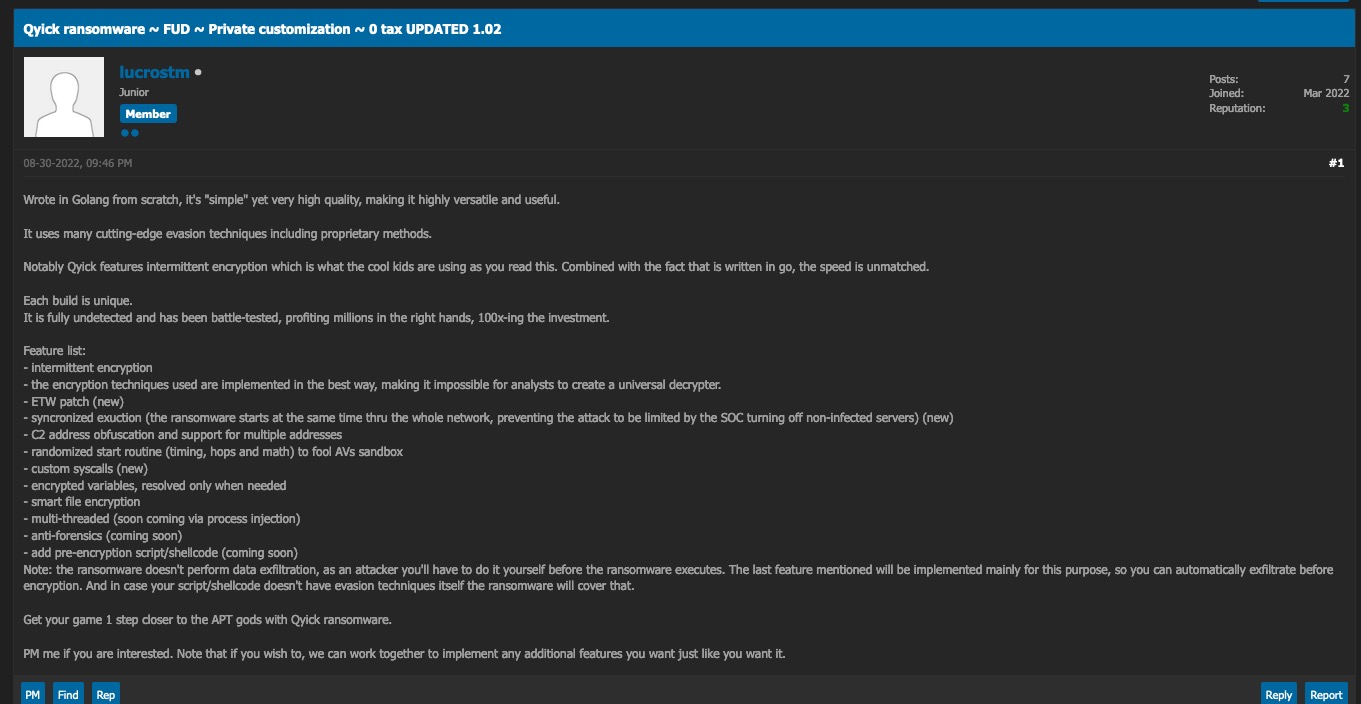

Estos grupos promueven activamente la presencia de funciones de cifrado intermitente en su familia de ransomware para atraer a los afiliados a unirse a la operación RaaS. «Notablemente, Qyick cuenta con cifrado intermitente, que es lo que los chicos geniales están usando mientras lees esto. Combinado con el hecho de que está escrito en Go, la velocidad es inigualable», describe un anuncio de Qyick en foros de hacking.

La implementación de cifrado intermitente de BlackCat también brinda a los operadores opciones de configuración en forma de varios patrones de omisión de bytes.

- skip-step [skip: N, step: Y]: cifra cada Y MB del archivo y omite N MB.

- fast [f:N]: Cifra los primeros N MB del archivo.

- percent [n: N; p:P]: cifra cada N MB del archivo, omitiendo P MB, donde P es igual a P% del tamaño total del archivo.

Por ejemplo, el malware puede cifrar solo los primeros bytes de un archivo, seguir un patrón de puntos, un porcentaje de bloques de archivos y también tiene un modo «automático» que combina varios modos para obtener un resultado más confuso.

La reciente aparición del ransomware PLAY a través de un ataque de alto perfil contra el Poder Judicial de Córdoba de Argentina también estuvo respaldada por la rapidez del cifrado intermitente. PLAY no ofrece opciones de configuración, sino que simplemente divide el archivo en 2, 3 o 5 fragmentos, según el tamaño del archivo, y luego cifra cada fragmento.

A diferencia de Agenda y BlackCat, el ransomware PLAY no presenta modos de cifrado que el operador pueda configurar. PLAY organiza el cifrado intermitente según el tamaño del archivo que se está cifrando y diviendolo en fragmentos de 0x100000 bytes.

Finalmente, Black Basta que apareció en abril de 2022 y ya es uno de los nombres más importantes en este momento, tampoco brinda a los operadores la opción de elegir entre modos, ya que decide qué hacer en función del tamaño del archivo.

Para archivos pequeños de menos de 704 bytes de tamaño, cifra todo el contenido. Para archivos entre 704 bytes y 4 KB, cifra 64 bytes y omite 192 bytes en el medio. Si el tamaño del archivo supera los 4 KB, el ransomware de Black Basta reduce el tamaño del espacio de los intervalos intactos a 128 bytes, mientras que el tamaño de la parte cifrada sigue siendo de 64 bytes.

Perspectiva de cifrado intermitente

El cifrado intermitente parece tener ventajas significativas y prácticamente ningún inconveniente, por lo que los analistas de seguridad esperan que más pandillas de ransomware adopten este enfoque en breve.

La variante de LockBit ya es la más rápida que existe en términos de velocidades de cifrado, por lo que si la pandilla adoptara la técnica de cifrado parcial, la duración de sus ataques se reduciría a un par de minutos.

Por supuesto, el cifrado es un asunto complejo, y la implementación del cifrado intermitente debe realizarse correctamente para garantizar que las víctimas no recuperen fácilmente los datos.

En este momento, la implementación de BlackCat es la más sofisticada, mientras que la de Qyick sigue siendo desconocida ya que los analistas de malware aún no han analizado muestras del nuevo RaaS.