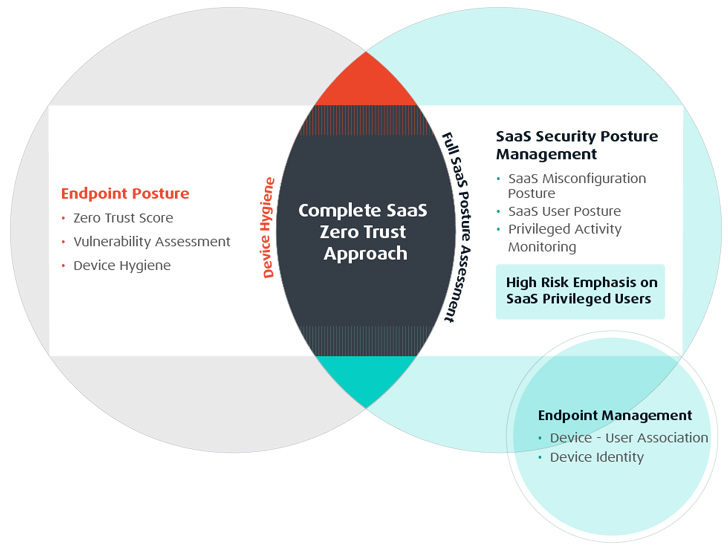

Por lo general, cuando los actores de amenazas buscan infiltrarse en las aplicaciones SaaS de una organización, buscan configuraciones incorrectas de aplicaciones SaaS como un medio de entrada. Sin embargo, los empleados ahora usan sus dispositivos personales, ya sean teléfonos o computadoras portátiles, etc., para realizar su trabajo. Si la higiene del dispositivo no está a la altura, aumenta el riesgo para la organización y amplía la superficie de ataque para los malos actores. Y así, Endpoint (Device) Protection, a través de EDR, XDR y soluciones de gestión de vulnerabilidades, ha surgido como un factor crítico en la seguridad SaaS.

El desafío de remediar las amenazas que plantean los puntos finales y los dispositivos radica en la capacidad de correlacionar los usuarios de la aplicación SaaS, sus funciones y permisos con los niveles de cumplimiento e integridad de sus dispositivos asociados. Este enfoque integral es lo que necesita la organización para implementar un enfoque holístico de confianza cero para su seguridad SaaS.

No es una hazaña simple, sin embargo, las soluciones automatizadas de gestión de la postura de seguridad de SaaS, como Adaptive Shield, ahora pueden proporcionar visibilidad que correlaciona al usuario de SaaS y sus dispositivos asociados con el puntaje de higiene del dispositivo.

Dispositivos de alto riesgo

¿Cómo clasifica los dispositivos de alto riesgo en el contexto de la seguridad SaaS?

Dispositivos que pertenecen o son utilizados por usuarios con altos niveles de permiso para las aplicaciones SaaS principales de la empresa. Por ejemplo, alguien que tiene altos niveles de acceso al CRM de la empresa puede presentar un alto riesgo para la empresa si su dispositivo es vulnerable y esto debe remediarse de inmediato. Estos dispositivos de alto riesgo sirven como un vector de amenaza crítico para el entorno SaaS de una organización.

Los equipos de seguridad deben asignar continuamente los dispositivos a sus usuarios y sus permisos asociados para controlar qué dispositivos/usuarios representan el mayor riesgo.

Correlación entre usuario, aplicación y dispositivo

Como se mencionó, cuanto más privilegiado sea el usuario, mayor será el riesgo para su dispositivo. Para obtener una observación profunda de la postura del usuario, la aplicación y el dispositivo, los equipos de seguridad deben verificar la higiene de los dispositivos de sus usuarios, por ejemplo, las configuraciones actualizadas del sistema operativo y cualquier vulnerabilidad. Con esa evaluación y puntaje en la mano, los equipos de seguridad pueden mapear y monitorear el acceso de la aplicación SaaS del usuario (además de, por supuesto, asegurar las propias aplicaciones SaaS).

Una vez que estas referencias cruzadas estén en su lugar y sean accesibles, las organizaciones pueden habilitar mejoras de cumplimiento «suaves», a través de políticas y mejores prácticas organizacionales. De esta forma, los equipos de seguridad pueden monitorear los riesgos y las amenazas sin limitar severamente al usuario.

Obtenga el enfoque de confianza cero

La confianza cero es un concepto muy discutido en la lengua vernácula de la ciberseguridad en la actualidad. Si bien muchos lo consideran una palabra de moda, su significado representa un enfoque importante que no se puede enfatizar lo suficiente. Para asegurar completamente la pila de SaaS de la organización, de un extremo a otro y de forma continua, se requiere una solución holística y automatizada.

Se creó una solución SSPM, como Adaptive Shield , para resolver no solo la necesidad de administrar las configuraciones de la aplicación SaaS en sí, sino también los dispositivos que usan los empleados de la organización. Cuando se integra con la solución MDM (administración de dispositivos móviles), Adaptive Shield extraerá los datos del dispositivo y asignará el dispositivo al propietario.

Al observar la postura del dispositivo mientras se realiza una evaluación de seguridad de SaaS, las organizaciones pueden lograr un enfoque holístico de confianza cero.