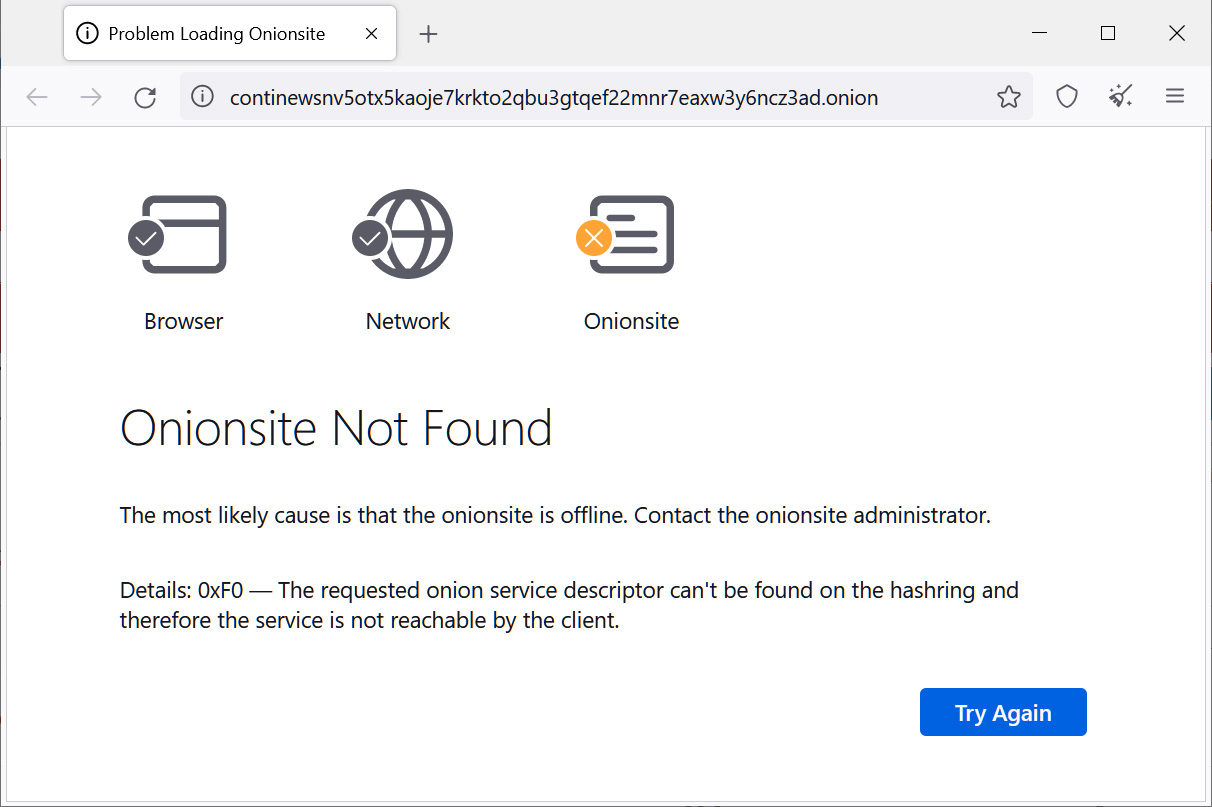

La operación de ransomware Conti finalmente cerró su última infraestructura pública, que consiste en dos servidores Tor utilizados para filtrar datos y negociar con las víctimas, cerrando el capítulo final de la notoria marca de ciberdelincuencia.

Según el analista de inteligencia de amenazas Ido Cohen , los servidores de Conti se cerraron el miércoles y BleepingComputer ha confirmado que todavía están fuera de línea a partir de hoy.

En mayo, BleepingComputer informó por primera vez que Conti había comenzado a cerrar sus operaciones , les dijo a los miembros que la marca ya no existía y desmanteló la infraestructura interna, incluidos los servidores de comunicación y almacenamiento. Sin embargo, Conti dejó atrás a un miembro para continuar filtrando datos y burlándose de Costa Rica para crear una fachada de una operación en curso mientras sus miembros se mudaban silenciosamente a otras bandas de ransomware.

«El único objetivo que Conti había querido cumplir con este ataque final era usar la plataforma como una herramienta de publicidad, realizando su propia muerte y posterior renacimiento de la manera más plausible que podría haber sido concebida», explica un informe de mayo de Advanced Intel.

A pesar de que pretendían estar todavía activos, la operación de ransomware no estaba realizando más ataques, y los datos filtrados por este miembro restante de Conti eran de ataques más antiguos. Para confundir aún más a los investigadores y a las fuerzas del orden público, este miembro de Conti publicó los datos de la misma víctima tanto en su sitio como en el sitio de fuga de datos de Hive, del que también es afiliado.

En última instancia, esto fue solo una farsa con el resto del ransomware Conti infiltrándose o incluso apoderándose de otras operaciones de ransomware.

Una notoria banda de ransomware

Conti es una operación de ransomware rusa que se lanzó en el verano de 2020 después de tomar el lugar del ransomware Ryuk .

Desde entonces, Conti estuvo involucrado en numerosos ataques de alto perfil, incluidos los contra la ciudad de Tulsa , las escuelas públicas del condado de Broward y Advantech .

Sin embargo, no fue hasta que atacaron al Ejecutivo del Servicio de Salud (HSE) y al Departamento de Salud (DoH) de Irlanda , cerrando los sistemas de TI del país durante semanas, que ganaron notoriedad. Una de sus mayores oleadas de piratería ocurrió entre el 17 de noviembre y el 20 de diciembre de 2021, cuando los miembros de Conti violaron más de 40 organizaciones. Con el tiempo, Conti se convirtió en un verdadero sindicato de ciberdelincuentes y se hizo cargo del desarrollo de una variedad de operaciones de malware, incluidos TrickBot y BazarBackdoor.

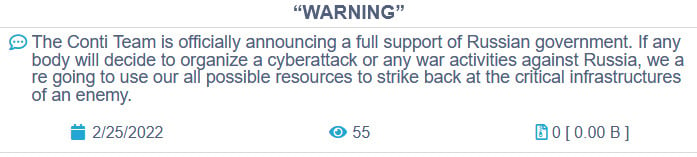

Después de ponerse del lado de Rusia en su invasión de Ucrania, un investigador de seguridad ucraniano filtró más de 170 000 conversaciones internas de chat pertenecientes a la pandilla, junto con el código fuente del cifrador de ransomware Conti.

Este fue un momento vergonzoso para el grupo de piratería de élite, que encontró sus conversaciones privadas internas expuestas a los investigadores de seguridad y de aplicación de la ley, quienes rápidamente comenzaron a analizar la gran cantidad de datos.

Para empeorar las cosas para la pandilla, otros investigadores de seguridad y algunos sospechosos de la aplicación de la ley ucraniana comenzaron a engañar a los miembros de Conti/TrickBot en Twitter y conversaciones, direcciones, cuentas de redes sociales y más. Debido a esto, solo era cuestión de tiempo para que dejaran de funcionar.

Conti se ha ido pero no realmente

Puede parecer que la operación Conti se ha cerrado, pero Yelisey Boguslavskiy de Advanced Intel le dijo a BleepingComputer que solo la marca ‘Conti’ se ha cerrado mientras el sindicato del crimen cibernético continúa operando.

Los pandilleros ahora están divididos en células más pequeñas que se infiltraron en otras operaciones de ransomware o se hicieron cargo de las existentes. Sin embargo, estos miembros siguen siendo leales al sindicato, que es operado por un pequeño grupo de gerentes. Al distribuir a los miembros entre varios grupos, evita que toda la operación sea eliminada si se detiene a una sola célula o si las fuerzas del orden cierran una pandilla de ransomware.

En cambio, los miembros se mueven de una operación a otra según sea necesario mientras se aprovechan de los pentesters, desarrolladores y programadores que forman parte del sindicato.

Algunas de las pandillas de ransomware que ahora incluyen miembros antiguos de Conti incluyen Hive, AvosLocker, BlackCat , Hello Kitty y la operación Quantum recientemente revitalizada. Otros miembros han lanzado sus propias operaciones de extorsión de datos que no cifran los datos, como Karakurt , BlackByte y el colectivo Bazarcall.

Por lo tanto, las empresas deben permanecer atentas y practicar buenos hábitos de ciberseguridad, ya que los actores de amenazas de Conti siguen apuntando activamente a las víctimas en todo el mundo, simplemente bajo diferentes operaciones.