Los investigadores de SecureWorks identificaron que múltiples bases de datos de Elasticsearch publicadas en Internet habían sido reemplazadas con una nota de rescate. La nota exige un pago de Bitcoin a cambio de los datos.

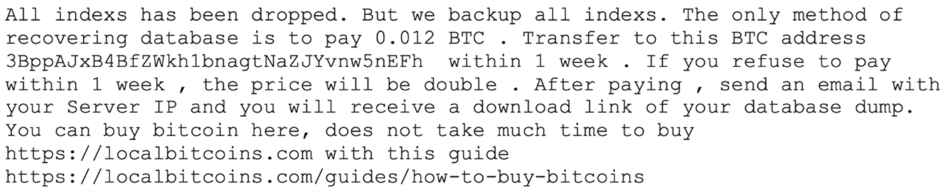

Los investigadores identificaron más de 1.200 bases de datos de Elasticsearch que contenían la nota de rescate. Los índices residen de Elasticsearch no requieren autenticación para leer o escribir datos. En cada caso, los datos guardados en las bases de datos se reemplazaron con una nota de rescate almacenada en el campo ‘message’ de un índice llamado ‘read_me_to_recover_database’. Dentro del campo ‘email’ dejaron una dirección de correo electrónico de contacto. Los investigadores identificaron cuatro direcciones de correo electrónico distintas utilizadas en esta campaña.

No es posible determinar el número real de víctimas porque la gran mayoría de las bases de datos estaban alojadas en redes operadas por proveedores en la nube. Es probable que algunas bases de datos pertenezcan a la misma organización, pero en la mayoría de los casos no fue posible identificar víctimas específicas.

La campaña es amplia, pero el pago del rescate es comparativamente bajo. Los investigadores identificaron más de 450 solicitudes individuales de pagos de rescate, por un total de más de U$S 280.000. La solicitud de rescate promedio fue de aproximadamente U$S 620 a dos billeteras de Bitcoin. En este momento, ambas billeteras están vacías y no parecen haber sido utilizadas para realizar transacciones con fondos relacionados con los rescates.

Si bien esta campaña parece no tener éxito, representa un riesgo para las organizaciones que alojan datos en bases de datos con acceso a Internet. Las instancias de Elasticsearch no seguras son trivialmente fáciles de identificar utilizando el motor de búsqueda de Shodan.

El actor de amenazas probablemente usó un script automatizado para identificar las bases de datos vulnerables, borrar los datos y dejar la nota de rescate. Si bien el actor de amenazas podría haber usado una herramienta como Elasticdump para filtrar los datos, el costo de almacenar datos de 1.200 bases de datos sería prohibitivamente costoso.

Esta actividad maliciosa no es exclusiva de Elasticsearch. En 2020, otros investigadores descubrieron que aproximadamente la mitad de las instancias de MongoDB expuestas se borraron y reemplazaron con una nota de rescate similar. La explotación de bases de datos no seguras no se limita a campañas de extorsión y robo de datos. Los actores de amenazas que buscan información confidencial relacionada con organizaciones específicas podrían crear fácilmente búsquedas que identifiquen datos relevantes en los índices de las bases de datos publicadas en Internet.

Cuando una base de datos requiere acceso remoto, las organizaciones deben implementar la autenticación multifactor (MFA) para proteger los servicios orientados a Internet. Las organizaciones también deben revisar las políticas de seguridad de los proveedores de la nube y no asumir que los datos están protegidos de manera predeterminada.

Para detectar la presencia de esta amenaza, los investigadores de SecureWorks recomiendan que las organizaciones usen los controles disponibles para monitorear los indicadores enumerados en esta tabla.