Un actor de amenazas de ciberespionaje conocido por apuntar a una variedad de sectores de infraestructura crítica en África, Medio Oriente y EE. UU. ha sido observado utilizando una versión mejorada de un troyano de acceso remoto con capacidades de robo de información.

Llamando a TA410 un grupo paraguas compuesto por tres equipos denominados FlowingFrog, LookingFrog y JollyFrog, la firma de seguridad cibernética eslovaca ESET evaluó que «estos subgrupos operan de manera algo independiente, pero que pueden compartir requisitos de inteligencia, un equipo de acceso que ejecuta sus campañas de phishing y también el equipo que implementa la infraestructura de red».

TA410, que se dice que comparte superposiciones de herramientas y comportamiento con APT10 (también conocido como Stone Panda o TA429), tiene un historial de apuntar a organizaciones con sede en EE. UU. en el sector de servicios públicos, así como a entidades diplomáticas en el Medio Oriente y África.

Otras víctimas del colectivo de hackers incluyen una empresa manufacturera en Japón, una empresa minera en India y una organización benéfica en Israel, además de víctimas no identificadas en las verticales educativas y militares.

TA410 fue documentado por primera vez por Proofpoint en agosto de 2019 cuando el actor de amenazas desató campañas de phishing que contenían documentos cargados de macros para comprometer a los proveedores de servicios públicos en los EE. UU. con un malware modular llamado LookBack.

Casi un año después, el grupo regresó con una nueva puerta trasera con nombre en código FlowCloud, también entregada a proveedores de servicios públicos de EE. UU., que Proofpoint describió como malware que brinda a los atacantes un control total sobre los sistemas infectados.

«Su funcionalidad de troyano de acceso remoto (RAT) incluye la capacidad de acceder a las aplicaciones instaladas, el teclado, el mouse, la pantalla, los archivos, los servicios y los procesos con la capacidad de filtrar información mediante comando y control», señaló la compañía en junio de 2020. .

La firma de ciberseguridad industrial Dragos, que rastrea el grupo de actividad bajo el nombre de TALONITE, señaló la inclinación del grupo por combinar técnicas y tácticas para garantizar una intrusión exitosa.

«TALONITE se enfoca en subvertir y aprovechar la confianza con señuelos de phishing que se enfocan en temas y conceptos específicos de ingeniería, malware que abusa de binarios legítimos o modifica dichos binarios para incluir funcionalidad adicional, y una combinación de infraestructura de red propia y comprometida», dijo Dragos. en abril de 2021.

La investigación de ESET sobre el modus operandi y el conjunto de herramientas del equipo de piratería ha arrojado luz sobre una nueva versión de FlowCloud, que viene con la capacidad de grabar audio usando el micrófono de una computadora, monitorear eventos del portapapeles y controlar dispositivos de cámara adjuntos para tomar fotografías.

Específicamente, la función de grabación de audio está diseñada para activarse automáticamente cuando los niveles de sonido cerca de la computadora comprometida superan un umbral de 65 decibelios.

También se sabe que TA410 aprovecha tanto el phishing selectivo como las aplicaciones vulnerables orientadas a Internet, como Microsoft Exchange, SharePoint y SQL Servers, para obtener acceso inicial.

«Esto nos indica que sus víctimas están dirigidas específicamente, y los atacantes eligen qué método de entrada tiene la mejor oportunidad de infiltrarse en el objetivo», dijo Alexandre Côté Cyr, investigador de malware de ESET .

Se dice que cada equipo dentro del paraguas TA410 usa diferentes conjuntos de herramientas. Mientras que JollyFrog se basa en malware comercial como QuasarRAT y Korplug (también conocido como PlugX ), LookingFrog usa X4, un implante barebones y LookBack.

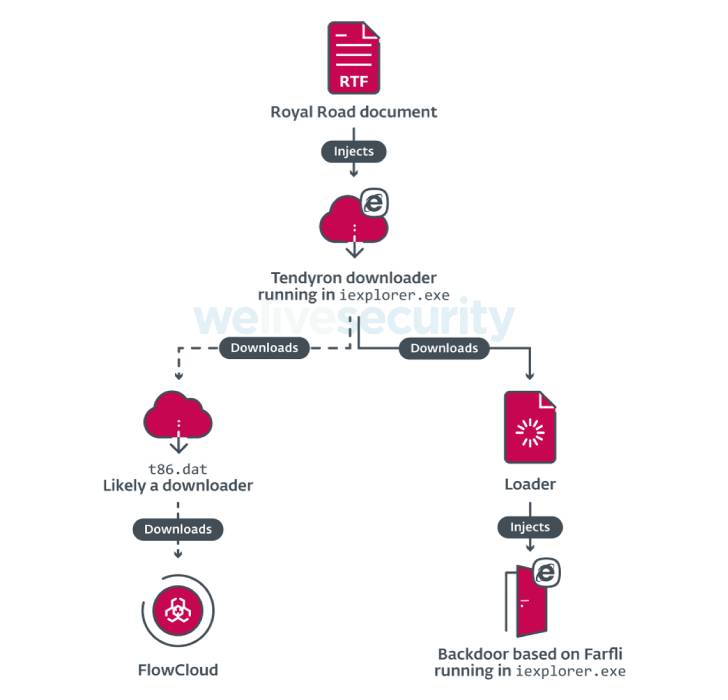

FlowingFrog, por el contrario, emplea un descargador llamado Tendyron que se entrega por medio del armamento Royal Road RTF , usándolo para descargar FlowCloud, así como una segunda puerta trasera, que se basa en Gh0stRAT (también conocido como Farfli).

«TA410 es un paraguas de ciberespionaje dirigido a entidades de alto perfil como gobiernos y universidades de todo el mundo», dijo ESET. «Aunque el equipo de JollyFrog usa herramientas genéricas, FlowingFrog y LookingFrog tienen acceso a implantes complejos como FlowCloud y LookBack».