El infame grupo de ransomware conocido como Conti ha continuado su embestida contra las entidades a pesar de sufrir una fuga masiva de datos a principios de este año, según una nueva investigación.

Conti, atribuido a un actor de amenazas con sede en Rusia conocido como Gold Ulrick , es una de las cepas de malware más frecuentes en el panorama del ransomware y representa el 19% de todos los ataques durante el período de tres meses entre octubre y diciembre de 2021.

Conti, uno de los grupos de ransomware más prolíficos del último año junto con LockBit 2.0, PYSA y Hive, ha bloqueado las redes de hospitales, empresas y agencias gubernamentales, mientras recibe un pago de rescate a cambio de compartir la clave de descifrado como parte de su esquema de nombre y vergüenza.

Pero después de que el cártel ciberdelincuente salió a apoyar a Rusia por su invasión de Ucrania en febrero, un investigador de seguridad ucraniano anónimo bajo el nombre de usuario de Twitter ContiLeaks comenzó a filtrar el código fuente, así como conversaciones privadas entre sus miembros, ofreciendo una visión sin precedentes del grupo. trabajos.

«Los chats revelan un ecosistema de ciberdelincuencia maduro en múltiples grupos de amenazas con colaboración y apoyo frecuentes», dijo Secureworks en un informe publicado en marzo. Los grupos incluyen Gold Blackburn (TrickBot y Diavol ), Gold Crestwood ( Emotet ), Gold Mystic (LockBit) y Gold Swathmore ( IcedID ).

De hecho, el monitoreo técnico de Intel 471 de las campañas de Emotet entre el 25 de diciembre de 2021 y el 25 de marzo de 2022 identificó que más de una docena de objetivos del ransomware Conti fueron, de hecho, víctimas de ataques de malspam de Emotet, lo que destaca cómo las dos operaciones están entrelazadas .

Dicho esto, las filtraciones no parecen haber frenado las actividades del sindicato, ya que la cantidad de víctimas de Conti publicadas en marzo aumentó al segundo total mensual más alto desde enero de 2021, según la firma de ciberseguridad con sede en Atlanta.

Además, se dice que el grupo agregó 11 víctimas en los primeros cuatro días de abril, incluso cuando los operadores continúan «evolucionando su ransomware, métodos de intrusión y enfoques» en respuesta a la divulgación pública de su arsenal.

Los hallazgos también fueron corroborados por NCC Group a fines del mes pasado, que dijo que «los operadores de Conti continúan con sus negocios como de costumbre al comprometer las redes, extraer datos y finalmente implementar su ransomware».

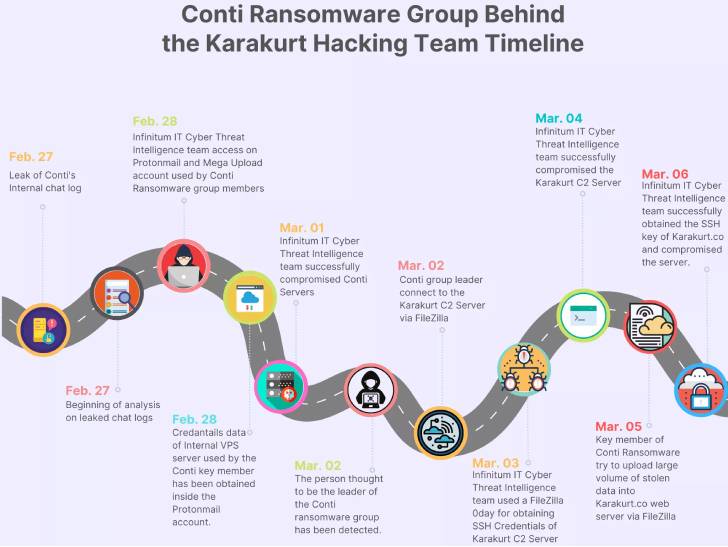

Una red de conexiones entre Conti y Karakurt

Un análisis de las transacciones de blockchain asociadas con las direcciones de criptomonedas que pertenecen a Karakurt ha demostrado que «las billeteras Karakurt envían sumas sustanciales de criptomonedas a las billeteras Conti», según una investigación conjunta de investigadores de Arctic Wolf y Chainalysis.

También se dice que el alojamiento de billetera compartida involucra el ransomware Diavol de la ahora desaparecida pandilla TrickBot, con una «dirección de extorsión de Diavol alojada en una billetera que contiene direcciones utilizadas en ataques de ransomware Conti», lo que indica que Diavol está siendo implementado por el mismo conjunto de actores detrás Conti y Karakurt.

Un examen forense adicional de un cliente anónimo que fue atacado con una ola posterior de ataques de extorsión luego de una infección de ransomware Conti reveló que el segundo grupo usó la misma puerta trasera Cobalt Strike que dejó Conti, lo que implica una fuerte asociación entre actores de delitos cibernéticos aparentemente dispares.

«Queda por ver si Karakurt es un trabajo secundario elaborado por parte de los operativos de Conti y Diavol o si se trata de una empresa sancionada por la organización en general», dijo Arctic Wolf.

«Esta conexión tal vez explique por qué Karakurt sobrevive y prospera a pesar de que algunos de sus competidores de exfiltración solo están desapareciendo», dijeron los investigadores, y agregaron: «O, alternativamente, tal vez esta fue la prueba de una diversificación estratégica autorizada por el grupo principal. «