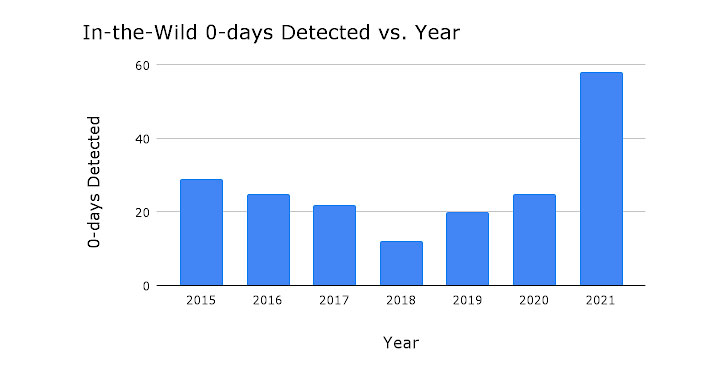

Google Project Zero calificó a 2021 como un «año récord para los días cero en estado salvaje», ya que se detectaron y divulgaron 58 vulnerabilidades de seguridad durante el transcurso del año.

El desarrollo marca un salto de más del doble desde el máximo anterior cuando se rastrearon 28 exploits de día cero en 2015. En contraste, solo se detectaron 25 exploits de día cero en 2020.

«El gran aumento en los días 0 en estado salvaje en 2021 se debe a una mayor detección y divulgación de estos días 0, en lugar de simplemente un mayor uso de exploits de día 0», dijo Maddie Stone , investigadora de seguridad de Google Project Zero.

«Los atacantes están teniendo éxito utilizando los mismos patrones de errores y técnicas de explotación y persiguiendo las mismas superficies de ataque», agregó Stone.

El equipo de seguridad interno del gigante tecnológico caracterizó las vulnerabilidades como similares a las vulnerabilidades anteriores y conocidas públicamente, con solo dos de ellas marcadamente diferentes por la sofisticación técnica y el uso de errores lógicos para escapar de la caja de arena.

Ambos se relacionan con FORCEDENTRY , un exploit de iMessage sin clic atribuido a la empresa israelí de software de vigilancia NSO Group. «La hazaña fue una obra de arte impresionante», dijo Stone.

El escape de la caja de arena es «notable por usar solo errores lógicos», explicaron el mes pasado los investigadores de Google Project Zero Ian Beer y Samuel Groß. «La conclusión más llamativa es la profundidad de la superficie de ataque a la que se puede acceder desde lo que, con suerte, sería una caja de arena bastante restringida».

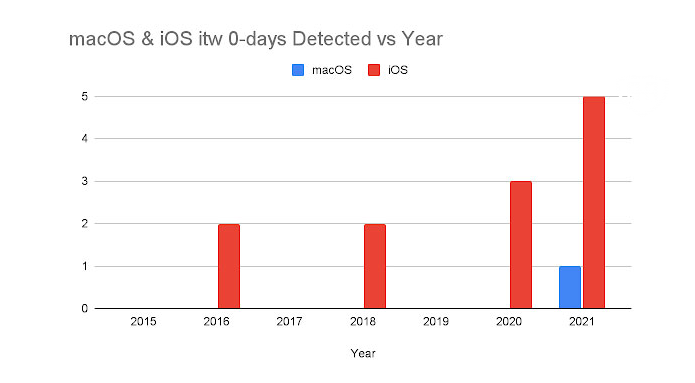

Un desglose por plataforma de estos exploits muestra que la mayoría de los días 0 en estado salvaje se originaron en Chromium (14), seguidos de Windows (10), Android (7), WebKit/Safari (7), Microsoft Exchange Server (5), iOS/macOS (5) e Internet Explorer (4).

De los 58 días cero en estado salvaje observados en 2021, 39 eran vulnerabilidades de corrupción de memoria, y los errores surgieron como consecuencia de use-after-free (17), lectura y escritura fuera de los límites (6), defectos de desbordamiento de búfer (4) y desbordamiento de enteros (4).

También vale la pena señalar que 13 de los 14 días 0 de Chromium fueron vulnerabilidades de corrupción de memoria, la mayoría de las cuales, a su vez, son vulnerabilidades de uso después de liberarse.

Además, Google Project Zero señaló la falta de ejemplos públicos que destaquen la explotación salvaje de fallas de día cero en servicios de mensajería como WhatsApp, Signal y Telegram, así como otros componentes, incluidos núcleos de CPU, chips Wi-Fi, y la nube

«Esto lleva a la pregunta de si estos días 0 están ausentes debido a la falta de detección, falta de divulgación o ambos», dijo Stone, y agregó: «Como industria, no estamos haciendo que los días 0 sean difíciles».

«El día 0 será más difícil cuando, en general, los atacantes no puedan usar métodos y técnicas públicos para desarrollar sus vulnerabilidades del día 0», obligándolos a «comenzar desde cero cada vez que detectemos una de sus vulnerabilidades».