Los investigadores de seguridad han encontrado vínculos entre APT35, uno de los grupos de ciberespionaje más activos de Irán, y Memento, una cepa de ransomware que se implementó en ataques en el otoño de 2021.

Los enlaces, descubiertos y detallados en un informe publicado hoy por la firma de ciberseguridad Cybereason, muestran, una vez más, la dualidad de las operaciones de ciberespionaje irán.

El informe viene a reforzar las observaciones recientes de expertos de la industria que han visto a grupos de piratería iraníes llevar a cabo ataques indiscriminados contra una amplia gama de objetivos.

Estos grupos, que en su mayoría operan como contratistas para el gobierno iraní, escanean la web en busca de tipos populares de servidores y usan exploits para vulnerabilidades revelados recientemente para obtener el control de los sistemas sin parches. Si las redes comprometidas pertenecen a una entidad de interés para el gobierno iraní, los grupos implementan malware que se puede usar para recopilar información de los sistemas pirateados y mantener un acceso persistente para la recopilación de inteligencia en el futuro.

Sin embargo, si el objetivo no tiene valor para los atacantes, el acceso a estos sistemas se vende en foros clandestinos o los mismos actores de amenazas lo monetizan, a quienes no han visto implementar ransomware para extorsionar a algunos de estos objetivos.

La investigación de PowerLess conduce a los ataques de Memento

Hoy, Cybereason dijo que encontró una nueva variedad de malware desarrollado por el grupo APT35 (también conocido como Phosphorus, Charming Kitten).

Denominado PowerLess , escrito en PowerShell e implementado en servidores de Microsoft Exchange pirateados el año pasado, Cybereason dijo que APT35 usó este malware para sus objetivos de recopilación de inteligencia.

Pero, mientras investigaba esta nueva amenaza, Cybereason que también encontró varias pistas que dijeron que vinculaban la infraestructura de APT35 con ataques anteriores de la banda de ransomware Memento.

Esto incluyó direcciones IP compartidas, esquemas de nombres de archivos similares y patrones de directorio URL similares, encontró que llevaron a los investigadores a creer que los operadores APT35 probablemente también estaban detrás del ransomware Memento.

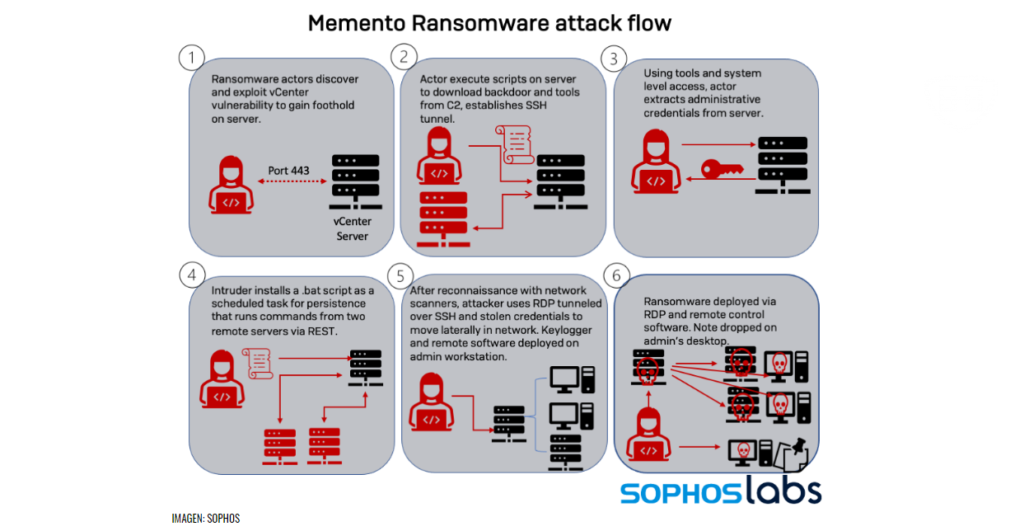

Descubierto el año pasado por Sophos , Memento se implementó en redes corporativas a través de servidores VMWare vCenter sin parches hacia fines del año pasado.

Sophos destacó los ataques de Memento porque el ransomware presentó un mecanismo único a prueba de fallas en el que bloqueó archivos dentro de archivos WinRAR protegidos con contraseña en caso de que fallara la operación de cifrado del archivo principal.