Se está utilizando un nuevo método DDoS de reflexión/amplificación en los ataques que proporciona una relación de amplificación sin precedentes de casi 4300 millones a 1.

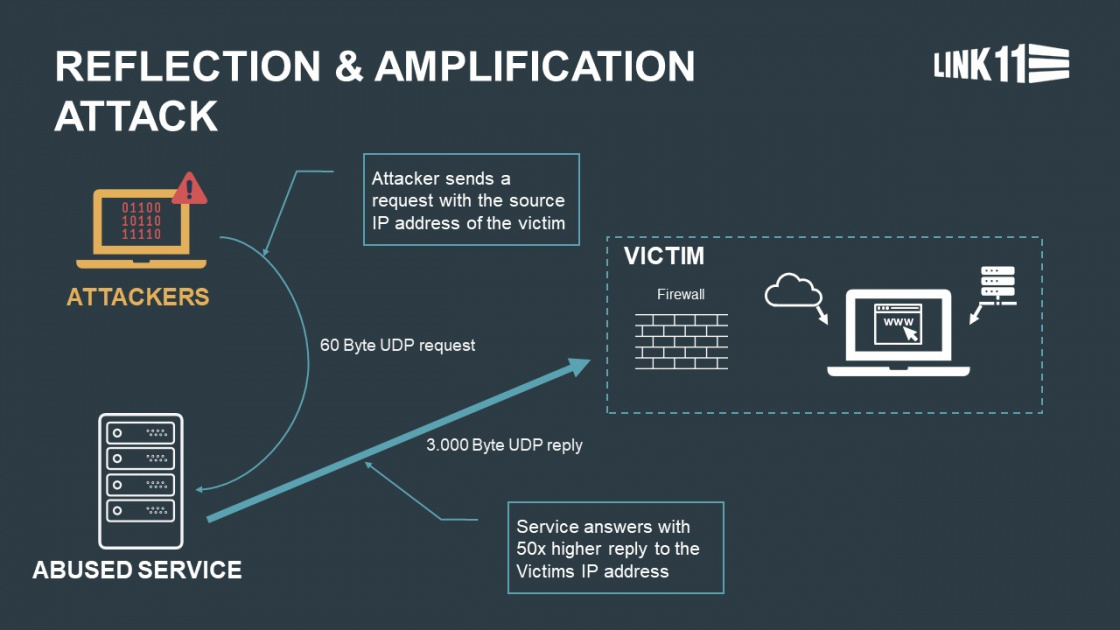

Los ataques de denegación de servicio distribuido (DDoS) se dirigen a servidores o redes con muchas solicitudes y grandes volúmenes de datos, con el objetivo de agotar sus recursos disponibles y provocar una interrupción del servicio.

La relación de amplificación es fundamental cuando se realizan ataques, ya que cuanto mayor sea el número, más fácil será para los actores de amenazas abrumar los puntos finales bien protegidos con menos potencia de fuego.

Un nivel de amplificación monstruoso

Como se detalla en un informe que Akamai compartió con Bleeping Computer antes de la publicación, un nuevo vector de ataque se basa en el abuso de dispositivos inseguros que sirven como reflectores/amplificadores DDoS.

Los ataques de reflexión comienzan con un pequeño paquete reflejado dentro de una red cerrada, mientras que su tamaño se amplifica con cada rebote. Al alcanzar el límite superior posible, el volumen de tráfico resultante se canaliza hacia el objetivo.

Para este nuevo método DDoS, los actores de amenazas están abusando de una vulnerabilidad rastreada como CVE-2022-26143 en un controlador utilizado por los dispositivos Mitel que incorporan la interfaz VoIP TP-240, como MiVoice Business Express y MiCollab.

“El servicio abusado en los sistemas Mitel afectados se llama tp240dvr (“controlador TP-240”) y se ejecuta como un puente de software para facilitar las interacciones con las tarjetas de interfaz de procesamiento VoIP TP-240”, explica Akamai en su informe sobre la vulnerabilidad.

“El daemon escucha los comandos en UDP/10074 y no está diseñado para estar expuesto a Internet, según lo confirmado por el fabricante de estos dispositivos. Es esta exposición a Internet lo que finalmente permite que se abuse de él”.

Akamai ha contado 2600 dispositivos Mitel expuestos actualmente vulnerables a esta falla de amplificación, mientras que el proveedor ya está manejando la solución con los clientes. El controlador en particular cuenta con un comando de generación de tráfico diseñado para realizar pruebas de estrés a los clientes, que se utiliza para la depuración y las pruebas de rendimiento. Al abusar de este comando, los atacantes pueden generar un tráfico de red masivo desde estos dispositivos. Desafortunadamente, esto es posible porque el comando arriesgado está activado por defecto.

En una nota positiva, el daemon asociado se ejecuta en un modo de subproceso único que evita el apalancamiento paralelo y, debido a los recursos de hardware limitados en los dispositivos Mitel, el potencial de volumen de ataque tiene un techo superior relativamente bajo.

La semana pasada, Akamai reveló un método DDoS muy similar llamado «Reflexión de caja intermedia TCP», que aprovecha los firewalls vulnerables y los sistemas de aplicación de políticas de filtrado de contenido en las cajas intermedias para lograr un factor de amplificación de 65x .

Ataques en la naturaleza

Los primeros signos de ataques que abusaron de los dispositivos Mitel se notaron el 8 de enero de 2022, mientras que los primeros ataques reales que aprovecharon el controlador vulnerable comenzaron el 18 de febrero de 2022. Los objetivos eran gobiernos, empresas comerciales, instituciones financieras, empresas de logística, ISP de acceso de banda ancha y otras organizaciones importantes.

“Los ataques observados se basaron principalmente en paquetes por segundo o rendimiento, y parecían ser ataques de amplificación/reflexión UDP provenientes de UDP/10074 que se dirigían principalmente hacia los puertos de destino UDP/80 y UDP/443”, detalla Akamai en su informe.

“El ataque individual más grande observado de este tipo hasta la fecha fue de aproximadamente 53 millones de paquetes por segundo (mpps) y 23 gigabits por segundo (gb/seg). El tamaño promedio del paquete para ese ataque fue de aproximadamente 60 bytes, con una duración del ataque de aproximadamente ~5 minutos”.

Una diferencia notable de este vector frente a la mayoría de las metodologías de reflexión UDP es que puede soportar ataques DDoS prolongados, que duran hasta 14 horas. Cuando se evalúa desde esta perspectiva, la relación de amplificación de paquetes alcanza los 4.294.967.296:1 y el tráfico de ataque puede llegar hasta los 400 mps con una inundación sostenida de 393 mb/seg.

Ataques en la naturaleza

Los primeros signos de ataques que abusaron de los dispositivos Mitel se notaron el 8 de enero de 2022, mientras que los primeros ataques reales que aprovecharon el controlador vulnerable comenzaron el 18 de febrero de 2022. Los objetivos eran gobiernos, empresas comerciales, instituciones financieras, empresas de logística, ISP de acceso de banda ancha y otras organizaciones importantes.

“Los ataques observados se basaron principalmente en paquetes por segundo o rendimiento, y parecían ser ataques de amplificación/reflexión UDP provenientes de UDP/10074 que se dirigían principalmente hacia los puertos de destino UDP/80 y UDP/443”, detalla Akamai en su informe.

“El ataque individual más grande observado de este tipo hasta la fecha fue de aproximadamente 53 millones de paquetes por segundo (mpps) y 23 gigabits por segundo (gb/seg). El tamaño promedio del paquete para ese ataque fue de aproximadamente 60 bytes, con una duración del ataque de aproximadamente ~5 minutos”. Una diferencia notable de este vector frente a la mayoría de las metodologías de reflexión UDP es que puede soportar ataques DDoS prolongados, que duran hasta 14 horas.

Cuando se evalúa desde esta perspectiva, la relación de amplificación de paquetes alcanza los 4.294.967.296:1 y el tráfico de ataque puede llegar hasta los 400 mps con una inundación sostenida de 393 mb/seg. Akamai dice que monitorear el tráfico UDP/10074 e implementar sistemas de análisis y captura de paquetes activos para bloquear ataques usando este puerto ayudará a mitigar los ataques de reflexión/amplificación. Sin embargo, el tráfico legítimo puede estar utilizando este puerto que también estaría bloqueado.

La mejor manera de prevenir este nuevo método DDoS es que las organizaciones que usan la interfaz TP-240 sigan las instrucciones de remediación de Mitel, haciendo cumplir las reglas del firewall para bloquear paquetes de iniciadores maliciosos o deshabilitar el comando abusado.