Se han descubierto detalles de una nueva campaña de phishing patrocinada por un estado-nación que apunta a entidades gubernamentales europeas en lo que se considera un intento de obtener inteligencia sobre el movimiento de refugiados y suministros en la región.

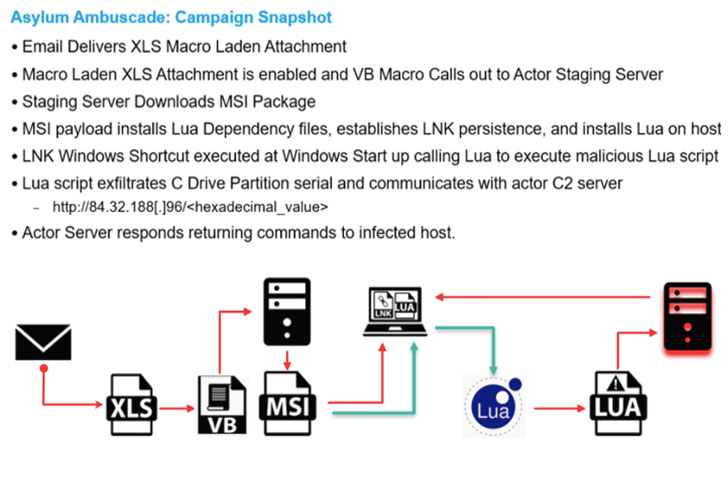

La empresa de seguridad empresarial Proofpoint, que detectó los correos electrónicos maliciosos por primera vez el 24 de febrero de 2022, denominó los ataques de ingeniería social » Asylum Ambuscade «.

“El correo electrónico incluía un macro adjunto malicioso que utilizaba temas de ingeniería social relacionados con la Reunión de Emergencia del Consejo de Seguridad de la OTAN celebrada el 23 de febrero de 2022”, dijeron los investigadores Michael Raggi y Zydeca Cass en un informe publicado el martes.

«El correo electrónico también contenía un archivo adjunto malicioso que intentaba descargar el malware Lua malicioso llamado SunSeed y estaba dirigido al personal del gobierno europeo encargado de gestionar el transporte y el movimiento de población en Europa».

Los hallazgos se basan en un aviso emitido por el Servicio Estatal de Comunicación Especial y Protección de la Información de Ucrania (DSSZZI), que advirtió la semana pasada sobre mensajes de phishing dirigidos a su personal militar con archivos adjuntos ZIP con el objetivo de robar información personal confidencial.

Proofpoint se negó a atribuir la campaña recién observada a un actor de amenazas específico, pero señaló que las superposiciones en la línea de tiempo de los dos conjuntos de ataques, los señuelos de phishing utilizados y los patrones de victimología se alinean con los de un grupo de estado-nación bielorruso llamado UNC1151. (también conocido como TA445 o Ghostwriter).

Uno de los aspectos notables de Asylum Ambuscade es el uso probable de la cuenta de correo electrónico de un miembro del servicio armado ucraniano comprometido para transmitir mensajes de correo electrónico con malware que contienen un archivo XLS habilitado para macros que entrega SunSeed en hosts infectados, lo que implica que la última campaña puede ser un continuación de estos ataques.

«Los señuelos de ingeniería social utilizados en esta campaña de phishing fueron muy oportunos, luego de una reunión del Consejo de Seguridad de la OTAN el 23 de febrero de 2022 y una noticia sobre una ‘lista de asesinatos’ del gobierno ruso dirigida a los ucranianos que comenzó a circular en los medios de comunicación occidentales el 21 de febrero. 2022», anotaron los investigadores.

SunSeed, por su parte, funciona como un descargador que establece comunicaciones con un servidor controlado por actores para recuperar las cargas útiles de la próxima etapa para su ejecución.

La compañía de seguridad cibernética con sede en Sunnyvale señaló que los ataques apuntaron específicamente a personas que tenían responsabilidades relacionadas con el transporte, la asignación financiera y presupuestaria, la administración y el movimiento de población dentro de Europa.

La revelación se produce cuando la intensificación de la invasión militar de Rusia en Ucrania ha polarizado el ciberespacio, con hacktivistas, ciberdelincuentes, investigadores de sombrero blanco y empresas de tecnología que eligen un bando en el conflicto.

En una actualización separada publicada hoy, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) describió los desarrollos en curso como una «guerra psicológica y de información», instando a las personas en el país a monitorear cuidadosamente sus cuentas en busca de dispositivos no reconocidos, activar autenticación y uso de aplicaciones de mensajería cifrada de extremo a extremo.

Además, la empresa de seguridad de correo electrónico Avanan dijo que fue testigo de un aumento de ocho veces en los ataques transmitidos por correo electrónico que se originaron en Rusia a partir del 27 de febrero, al menos algunos de ellos dirigidos a empresas de fabricación, envío internacional y transporte ubicadas en EE. UU. y Europa.

«A la luz de la guerra en curso entre Rusia y Ucrania, las acciones de los actores proxy como TA445 seguirán apuntando a los gobiernos europeos para recopilar información sobre el movimiento de refugiados de Ucrania y sobre cuestiones de importancia para el gobierno ruso», dijeron los investigadores.