Después de cuatro años de actividad y numerosos intentos de desmantelamiento, la sentencia de muerte de TrickBot ha sonado cuando sus principales miembros pasan a estar bajo una nueva administración, el sindicato de ransomware Conti, que planea reemplazarlo con el malware más sigiloso BazarBackdoor.

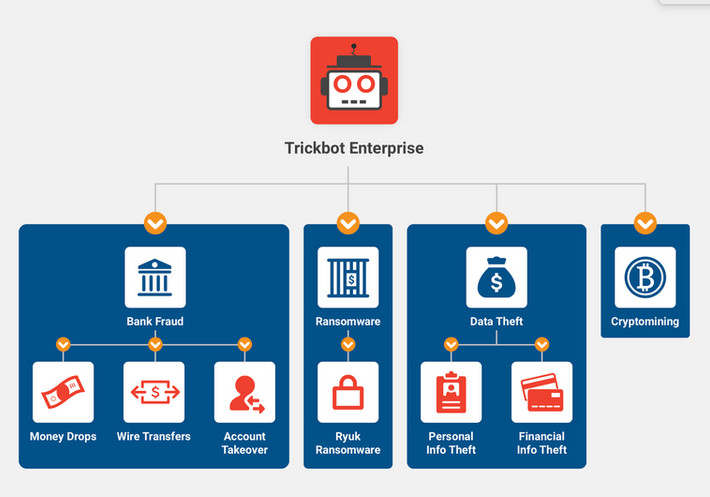

TrickBot es una plataforma de malware de Windows que utiliza múltiples módulos para diversas actividades maliciosas, incluido el robo de información, el robo de contraseñas, la infiltración de dominios de Windows, el acceso inicial a las redes y la entrega de malware.

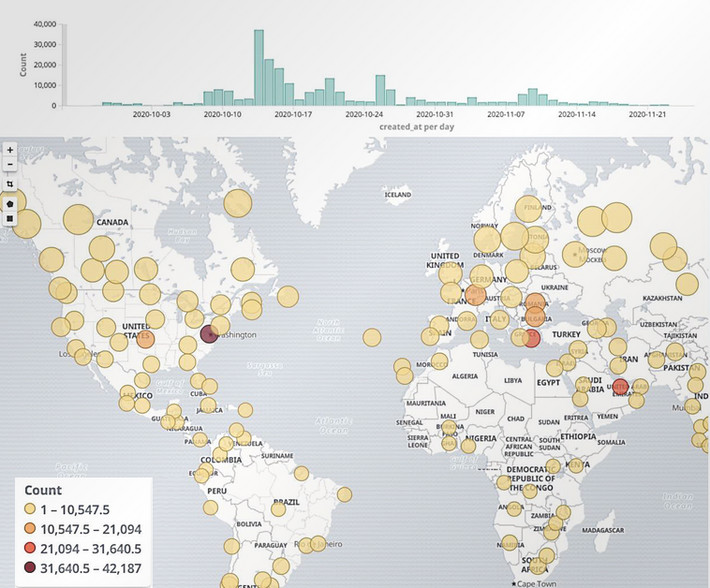

TrickBot ha dominado el panorama de amenazas de malware desde 2016, asociándose con pandillas de ransomware y causando estragos en millones de dispositivos en todo el mundo.

La banda de ransomware Ryuk inicialmente se asoció con TrickBot para obtener acceso inicial a las obras, pero fue reemplazada por la banda de ransomware Conti, que ha estado usando el malware durante el último año para obtener acceso a las redes corporativas.

Se estima que el grupo que maneja las campañas de TrickBot, una división de élite conocida con el nombre de Overdose, ha ganado al menos 200 millones de dólares con sus operaciones.

Conti se hace cargo de la operación TrickBot

Los investigadores de la compañía de ciberdelincuencia e interrupción adversaria Advanced Intelligence ( AdvIntel ) notaron que en 2021 Conti se había convertido en el único beneficiario del suministro de accesos a la red de alta calidad de TrickBot.

En ese momento, el equipo central de desarrolladores de TrickBot ya había creado una pieza de malware más sigilosa, BazarBackdoor , utilizada principalmente para el acceso remoto a valiosas redes corporativas donde se podía implementar el ransomware.

Como el troyano TrickBot se volvió fácilmente detectable por los proveedores de antivirus, los actores de amenazas comenzaron a cambiar a BazarBackdoor para el acceso inicial a las redes, ya que fue desarrollado específicamente para comprometer sigilosamente objetivos de alto valor .

Sin embargo, a fines de 2021, Conti logró atraer a «múltiples desarrolladores y administradores de élite» de la botnet TrickBot, convirtiendo la operación en su subsidiaria en lugar de un socio, señala AdvIntel en un informe compartido con BleepingComputer.

Basado en conversaciones internas de Conti a las que los investigadores tuvieron acceso y compartieron con BleepingComputer, AdvIntel dice que BazarBackdoor pasó de ser parte del conjunto de herramientas de TrickBot a una herramienta independiente cuyo desarrollo está controlado por el sindicato de ransomware Conti.

El administrador principal del grupo Conti dijo que se hicieron cargo de TrickBot. Sin embargo, como el «bot está muerto», están trasladando a Conti de TrickBot a BazarBackdoor como la forma principal de obtener acceso inicial.

«Después de ser ‘adquiridos’ por Conti, [los líderes de TrickBot] ahora son ricos en prospectos con un terreno seguro debajo de ellos, y Conti siempre encontrará una manera de hacer uso del talento disponible» – AdvIntel

Desde su lanzamiento, la operación Conti mantuvo un código de conducta que le permitió convertirse en uno de los grupos de ransomware más resistentes y lucrativos, sin inmutarse por las medidas enérgicas contra sus competidores por parte de las fuerzas del orden .

AdvIntel dice que el grupo pudo ejecutar su negocio cibercriminal normal al adoptar un modelo «basado en la confianza y en el equipo» en lugar de trabajar con afiliados aleatorios que provocarían la acción de las fuerzas del orden público debido a las organizaciones a las que atacan.

Si bien las detecciones de malware de TrickBot se volverán menos comunes, los hallazgos recientes de AdvIntel muestran que la operación no ha terminado y simplemente se movió a un nuevo grupo de control que lo lleva al siguiente nivel con malware más adecuado para objetivos de alto valor.