Microsoft está habilitando una regla de seguridad de «Reducción de la superficie de ataque» de Microsoft Defender de forma predeterminada para bloquear los intentos de los piratas informáticos de robar las credenciales de Windows del proceso LSASS.

Cuando los actores de amenazas comprometen una red, intentan propagarse lateralmente a otros dispositivos mediante el robo de credenciales o el uso de exploits. Uno de los métodos más comunes para robar las credenciales de Windows es obtener privilegios de administrador en un dispositivo comprometido y luego volcar la memoria del proceso del Servicio del servidor de la autoridad de seguridad local (LSASS) que se ejecuta en Windows. Este volcado de memoria contiene hashes NTLM de las credenciales de Windows de los usuarios que habían iniciado sesión en la computadora que pueden ser forzados por fuerza bruta para contraseñas de texto claro o utilizados en ataques Pass-the-Hash para iniciar sesión en otros dispositivos.

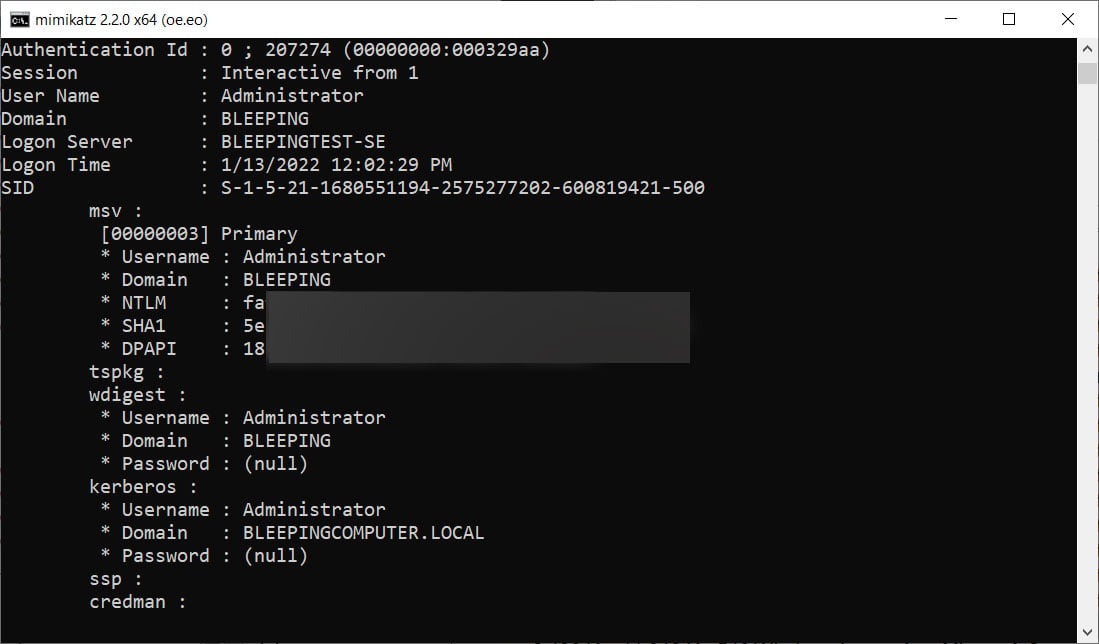

A continuación se muestra una demostración de cómo los actores de amenazas pueden usar el popular programa Mimikatz para volcar hashes NTLM de LSASS.

Fuente: BleepingComputer

Si bien Microsoft Defender bloquea programas como Mimikatz, aún se puede transferir un volcado de memoria LSASS a una computadora remota para volcar las credenciales sin temor a ser bloqueado.

ASR de Microsoft Defender al rescate

Para evitar que los actores de amenazas abusen de los volcados de memoria LSASS, Microsoft ha introducido funciones de seguridad que impiden el acceso al proceso LSASS. Una de estas características de seguridad es Credential Guard, que aísla el proceso LSASS en un contenedor virtualizado que evita que otros procesos accedan a él.

Sin embargo, esta función puede generar conflictos con los controladores o las aplicaciones, lo que hace que algunas organizaciones no la habiliten.

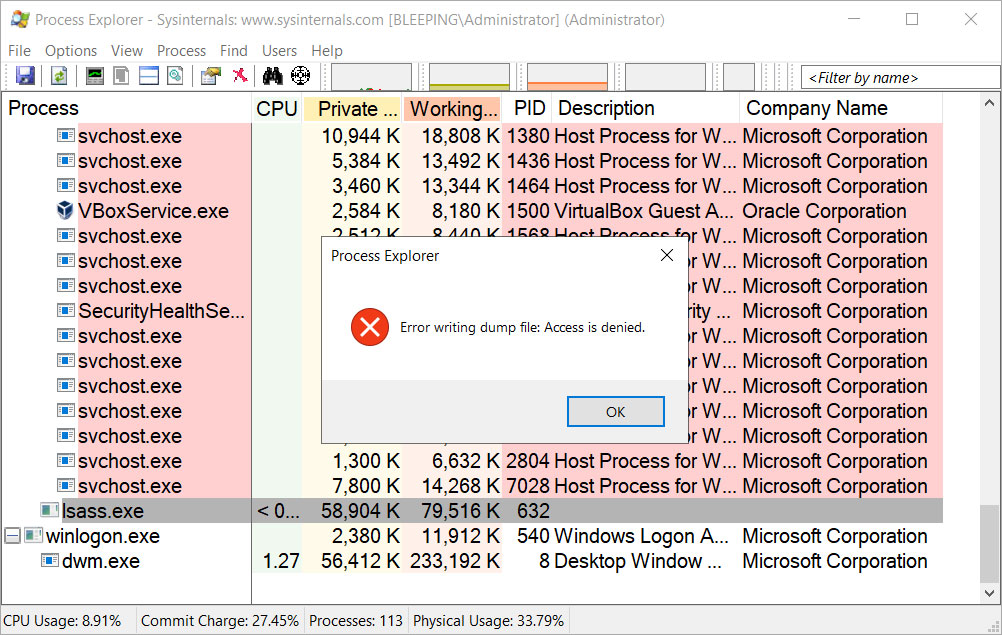

Como una forma de mitigar el robo de credenciales de Windows sin causar los conflictos introducidos por Credential Guard, Microsoft pronto habilitará una regla de reducción de superficie de ataque (ASR) de Microsoft Defender de forma predeterminada. La regla, ‘Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows’, evita que los procesos abran el proceso LSASS y descarguen su memoria, incluso si tiene privilegios administrativos.

Fuente: BleepingComputer

ste nuevo cambio fue descubierto esta semana por el investigador de seguridad Kostas , quien detectó una actualización en la documentación de las reglas ASR de Microsoft.

«El estado predeterminado para la regla de reducción de la superficie de ataque (ASR) «Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)» cambiará de No configurado a Configurado y el modo predeterminado se establecerá en Bloquear . Todas las demás reglas de ASR permanecen en su estado predeterminado: No configurado ”, explicó Microsoft en el documento actualizado sobre la regla ASR.

«Ya se incorporó una lógica de filtrado adicional en la regla para reducir las notificaciones de los usuarios finales. Los clientes pueden configurar la regla en los modos Auditoría , Advertencia o Deshabilitado , que anularán el modo predeterminado. La funcionalidad de esta regla es la misma, ya sea que la regla sea configurado en el modo predeterminado, o si habilita el modo Bloquear manualmente».

Dado que las reglas de reducción de la superficie de ataque tienden a introducir falsos positivos y mucho ruido en los registros de eventos, Microsoft no había activado previamente la función de seguridad de forma predeterminada. Sin embargo, Microsoft recientemente comenzó a elegir la seguridad a expensas de la conveniencia al eliminar las funciones comunes utilizadas por los administradores y usuarios de Windows que aumentan las superficies de ataque.

Por ejemplo, Microsoft anunció recientemente que evitaría que las macros VBA en los documentos de Office descargados se habilitaran dentro de las aplicaciones de Office en abril, acabando con un popular método de distribución de malware. Esta semana, también supimos que Microsoft había comenzado a desaprobar la herramienta WMIC que los actores de amenazas suelen usar para instalar malware y ejecutar comandos.

No es una solución perfecta, pero es un gran comienzo.

Si bien habilitar la regla ASR de forma predeterminada tendrá un impacto significativo en el robo de credenciales de Windows, de ninguna manera es una panacea.

Esto se debe a que la función completa de reducción de la superficie de ataque solo es compatible con las licencias de Windows Enterprise que ejecutan Microsoft Defender como antivirus principal. Sin embargo, las pruebas de BleepingComputer muestran que la regla LSASS ASR también funciona en clientes de Windows 10 y Windows 11 Pro. Desafortunadamente, una vez que se instala otra solución antivirus, ASR se desactiva inmediatamente en el dispositivo. Además, los investigadores de seguridad han descubierto rutas de exclusión integradas de Microsoft Defender que permiten a los actores de amenazas ejecutar sus herramientas desde esos nombres de archivo/directorios para eludir las reglas de ASR y continuar volcando el proceso LSASS.

El desarrollador de Mimikatz, Benjamin Delpy, le dijo a BleepingComputer que Microsoft probablemente agregó estas exclusiones integradas para otra regla, pero como las exclusiones afectan a TODAS las reglas, omite la restricción LSASS.