Las claves maestras de descifrado para las operaciones de ransomware Maze, Egregor y Sekhmet fueron publicadas anoche en los foros de BleepingComputer por el presunto desarrollador de malware.

El ransomware Maze comenzó a operar en mayo de 2019 y saltó a la fama rápidamente, ya que era responsable del uso de tácticas de robo de datos y doble extorsión que ahora utilizan muchas operaciones de ransomware. Después de que Maze anunciara su cierre en octubre de 2020, cambiaron su nombre en septiembre a Egregor , que luego desapareció después de que los miembros fueran arrestados en Ucrania.

La operación Sekhmet fue un poco atípica ya que se lanzó en marzo de 2020, mientras Maze todavía estaba activo.

Claves maestras de descifrado liberadas

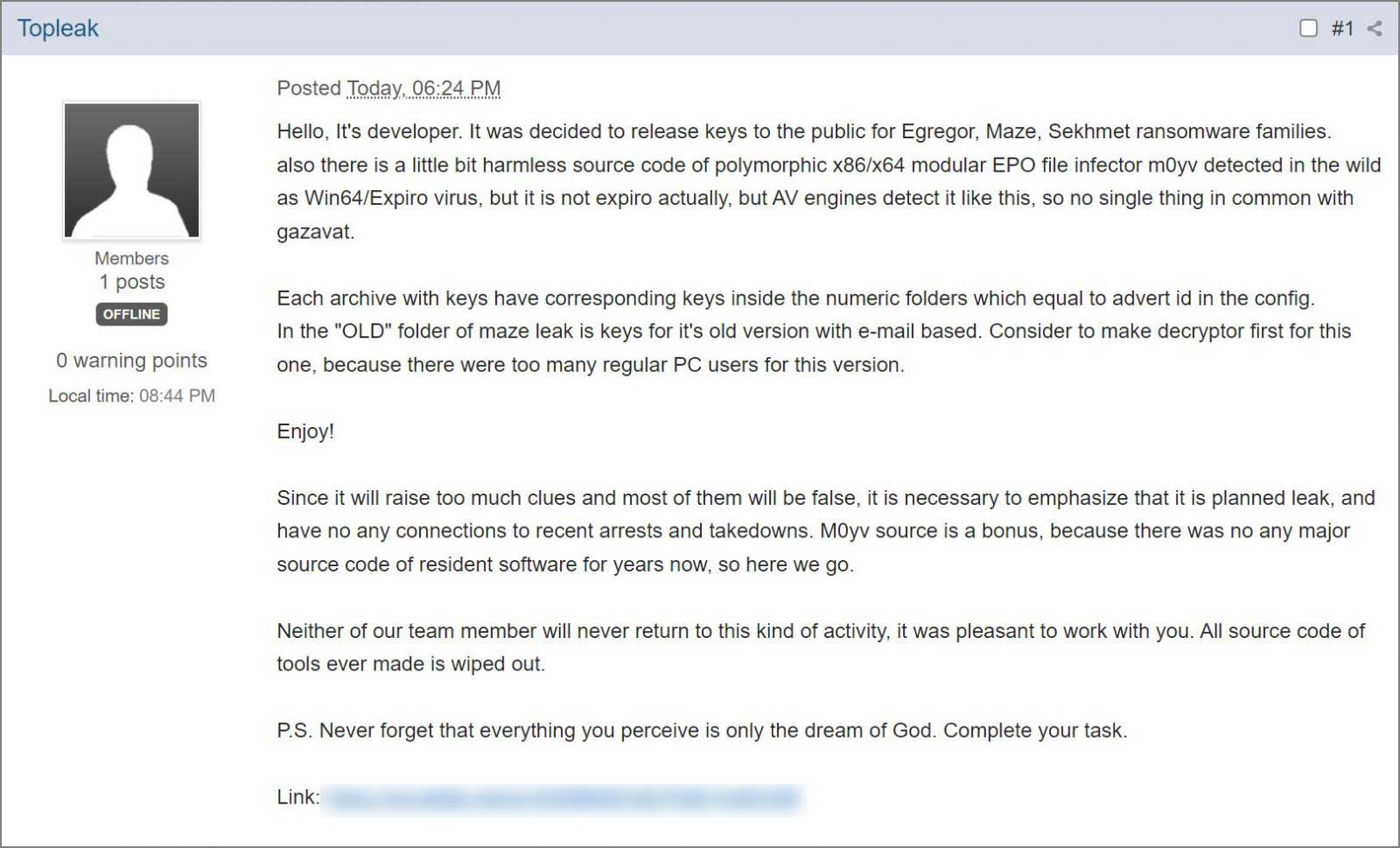

Avance rápido 14 meses después, y las claves de descifrado para estas operaciones ahora se han filtrado en los foros de BleepingComputer por un usuario llamado ‘Topleak’ que afirma ser el desarrollador de las tres operaciones.

El cartel decía que se trataba de una filtración planificada y que no está relacionada con operaciones policiales recientes que llevaron a la incautación de servidores y el arresto de afiliados de ransomware . «Dado que generará demasiadas pistas y la mayoría de ellas serán falsas, es necesario enfatizar que se trata de una filtración planificada y que no tiene ninguna conexión con arrestos y derribos recientes», explicó el presunto desarrollador de ransomware.

Además, afirmaron que ninguno de los miembros de su equipo volverá jamás al ransomware y que destruyeron todo el código fuente de su ransomware.

Fuente: BleepingComputer

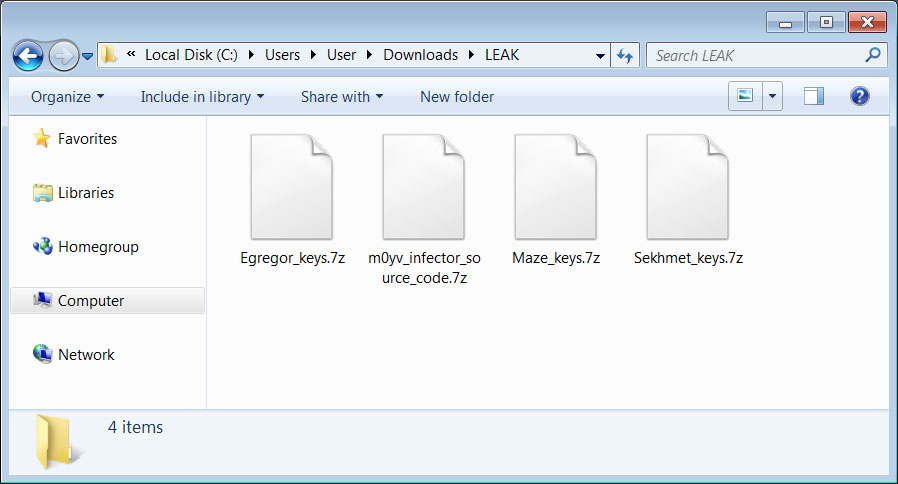

La publicación incluye un enlace de descarga para un archivo 7zip con cuatro archivos que contienen las claves de descifrado de Maze, Egregor y Sekhmet, y el código fuente de un malware ‘M0yv’ utilizado por la banda de ransomware.

Fuente: BleepingComputer

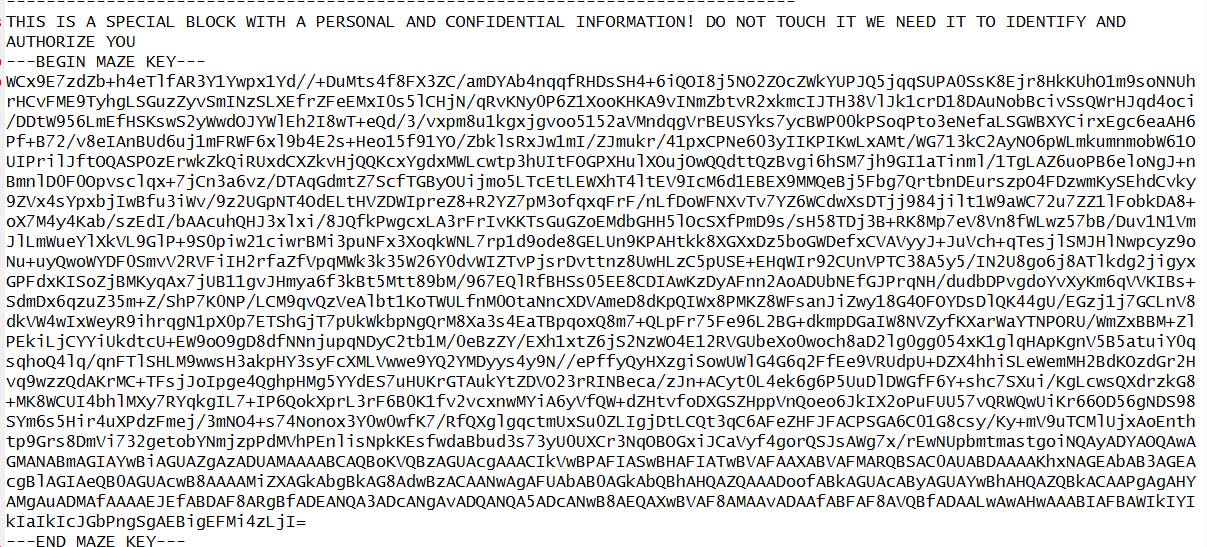

Cada uno de estos archivos contiene la clave de cifrado maestra pública y la clave de descifrado maestra privada asociada con un «anuncio» específico o afiliado de la operación de ransomware.

En total, la siguiente es la cantidad de claves maestras de descifrado RSA-2048 liberadas por operación de ransomware:

- Laberinto: 9 claves maestras de descifrado para el malware original dirigido a usuarios no corporativos.

- Laberinto: 30 claves maestras de descifrado.

- Egregor: 19 claves maestras de descifrado.

- Sekhmet : 1 clave maestra de descifrado.

Michael Gillespie y Fabian Wosar de Emsisoft revisaron las claves de descifrado y confirmaron a BleepingComputer que son legítimas y se pueden usar para descifrar archivos cifrados por las tres familias de ransomware.

Gillespie nos dijo que las claves se utilizan para descifrar las claves cifradas de una víctima que están incrustadas en una nota de rescate.

Fuente: BleepingComputer

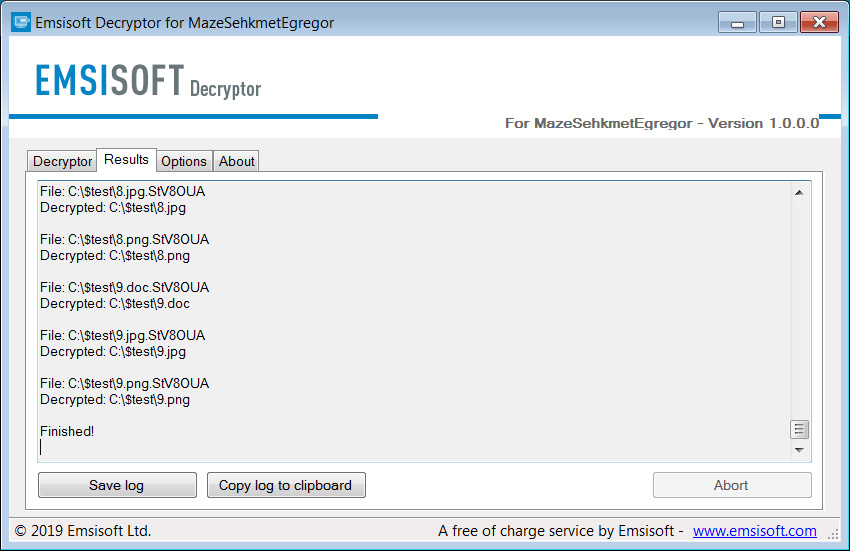

Emsisoft ha lanzado un descifrador para permitir que cualquier víctima de Maze, Egregor y Sekhmet que haya estado esperando recupere sus archivos de forma gratuita.

Para usar el descifrador, las víctimas necesitarán una nota de rescate creada durante el ataque, ya que contiene la clave de descifrado cifrada.

Código fuente adicional del malware M0yv

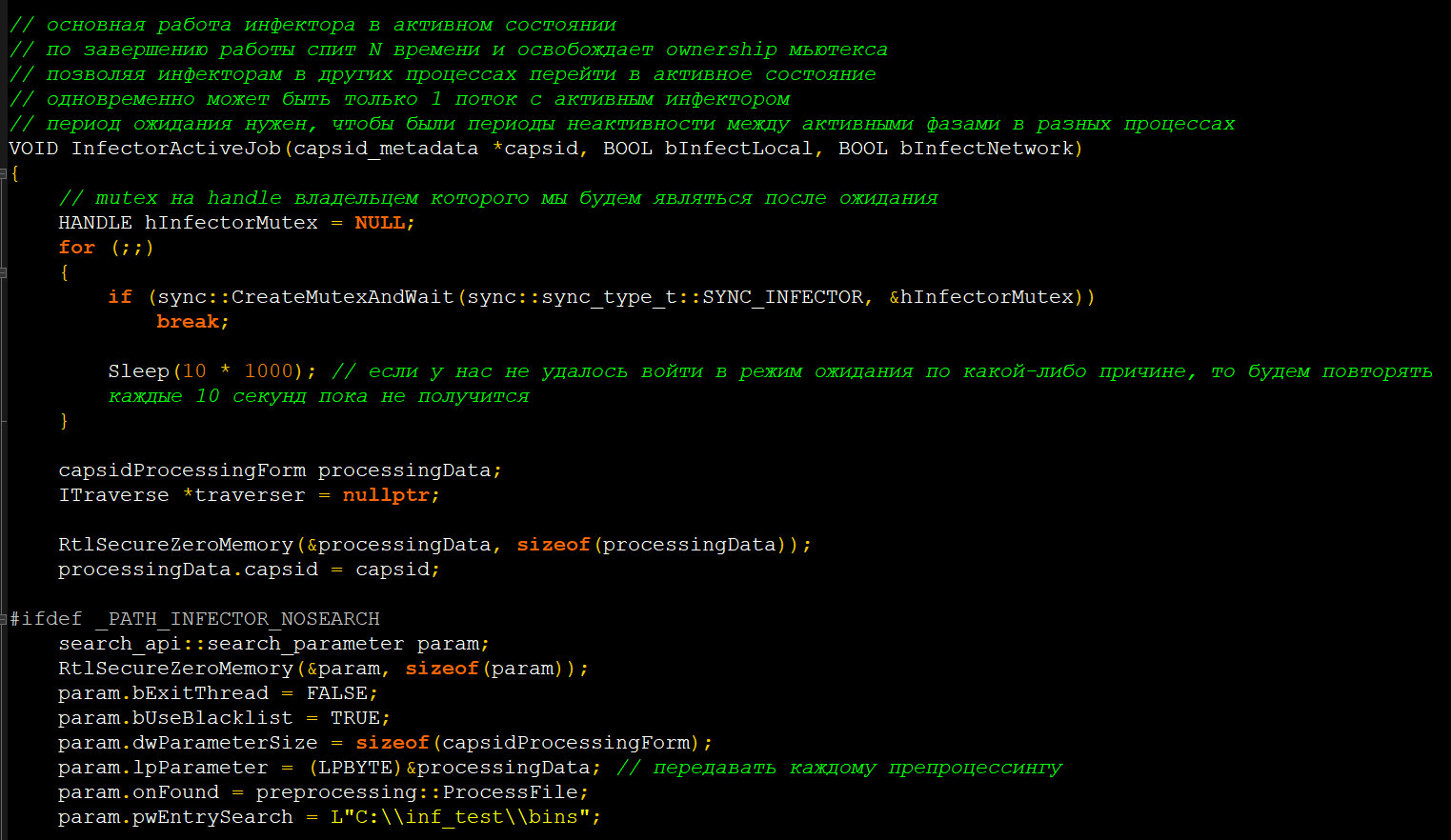

El archivo también incluye el código fuente del ‘infectador de archivos x86/x64 modular’ M0yv desarrollado por la operación de ransomware Maze y utilizado anteriormente en ataques.

«También hay un código fuente un poco inofensivo del infector de archivos EPO modular x86/x64 polimórfico m0yv detectado en la naturaleza como el virus Win64/Expiro, pero en realidad no es expiro, pero los motores AV lo detectan así, por lo que no hay una sola cosa en común con gazavat», dijo el desarrollador de ransomware en la publicación del foro. «La fuente de M0yv es una ventaja, porque no hubo ningún código fuente importante de software residente durante años, así que aquí vamos», explicó más tarde el desarrollador.

Este código fuente viene en forma de un proyecto de Microsoft Visual Studio e incluye algunas DLL ya compiladas.

Fuente: BleepingComputer

El archivo todo.txt indica que el código fuente de este malware se actualizó por última vez el 19 de enero de 2022.