Frente a la sofisticación que pueden llegar a tener los ataques de ransomware, o la «belleza intrínseca» que pueden tener los ataques de phishing más complejos, los ataques DDoS (ataque de denegación de servicio) pueden parecer los más burdos: millones de peticiones que apuntan a una dirección IP para dejar a un servidor o grupo de servidores fuera de servicio.

Y pese a que la técnica puede parecer «rudimentaria» y sin un beneficio económico evidente (evidente es aquí la palabra clave), lo cierto es que los grupos que se organizan para llevar a cabo este tipo de ataques no son solo cada vez más grandes, sino que en los últimos meses están demostrando hasta qué punto sus acciones pueden afectar al conjunto de la Red.

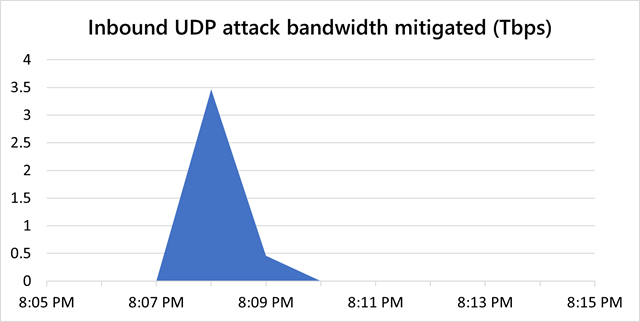

Un buen ejemplo nos llega desde Microsoft. Su equipo Azure DDoS Protection acaba de compartir que el pasado mes de noviembre repelieron el que según los expertos del sector ha sido probablemente el mayor ataque DDoS de la historia: un torrente de datos basura con un «caudal» de 3,47 terabits por segundo. El ataque provenía desde 10.000 ubicaciones diferentes repartidas entre como mínimo, diez países. Los de Redmond han explicado que el ataque tenía como objetivo a una importante asiática y que tuvo una duración de dos minutos.

Ya en el mes de diciembre, la compañía volvió a detectar otros dos ataques masivos a algunos de sus clientes. El primero, que llegó en cuatro «oleadas» lo hizo con un caudal de datos de 3.25 TBps y se prolongó durante quince minutos. El segundo de ese mismo mes, llegó a un pico máximo de 2,54 TBps y tuvo una duración de cinco minutos.

Como explican desde la multinacional americana, estos ataques ya son un 35% mayores a los que se registraban en 2018, lo que nos habla de una tendencia que lejos de desaparecer va y va a seguir yendo a más, especialmente de este último tipo que se está detectando últimamente. Hay que tener en cuenta en este sentido que los DDoS de paquetes por segundo funcionan agotando los recursos informáticos de un servidor, mientras que los ataques volumétricos más tradicionales, por el contrario, consumen el ancho de banda disponible, ya sea dentro de la red o el servicio objetivo, o entre el objetivo y el resto de Internet. En el nuevo record del pasado mes de noviembre, los atacantes se las ingeniaron para entregar aproximadamente 340 millones de paquetes por segundo.

La lógica de un super ataque DDoS

¿De qué forma se están consiguiendo ataques DDoS tan masivos? Como explican en Ars Technica, uno de los métodos «tradicionales» es aumentar el número de ordenadores, routers y otros dispositivos conectados a Internet que hayan sido comprometidos y por lo tanto «reclutados» para formar parte de su «ejército». En esta categoría entran también grandes servidores infectados que ya tienen un mayor ancho de banda que pueden utilizar.

Otra forma de hacerlo es utilizando vectores de amplificación. En este tipo de ataque, los cibercriminales apuntan a dispositivos de conectados a Internet que estén mal configurados, para que estos a continuación redirijan un ataque que será mucho mayor, hacia el objetivo final. Es este último método el que está impulsando la reciente «carrera armamentística» en el mundo de los ataques DDoS.

Es conocido que los cibercriminales que utilizan este método, están constantemente buscando nuevos vectores de amplificación. En 2014 se puso de moda el ataque a través de NTP (Network Time Protocol), con lo que se consiguió tumbar servidores de compañías como Steam, Origin, o EA. Este método incrementaba el rendimiento del ataque en 206 veces, lo que significa que un gigabyte de datos entregado por un dispositivo vectorizado alcanza 206 gigabytes en el momento en que llega a su objetivo final.

En 2018 los atacantes comenzaron a utilizaron memcachd, un sistema de almacenamiento en caché de bases de datos para acelerar los sitios web y las redes y que permitía amplificar el ataque original hasta en 51.000 veces. Un año más tarde, los DDoS se apoyaban en dispositivos que utilizaban WS-Discovery, un protocolo que se encuentra en una amplia gama de cámaras conectadas a la red, DVR y otros dispositivos del Internet de las Cosas.

Más recientemente, los ataques DDoS se han aprovechado del RDP de Microsoft y han desconfigurado los servidores que ejecutan CLDAP (abreviatura de Connectionless Lightweight Directory Access Protocol) y el Plex Media Server cuando ejecuta el Simple Service Discovery Protocol (o SSDP).

Desafortunadamente, sigue habiendo millones de dispositivos conectados a Internet y que no están configurados de la manera apropiada, por lo que vamos a seguir siendo testigos de este tipo de ataques en los próximos meses y años, ocupando un lugar de especial importante en actos de sabotaje y ciberguerra.