Una nueva familia de ransomware llamada ‘White Rabbit’ apareció recientemente y, según los hallazgos de investigaciones recientes, podría ser una operación paralela del grupo de piratería FIN8.

FIN8 es un actor con motivaciones financieras que ha sido visto apuntando a organizaciones financieras durante varios años, principalmente mediante la implementación de malware POS que puede robar detalles de tarjetas de crédito.

Una herramienta simple para entregar doble extorsión

La primera mención pública del ransomware White Rabbit fue en un tweet del experto en ransomware Michael Gillespie, en busca de una muestra del malware.

En un nuevo informe de Trend Micro, los investigadores analizan una muestra del ransomware White Rabbit obtenido durante un ataque a un banco estadounidense en diciembre de 2021.

El ejecutable del ransomware es una carga útil pequeña, con un peso de archivo de 100 KB, y requiere que se ingrese una contraseña en la ejecución de la línea de comandos para descifrar la carga útil maliciosa.

Otras operaciones de ransomware, incluidas Egregor, MegaCortex y SamSam , han utilizado previamente una contraseña para ejecutar la carga útil maliciosa .

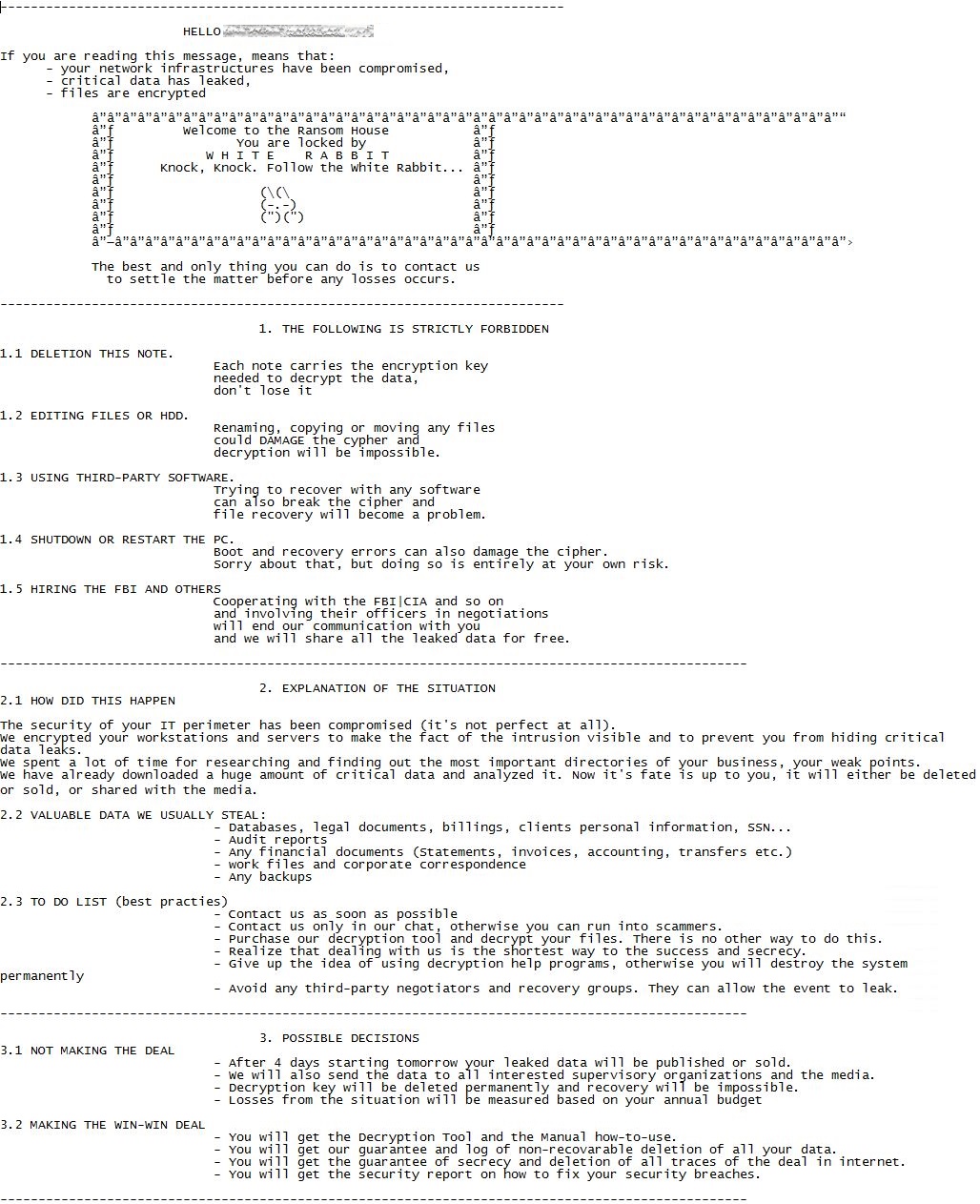

Una vez ejecutado con la contraseña correcta, el ransomware escaneará todas las carpetas del dispositivo y cifrará los archivos específicos, creando notas de rescate para cada archivo que cifra.

Por ejemplo, un archivo llamado test.txt se encriptaría como test.txt.scrypt y se crearía una nota de rescate llamada test.txt.scrypt.txt .

Al cifrar un dispositivo, también se atacan las unidades extraíbles y de red, con las carpetas del sistema de Windows excluidas del cifrado para evitar que el sistema operativo quede inutilizable.

La nota de rescate informa a la víctima que sus archivos han sido exfiltrados y amenaza con publicar y/o vender los datos robados si no se cumplen las demandas.

Fuente: Trend Micro

La fecha límite para que la víctima pague un rescate se establece en cuatro días, luego de lo cual los actores amenazan con enviar los datos robados a las autoridades de protección de datos, lo que genera sanciones por violación de datos GDPR.

La evidencia de los archivos robados se carga en servicios como ‘paste[.]com’ y ‘file[.]io’, mientras que a la víctima se le ofrece un canal de comunicación de chat en vivo con los actores en un sitio de negociación Tor.

El sitio de Tor incluye una ‘Página principal’, que se usa para mostrar pruebas de datos robados, y una sección de chat donde la víctima puede comunicarse con los actores de amenazas y negociar una demanda de rescate, como se muestra a continuación.

Enlaces a FIN8

Como se señala en el informe de Trend Micro , la evidencia que conecta FIN8 y ‘White Rabbit’ se encuentra en la etapa de implementación del ransomware.

Más específicamente, el nuevo ransomware utiliza una versión nunca antes vista de Badhatch (también conocido como » Sardonic «), una puerta trasera asociada con FIN8.

Por lo general, estos actores se reservan sus puertas traseras personalizadas y continúan desarrollándolas en privado.

Este hallazgo también está confirmado por un informe diferente sobre la misma familia de ransomware realizado por investigadores de Lodestone.

Ellos también encontraron Badhatch en los ataques de ‘White Rabbit’, mientras que también notaron artefactos de PowerShell similares a la actividad asociada con FIN8 del verano pasado.

Como concluye el informe de Lodestone : «Lodestone identificó una serie de TTP que sugieren que White Rabbit, si opera independientemente de FIN8, tiene una relación cercana con el grupo de amenazas más establecido o los está imitando».

Por ahora, White Rabbit se ha limitado a apuntar solo a unas pocas entidades, pero se considera una amenaza emergente que podría convertirse en una amenaza grave para las empresas en el futuro.

En este punto, se puede contener tomando medidas estándar contra el ransomware como las siguientes:

- Implemente soluciones de detección y respuesta de capas cruzadas.

- Cree un libro de jugadas de respuesta a incidentes para la prevención y recuperación de ataques.

- Realice simulaciones de ataques de ransomware para identificar brechas y evaluar el rendimiento.

- Realice copias de seguridad, pruebe copias de seguridad, verifique copias de seguridad y mantenga copias de seguridad fuera de línea.