Los investigadores han revelado una deficiencia de seguridad que afecta a tres complementos de WordPress diferentes que afectan a más de 84 000 sitios web y que un actor malicioso podría abusar de ellos para apoderarse de sitios vulnerables.

«Esta falla hizo posible que un atacante actualizara las opciones arbitrarias del sitio en un sitio vulnerable, siempre que pudiera engañar al administrador del sitio para que realizara una acción, como hacer clic en un enlace», dijo la empresa de seguridad de WordPress, Wordfence , en un informe publicado la semana pasada.

Rastreada como CVE-2022-0215, la falla de falsificación de solicitud entre sitios (CSRF) tiene una calificación de 8.8 en la escala CVSS y afecta a tres complementos mantenidos por Xootix :

- Ventana emergente de inicio de sesión/ registro (formulario en línea + Woocommerce),

- Carro lateral Woocommerce (Ajax), y

- Woocommerce de lista de espera (notificador de nuevo en stock)

La falsificación de solicitudes entre sitios, también conocida como ataque con un clic o conducción de sesión, ocurre cuando un atacante engaña a un usuario final autenticado para que envíe una solicitud web especialmente diseñada. “Si la víctima es una cuenta administrativa, CSRF puede comprometer toda la aplicación web”, señala OWASP en su documentación.

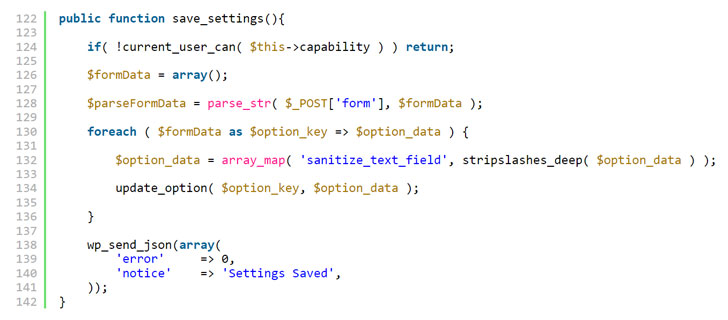

En especial, la vulnerabilidad tiene su origen en la falta de validación al procesar solicitudes AJAX , lo que permite que un atacante actualice la opción «users_can_register» (es decir, cualquiera puede registrarse) en un sitio a verdadero y establezca la configuración «default_role» (es decir, el rol por defecto de los usuarios que se registran en el blog) a administrador, otorgando un control completo.

La ventana emergente de inicio de sesión/registro está instalada en más de 20 000 sitios, mientras que Side Cart Woocommerce y Waitlist Woocommerce se han instalado en más de 4000 y 60 000 sitios, respectivamente.

Luego de la divulgación responsable por parte de los investigadores de Wordfence en noviembre de 2021, el problema se solucionó en la versión 2.3 de la ventana emergente de inicio de sesión/registro, la versión 2.1 de Side Cart Woocommerce y la versión 2.5.2 de Woocommerce de la lista de espera.

Los hallazgos llegan poco más de un mes después de que los atacantes explotaran las debilidades en cuatro complementos y 15 temas de Epsilon Framework para apuntar a 1,6 millones de sitios de WordPress como parte de una campaña de ataque a gran escala que se originó en 16.000 direcciones IP.

«Aunque es menos probable que se explote esta vulnerabilidad de falsificación de solicitud entre sitios (CSRF) debido al hecho de que requiere la interacción del administrador, puede tener un impacto significativo en un sitio explotado con éxito y, como tal, sirve como un increíblemente importante recordatorio para estar atento al hacer clic en enlaces o archivos adjuntos y asegurarse de mantener actualizados regularmente sus complementos y temas», dijo Chloe Chamberland de Wordfence.