Los usuarios de dispositivos de almacenamiento conectado a la red (NAS) de QNAP están informando ataques a sus sistemas con el ransomware eCh0raix, también conocido como QNAPCrypt.

El actor de amenazas detrás de este malware en particular intensificó su actividad aproximadamente una semana antes de Navidad, tomando el control de los dispositivos con privilegios de administrador.

El conteo de ataques aumenta antes de Navidad

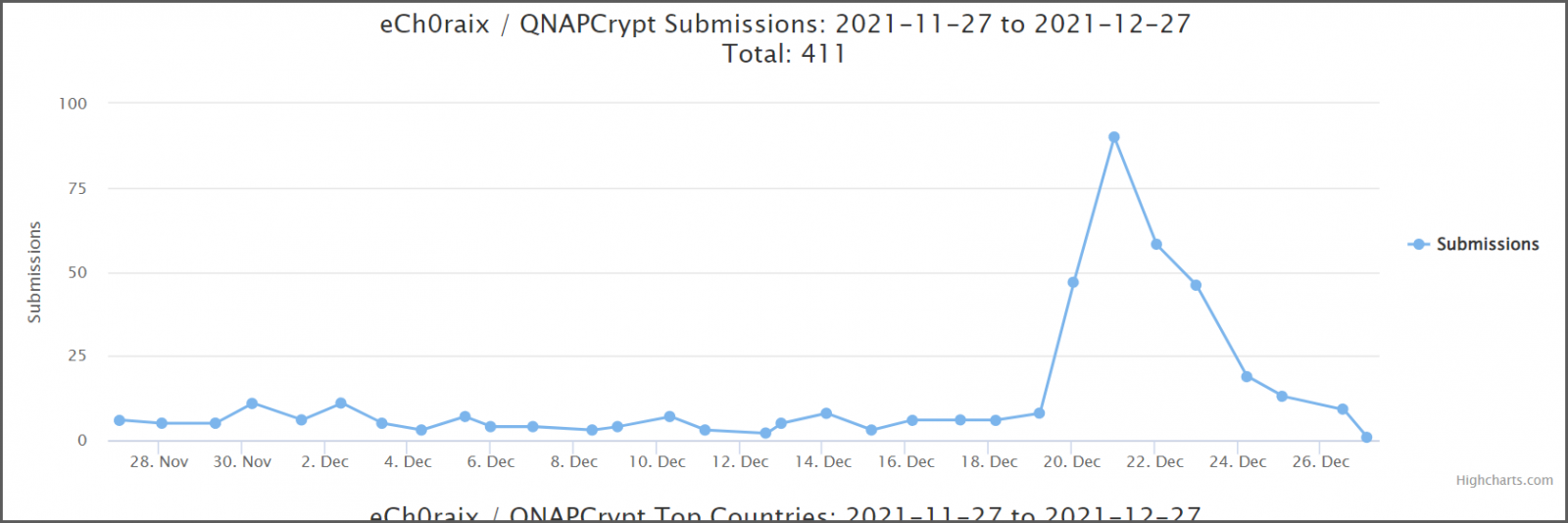

Los usuarios del foro de BleepingComputer que administran los sistemas NAS de QNAP y Synology han informado regularmente sobre ataques de ransomware eCh0raix, pero más de ellos comenzaron a revelar incidentes alrededor del 20 de diciembre.

El aumento en el número de ataques lo confirma el servicio de ransomware ID , donde las presentaciones comenzaron a aumentar el 19 de diciembre y disminuyeron hacia el 26 de diciembre.

El vector de infección inicial sigue sin estar claro por el momento. Algunos usuarios admiten que fueron imprudentes y no aseguraron el dispositivo correctamente (por ejemplo, lo exponen a Internet a través de una conexión insegura); otros afirman que una vulnerabilidad en Photo Station de QNAP permitió a los atacantes causar estragos.

Sí, sé que soy un completo idiota por dejar eso abierto a este tipo de trucos, pero no me tomé nada de eso en serio. ¡Siempre pensé que nadie quería al pequeño y seré el primero en decir que estaba equivocado!

Independientemente de la ruta del ataque, parece que el actor de ransomware eCh0raix crea un usuario en el grupo de administradores, lo que les permite cifrar todos los archivos en el sistema NAS.

Los usuarios de QNAP, algunos de los cuales utilizan el dispositivo NAS con fines comerciales, informaron en el foro BleepingComputer que el malware encriptaba imágenes y documentos.

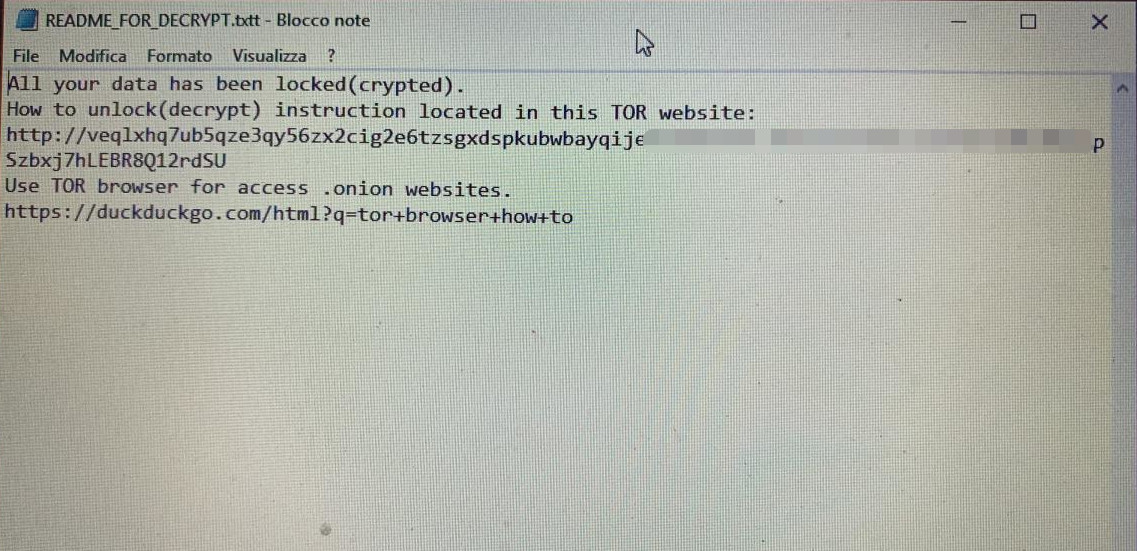

Aparte del aumento en el número de ataques, lo que se destaca en esta campaña es que el actor escribió mal la extensión de la nota de rescate y usó la extensión “.TXTT”.

Si bien esto no impide ver las instrucciones, puede crear un problema para algunos usuarios, quienes deberán apuntar al sistema operativo para abrir el archivo con un programa específico (por ejemplo, el Bloc de notas) o cargarlo en dicho programa.

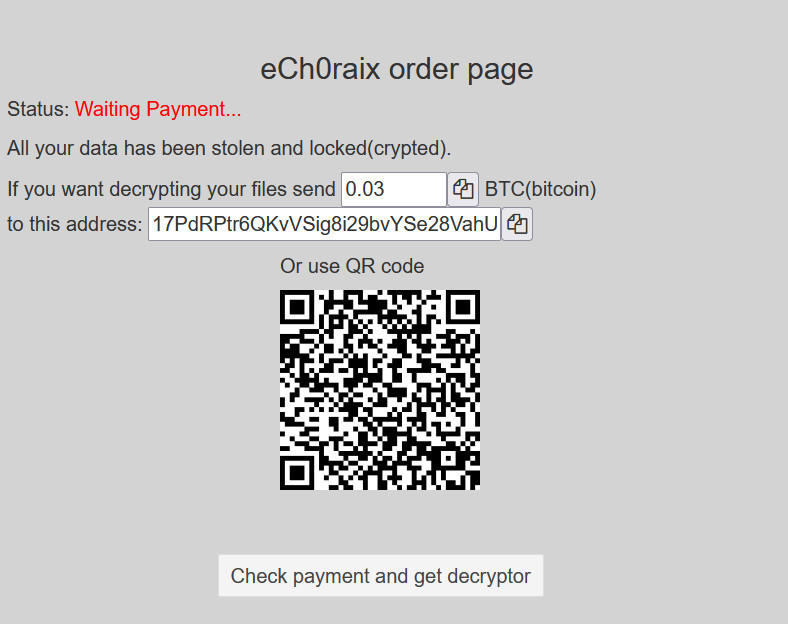

BleepingComputer ha visto demandas de ransomware ech0raix que van desde .024 ($ 1,200) a .06 bitcoins ($ 3,000) durante estos ataques recientes. Algunos usuarios no tenían opciones de respaldo y tuvieron que pagar al actor de amenazas para recuperar sus archivos.

Es importante tener en cuenta que existe un descifrador gratuito para archivos bloqueados con una versión anterior (antes del 17 de julio de 2019) del ransomware eCh0raix. Sin embargo, no existe una solución gratuita para descifrar los datos bloqueados por las últimas variantes del malware (versiones 1.0.5 y 1.0.6).

Los ataques con eCh0raix / QNAPCrypt comenzaron en junio de 2019 y han sido una amenaza constante desde entonces. QNAP a principios de este año alertó a sus usuarios de otra serie de ataques eCh0raix a principios de este año, dirigidos a dispositivos con contraseñas débiles.

Los usuarios deben seguir las recomendaciones de QNAP para garantizar la protección adecuada de sus dispositivos NAS y los datos que almacenan.