Se ha observado una campaña de phishing de corta duración aprovechando un exploit novedoso que pasó por alto un parche implementado por Microsoft para corregir una vulnerabilidad de ejecución remota de código que afecta al componente MSHTML con el objetivo de entregar malware Formbook.

«Los archivos adjuntos representan una escalada de abusos del atacante del fallo CVE-2021 a 40444 y demuestran que incluso un parche no siempre puede mitigar las acciones de un atacante motivado y suficientemente hábil,» SophosLabs investigadores Andrew Brandt y Stephen Ormandy dijo en una nuevo informe publicado el martes.

CVE-2021-40444 (puntuación CVSS: 8.8) se relaciona con una falla de ejecución remota de código en MSHTML que podría explotarse utilizando documentos de Microsoft Office especialmente diseñados. Aunque Microsoft abordó la debilidad de seguridad como parte de sus actualizaciones del martes de parches de septiembre de 2021 , se ha utilizado en múltiples ataques desde que los detalles relacionados con la falla se hicieron públicos.

Ese mismo mes, el gigante de la tecnología descubrió una campaña de phishing dirigida que aprovechó la vulnerabilidad para implementar Cobalt Strike Beacons en sistemas Windows comprometidos. Luego, en noviembre, SafeBreach Labs informó los detalles de una operación de actor de amenazas iraní que se dirigió a víctimas que hablaban farsi con un nuevo ladrón de información basado en PowerShell diseñado para recopilar información confidencial.

La nueva campaña descubierta por Sophos tiene como objetivo sortear la protección del parche transformando un exploit de Office de prueba de concepto disponible públicamente y utilizándolo como arma para distribuir el malware Formbook. La firma de ciberseguridad dijo que el éxito del ataque puede atribuirse, en parte, a un «parche de enfoque demasiado estrecho».

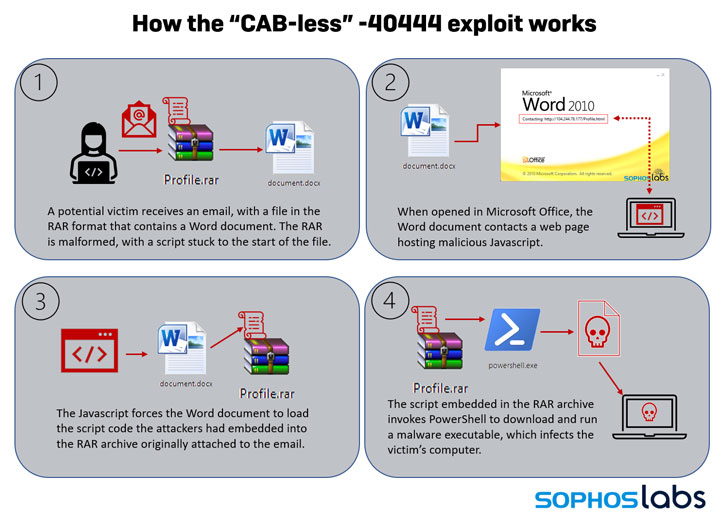

«En las versiones iniciales de las vulnerabilidades de seguridad CVE-2021-40444, [el] documento malicioso de Office recuperaba una carga útil de malware empaquetada en un archivo Microsoft Cabinet (o .CAB)», explicaron los investigadores. «Cuando el parche de Microsoft cerró esa laguna, los atacantes descubrieron que podían usar una cadena de ataque diferente al encerrar el maldoc en un archivo RAR especialmente diseñado».

CAB-less 40444 , como se llama el exploit modificado, duró 36 horas entre el 24 y el 25 de octubre, durante las cuales se enviaron correos electrónicos no deseados que contenían un archivo RAR con formato incorrecto a las víctimas potenciales. El archivo RAR, a su vez, incluía un script escrito en Windows Script Host ( WSH ) y un documento de Word que, al abrirse, contactaba con un servidor remoto que alojaba JavaScript malicioso.

En consecuencia, el código JavaScript utilizó el documento de Word como un conducto para iniciar el script WSH y ejecutar un comando de PowerShell incrustado en el archivo RAR para recuperar la carga útil del malware Formbook de un sitio web controlado por un atacante.

En cuanto a por qué el exploit desapareció hace poco más de un día en uso, las pistas se encuentran en el hecho de que los archivos de almacenamiento RAR modificados no funcionarían con versiones anteriores de la utilidad WinRAR. «Entonces, inesperadamente, en este caso, los usuarios de la versión mucho más antigua y obsoleta de WinRAR habrían estado mejor protegidos que los usuarios de la última versión», dijeron los investigadores.

«Esta investigación es un recordatorio de que los parches por sí solos no pueden proteger contra todas las vulnerabilidades en todos los casos», dijo el investigador principal de SophosLabs, Andrew Brandt. «Establecer restricciones que eviten que un usuario active accidentalmente un documento malicioso ayuda, pero las personas aún pueden ser engañadas para que hagan clic en el botón ‘habilitar contenido'».

«Por lo tanto, es de vital importancia educar a los empleados y recordarles que sospechen de los documentos enviados por correo electrónico, especialmente cuando llegan en formatos de archivo comprimido inusuales o desconocidos de personas o empresas que no conocen», agregó Brandt.