Los investigadores han revelado vulnerabilidades de seguridad en la transferencia, un mecanismo fundamental que sustenta las redes celulares modernas, que podrían ser explotadas por los adversarios para lanzar ataques de denegación de servicio (DoS) y man-in-the-middle (MitM) utilizando equipos de bajo costo. .

Las «vulnerabilidades en el procedimiento de traspaso no se limitan a un solo caso de traspaso, sino que afectan a todos los diferentes casos y escenarios de traspaso que se basan en informes de medición no verificados y umbrales de intensidad de señal», los investigadores Evangelos Bitsikas y Christina Pöpper de la Universidad de Nueva York en Abu Dhabi. dijo en un nuevo periódico . «El problema afecta a todas las generaciones desde 2G (GSM), y sigue sin resolverse hasta ahora».

El traspaso , también conocido como traspaso, es un proceso en las telecomunicaciones en el que una llamada telefónica o una sesión de datos se transfiere desde un sitio celular (también conocido como estación base) a otra torre celular sin perder la conectividad durante la transmisión. Este método es crucial para establecer comunicaciones celulares, especialmente en escenarios en los que el usuario está en movimiento.

La rutina normalmente funciona de la siguiente manera: el equipo de usuario ( UE ) envía medidas de intensidad de señal a la red para determinar si es necesario un traspaso y, de ser así, facilita el cambio cuando se descubre una estación objetivo más adecuada.

Si bien estas lecturas de señales están protegidas criptográficamente, el contenido de estos informes no se verifica en sí mismo, lo que permite que un atacante obligue al dispositivo a moverse a un sitio celular operado por el atacante. El quid del ataque radica en el hecho de que la estación base de origen es incapaz de manejar valores incorrectos en el informe de medición, lo que aumenta la posibilidad de un traspaso malicioso sin ser detectado.

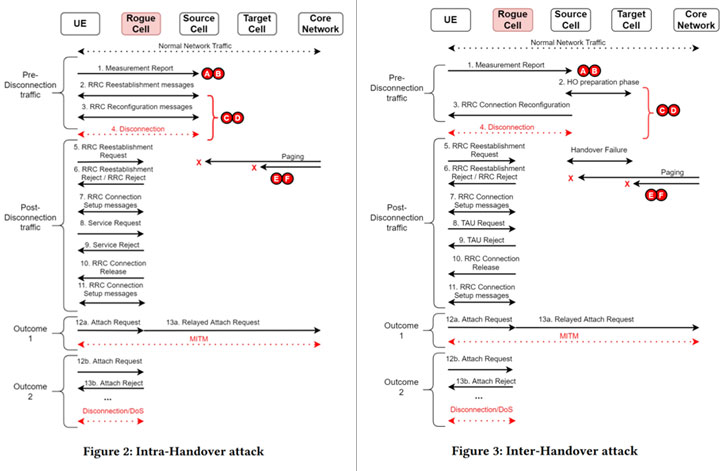

Los nuevos ataques de estaciones base falsas, en pocas palabras, hacen vulnerables los procedimientos de traspaso, que se basan en los informes de medición encriptados y los umbrales de potencia de la señal antes mencionados, lo que permite al adversario establecer un relé MitM e incluso escuchar a escondidas, soltar, modificar y reenviar. mensajes transmitidos entre el dispositivo y la red.

«Si un atacante manipula el contenido del [informe de medición] al incluir sus mediciones, la red procesará las mediciones falsas», dijeron los investigadores. «Esto es posible imitando una estación base legítima y reproduciendo sus mensajes de transmisión».

«Atraer» el dispositivo a una estación base falsa

El punto de partida del ataque es una fase de reconocimiento inicial en la que el actor de la amenaza utiliza un teléfono inteligente para recopilar datos pertenecientes a estaciones legítimas cercanas y luego usa esta información para configurar una estación base no autorizada que se hace pasar por una estación celular genuina.

Posteriormente, el ataque implica forzar al dispositivo de la víctima a conectarse a la estación falsa mediante la transmisión de mensajes del bloque de información maestro (MIB) y del bloque de información del sistema (SIB), información necesaria para ayudar al teléfono a conectarse a la red, con una intensidad de señal más alta que la emulada. estación base.

Al engañar a los UE para que se conecten a la estación impostora y obligar a los dispositivos a informar mediciones falsas a la red, el objetivo es desencadenar un evento de traspaso y aprovechar las fallas de seguridad en el proceso para dar como resultado DoS, ataques MitM y divulgación de información que afecte al tanto el usuario como el operador. Esto no solo compromete la privacidad de los usuarios, sino que también pone en riesgo la disponibilidad del servicio.

«Cuando el UE está en el área de cobertura del atacante, la estación base deshonesta tiene una potencia de señal lo suficientemente alta como para ‘atraer’ al UE y activar un [informe de medición], entonces el atacante tiene muy buenas posibilidades de obligar al UE víctima a conectarse a su estación base deshonesta [al] abusar del procedimiento de traspaso «, explicaron los investigadores.

«Una vez que el UE está conectado al atacante, podría ingresar en modo acampado debido a un ataque de denegación de servicio (DoS) y dejar de responder, o el atacante podría establecer un intermediario (MitM) relé construyendo la base para otros exploits avanzados «.