Los actores maliciosos están implementando un módulo de servidor web de Internet Information Services ( IIS ) denominado » Owowa «, que no se había descubierto anteriormente , en servidores Microsoft Exchange Outlook Web Access con el objetivo de robar credenciales y permitir la ejecución remota de comandos.

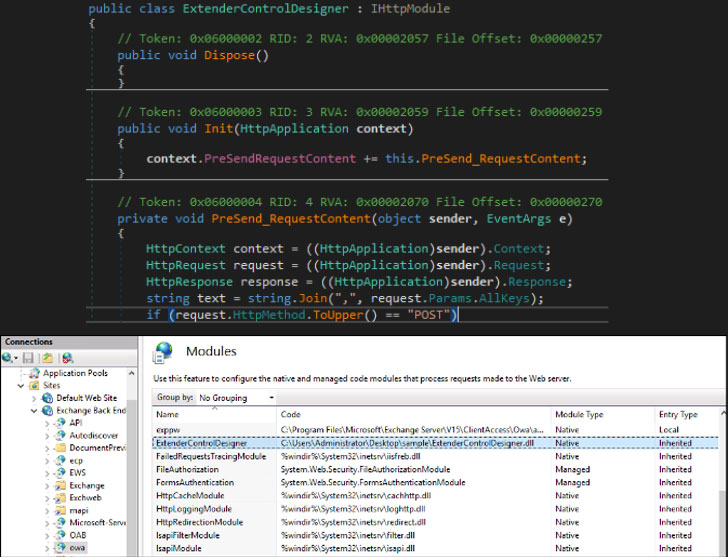

«Owowa es un C # .NET v4.0 -desarrollado asamblea que está destinado a ser cargado como un módulo dentro de un IIS servidor web que también expone a Outlook Web Access de Exchange (OWA),» Kaspersky investigadores Paul Rascagneres y Pierre Delcher dijo . «Cuando se carga de esta manera, Owowa robará las credenciales que ingrese cualquier usuario en la página de inicio de sesión de OWA y permitirá que un operador remoto ejecute comandos en el servidor subyacente».

La idea de que un módulo IIS falso se pueda diseñar como una puerta trasera no es nueva. En agosto de 2021, el estudio de la empresa eslovaca de ciberseguridad ESET sobre el panorama de IIS reveló hasta 14 familias de malware que se desarrollaron como módulos nativos de IIS en un intento de interceptar el tráfico HTTP y apoderarse de forma remota de las computadoras comprometidas.

Como componente persistente en el sistema comprometido, Owawa está diseñado para capturar las credenciales de los usuarios que se autentican con éxito en la página web de autenticación de OWA. La explotación se puede lograr enviando «solicitudes aparentemente inocuas» a los servicios web expuestos al ingresar comandos específicamente diseñados dentro de los campos de nombre de usuario y contraseña en la página de autenticación OWA de un servidor comprometido.

Específicamente, si el nombre de usuario de OWA es «jFuLIXpzRdateYHoVwMlfc», Owawa responde con las credenciales encriptadas. Si el nombre de usuario, por otro lado, es «dEUM3jZXaDiob8BrqSy2PQO1», se ejecuta el comando de PowerShell escrito en el campo de contraseña OWA, cuyos resultados se envían de vuelta al atacante.

La firma de seguridad rusa dijo que detectó un grupo de objetivos con servidores comprometidos ubicados en Malasia, Mongolia, Indonesia y Filipinas que pertenecen principalmente a organizaciones gubernamentales, con la excepción de un servidor que está conectado a una empresa de transporte propiedad del gobierno. Dicho esto, se cree que el actor también ha victimizado a otras organizaciones en Europa.

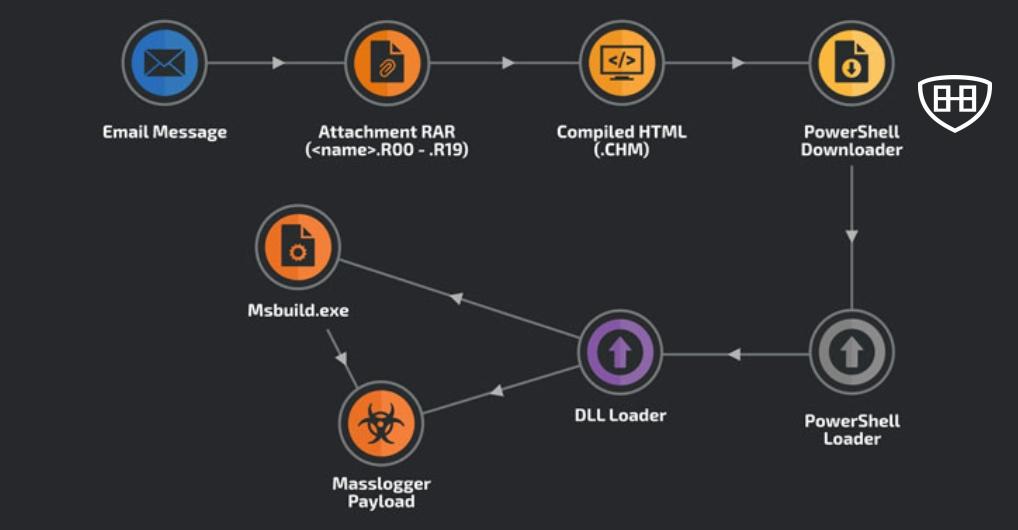

Aunque no se han descubierto vínculos entre los operadores de Owowa y otros grupos de piratería documentados públicamente, un nombre de usuario «S3crt» (lea «secreto») que se encontró incrustado en el código fuente de las muestras identificadas ha generado ejecutables de malware adicionales que probablemente sean el resultado del mismo desarrollador. El principal de ellos es una serie de binarios diseñados para ejecutar un shellcode incrustado, cargar malware de siguiente etapa recuperado de un servidor remoto y desencadenar la ejecución de cargas útiles de Cobalt Strike.

El Equipo de Investigación y Análisis Global de Kaspersky (GReAT) también dijo que identificó una cuenta con el mismo nombre de usuario en Keybase, donde el individuo ha compartido herramientas ofensivas como Cobalt Strike y Core Impact, además de demostrar interés en este último en RAIDForums.

«Los módulos IIS no son un formato común para las puertas traseras, especialmente cuando se comparan con las amenazas típicas de las aplicaciones web como los shells web y, por lo tanto, pueden pasarse por alto fácilmente durante los esfuerzos de monitoreo de archivos estándar», dijeron Rascagneres y Delcher. «El módulo malicioso […] representa una opción eficaz para que los atacantes se afiancen firmemente en las redes objetivo persistiendo dentro de un servidor Exchange».