Las cadenas de infección asociadas con el malware Qakbot multipropósito se han dividido en «bloques de construcción distintos», un esfuerzo que, según Microsoft, ayudará a detectar y bloquear la amenaza de manera proactiva y eficaz.

El equipo de inteligencia de amenazas de Microsoft 365 Defender apodó a Qakbot como un «camaleón personalizable que se adapta para satisfacer las necesidades de los múltiples grupos de actores de amenazas que lo utilizan».

Se cree que Qakbot es la creación de un grupo de amenazas de ciberdelincuentes con motivaciones financieras conocido como Gold Lagoon . Es un malware de robo de información prevalente que, en los últimos años, se ha convertido en un precursor de muchos ataques de ransomware críticos y generalizados, ofreciendo una instalación de malware como servicio que permite muchas campañas.

Descubierto por primera vez en 2007, el malware modular, como TrickBot , ha evolucionado desde sus primeras raíces como troyano bancario hasta convertirse en una navaja suiza capaz de exfiltrar datos y actuar como un mecanismo de entrega para las cargas útiles de la segunda etapa, incluido el ransomware. También es notable su táctica de secuestrar los hilos de correo electrónico legítimos de las víctimas de los clientes de Outlook a través de un componente de recopilador de correo electrónico y usar esos hilos como señuelos de phishing para infectar otras máquinas.

«Poner en peligro los servicios IMAP y los proveedores de servicios de correo electrónico (ESP), o secuestrar los hilos de correo electrónico, permite a los atacantes aprovechar la confianza que una víctima potencial tiene en las personas con las que han mantenido correspondencia anteriormente, y también permite la suplantación de una organización comprometida», investigadores de Trend Micro Ian Kenefick y Vladimir Kropotov detallaron el mes pasado. «De hecho, será mucho más probable que los objetivos previstos abran correos electrónicos de un remitente reconocido».

La actividad de Qakbot rastreada por la firma de ciberseguridad durante un período de siete meses entre el 25 de marzo de 2021 y el 25 de octubre de 2021 muestra que EE. UU., Japón, Alemania, India, Taiwán, Italia, Corea del Sur, Turquía, España y Francia son los principales países objetivo, y las intrusiones afectaron principalmente a los sectores de telecomunicaciones, tecnología y educación.

Más recientemente, las campañas de spam han dado como resultado el despliegue de un nuevo cargador llamado SQUIRRELWAFFLE que permite a los atacantes ganar un punto de apoyo inicial en las redes empresariales y colocar cargas útiles maliciosas, como Qakbot y Cobalt Strike, en los sistemas infectados.

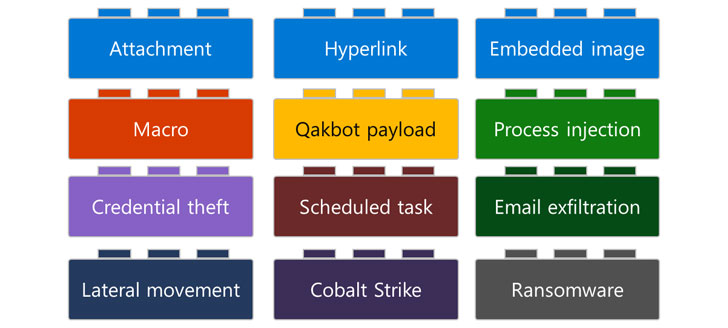

Ahora, según Microsoft, las cadenas de ataque que involucran a Qakbot se componen de varios bloques de construcción que trazan las diversas etapas del compromiso, desde los métodos adoptados para distribuir el malware (enlaces, archivos adjuntos o imágenes incrustadas ) antes de llevar a cabo una serie de procesos posteriores a la explotación. actividades como el robo de credenciales, la exfiltración de correo electrónico, el movimiento lateral y el despliegue de balizas y ransomware de Cobalt Strike.

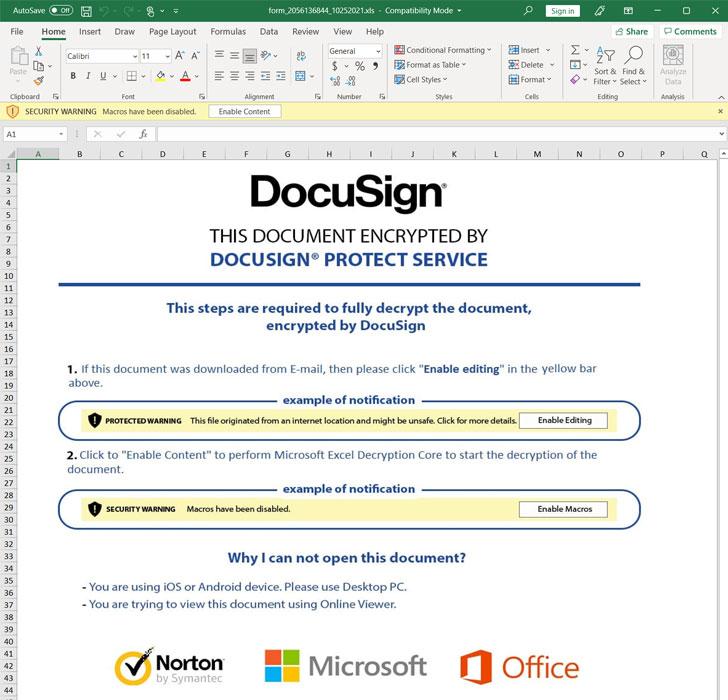

La compañía con sede en Redmond señaló que los correos electrónicos relacionados con Qakbot enviados por los atacantes pueden, en ocasiones, venir con un archivo ZIP adjunto que incluye una hoja de cálculo que contiene macros de Excel 4.0 , un vector de acceso inicial que se abusa ampliamente en los ataques de phishing. Independientemente del mecanismo empleado para distribuir el malware, las campañas tienen en común el uso de macros maliciosas de Excel 4.0.

Si bien las macros están desactivadas de forma predeterminada en Microsoft Office, se solicita a los destinatarios de los mensajes de correo electrónico que habiliten la macro para ver el contenido real del documento. Esto desencadena la siguiente fase del ataque para descargar las cargas útiles maliciosas de uno o más dominios controlados por atacantes.

La mayoría de las veces, Qakbot es solo el primer paso en lo que es parte de un ataque más grande, con los actores de amenazas utilizando el punto de apoyo inicial facilitado por el malware para instalar cargas útiles adicionales o vender el acceso al mejor postor en foros clandestinos que luego pueden aprovechar para sus propios fines. En junio de 2021, la empresa de seguridad empresarial Proofpoint reveló cómo los actores de ransomware están pasando cada vez más del uso de mensajes de correo electrónico como una ruta de intrusión a la compra de acceso a empresas ciberdelincuentes que ya se han infiltrado en entidades importantes.

«La modularidad y la flexibilidad de Qakbot podrían representar un desafío para los analistas de seguridad y los defensores porque las campañas simultáneas de Qakbot podrían verse sorprendentemente diferentes en cada dispositivo afectado, lo que afectaría significativamente la forma en que estos defensores responden a tales ataques», dijeron los investigadores. «Por lo tanto, una comprensión más profunda de Qakbot es fundamental para construir una estrategia de defensa integral y coordinada contra él».