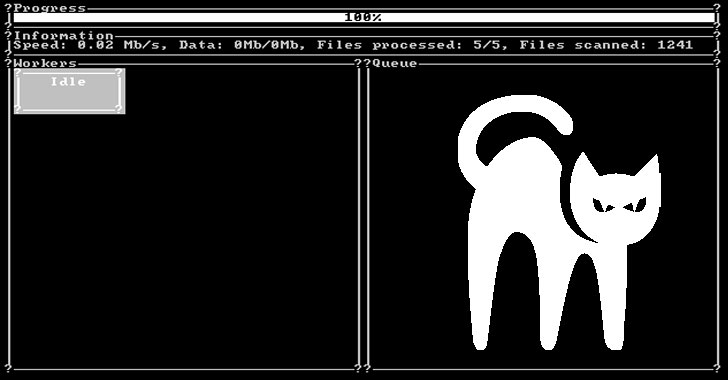

Han surgido detalles sobre cuál es la primera cepa de ransomware basada en lenguaje Rust detectada en la naturaleza que ya ha acumulado «algunas víctimas de diferentes países» desde su lanzamiento el mes pasado.

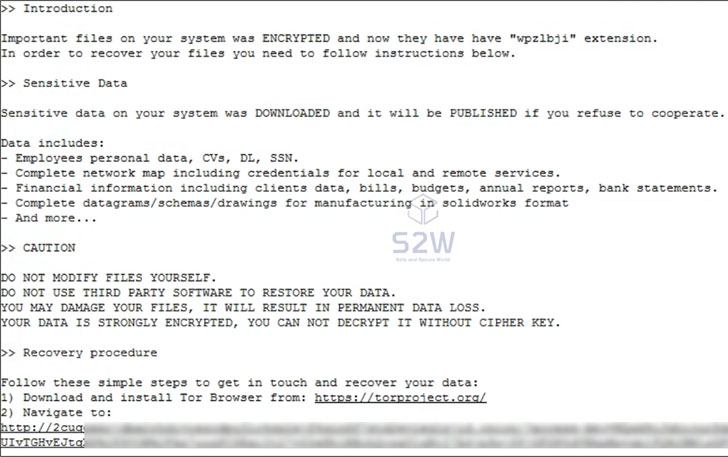

El ransomware, denominado BlackCat , fue revelado por MalwareHunterTeam. «Las víctimas pueden pagar con Bitcoin o Monero», dijeron los investigadores en una serie de tweets que detallan el malware de cifrado de archivos. También mira que están dando credenciales a intermediarios ”para las negociaciones.

BlackCat, similar a muchas otras variantes que han surgido antes, opera como un ransomware-as-a-service (RaaS), en el que los desarrolladores principales reclutan afiliados para violar los entornos corporativos y cifrar archivos, pero no sin antes robar dichos documentos en un esquema de doble extorsión para presionar a los objetivos para que paguen la cantidad solicitada o exponer al riesgo de los datos robados si las empresas se niegan a pagar.

El investigador de seguridad Michael Gillespie lo llamó un «ransomware muy sofisticado».

La empresa surcoreana de ciberseguridad S2W, en un análisis separado de BlackCat, dijo que el ransomware lleva a cabo sus acciones maliciosas refiriéndose a una configuración interna como otros programas RaaS, destacando sus similitudes con BlackMatter , otro ransomware que surgió de las cenizas de DarkSide en julio. sólo para poner fin a sus actividades a principios de noviembre.

Si bien es típico de los grupos de ransomware pasar a la clandestinidad, reagruparse y resurgir con un nuevo nombre, los investigadores advirtieron contra llamar a BlackCat un cambio de marca de BlackMatter, citando diferencias en el lenguaje de programación utilizado (Rust vs.C ++), la miríada de opciones de ejecución y el infraestructura de la web oscura mantenida por el actor.

BlackCat, a partir del 4 de diciembre de 2021, se ha anunciado en los mercados clandestinos en ruso como XSS y Exploit bajo el nombre de usuario «alphv» y como «rescate» en el foro RAMP en un intento por reclutar a otros participantes, incluidos probadores de penetración, y unirse lo que llamó «la próxima generación de ransomware».

También se dice que el actor de ransomware está operando cinco dominios cebolla, tres de los cuales funcionan como el sitio de negociación del grupo, y el resto está categorizado como un sitio de filtración público «Alphv» y un sitio de filtración privado. Hasta ahora solo se han identificado dos víctimas, lo que sugiere que el ransomware naciente se está implementando activamente contra empresas en ataques del mundo real.

«Después de que la información sobre el ransomware BlackCat y el sitio de fuga de Alphv fuera revelada en Twitter, eliminaron toda la información de ambas víctimas y agregaron su mensaje de advertencia en el sitio de fuga de Alphv», señalaron los investigadores de S2W.

El desarrollo señala una tendencia creciente en la que los actores de amenazas están adoptando lenguajes de programación menos conocidos como Dlang, Go, Nim y Rust, para eludir las protecciones de seguridad, evadir el análisis y obstaculizar los esfuerzos de ingeniería inversa.

Rust también está ganando terreno por su capacidad para lograr un alto rendimiento en comparación con el de lenguajes como C y C ++, al mismo tiempo que ofrece garantías de seguridad de la memoria que podrían aprovecharse para crear malware que sea menos susceptible a la explotación y dejarlos impotentes.