Mozilla ha implementado soluciones para abordar una debilidad de seguridad crítica en su biblioteca criptográfica de servicios de seguridad de red ( NSS ) multiplataforma que podría ser explotada por un adversario para bloquear una aplicación vulnerable e incluso ejecutar código arbitrario.

Rastreada como CVE-2021-43527, la falla afecta a las versiones NSS anteriores a 3.73 o 3.68.1 ESR y se refiere a una vulnerabilidad de desbordamiento de pila al verificar firmas digitales como los algoritmos DSA y RSA-PSS que están codificados usando el formato binario DER . Tavis Ormandy de Google Project Zero, quien lo nombró en código » BigSig «, se le atribuye haber informado del problema

«Las versiones de NSS (Network Security Services) anteriores a 3.73 o 3.68.1 ESR son vulnerables a un desbordamiento de pila cuando se manejan firmas DSA o RSA-PSS codificadas en DER», dijo Mozilla en un aviso publicado el miércoles. «Las aplicaciones que usan NSS para manejar firmas codificadas dentro de CMS, S / MIME, PKCS # 7 o PKCS # 12 probablemente se vean afectadas».

NSS es una colección de bibliotecas informáticas criptográficas de código abierto diseñadas para permitir el desarrollo multiplataforma de aplicaciones cliente-servidor, con soporte para SSL v3, TLS, PKCS # 5, PKCS # 7, PKCS # 11, PKCS # 12, S / Certificados MIME, X.509 v3 y otros estándares de seguridad.

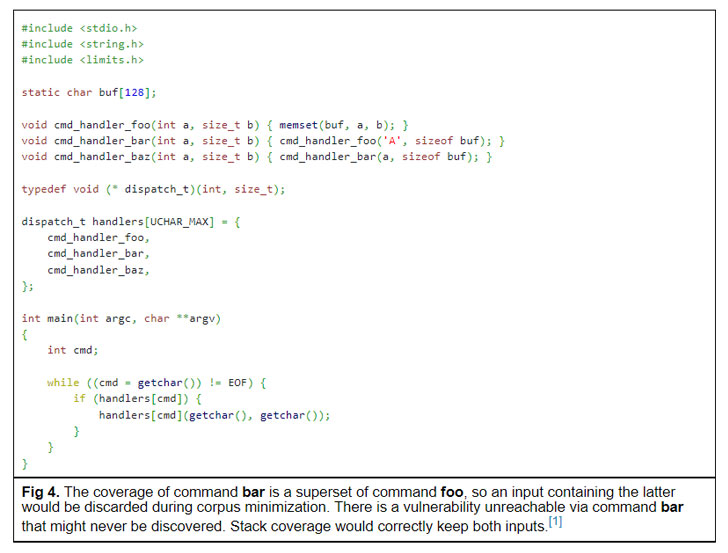

Se dice que el error, la consecuencia de la verificación de límites perdidos que podría permitir la ejecución de código arbitrario controlado por el atacante, fue explotable desde junio de 2012, «Lo sorprendente de esta vulnerabilidad es lo simple que es, «, Dijo Ormandy en un artículo técnico.

Si bien la deficiencia de BigSig no afecta al navegador web Firefox de Mozilla , se cree que los clientes de correo electrónico, los visores de PDF y otras aplicaciones que dependen de NSS para la verificación de firmas, como Red Hat , Thunderbird, LibreOffice, Evolution y Evince, son vulnerables. .

«Esta es una falla importante de corrupción de memoria en NSS, casi cualquier uso de NSS se ve afectado», tuiteó Ormandy . «Si usted es un proveedor que distribuye NSS en sus productos, lo más probable es que necesite actualizar o actualizar el parche».