El exploit de día cero (una forma de ciberataque mediante una vulnerabilidad previamente desconocida) es prácticamente lo más valioso que puede poseer un hacker. Estos exploits pueden venderse por más de un millón de dólares (unos 850.000 euros) en el mercado.

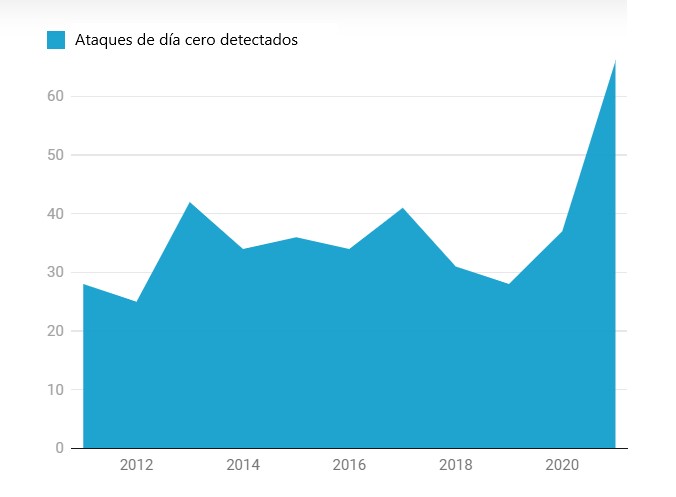

Este año, los defensores de la ciberseguridad han descubierto el mayor número de ataques de este tipo en la historia, según varias bases de datos, investigadores y empresas de ciberseguridad que hablaron con MIT Technology Review. Se han encontrado al menos 66 exploits de día cero en uso este año, de acuerdo con bases de datos como la del proyecto de seguimiento de ataques de día cero. La cifra es casi el doble del total de la detectada en 2020, y bastante más que la de cualquier otro año registrado.

Pero, aunque el récord llama la atención, puede resultar difícil saber qué indica. ¿Significa eso que se utilizan más vulnerabilidades de día cero que nunca? ¿O es que los defensores dedicados a atrapar a los hackers han mejorado sus capacidades? El vicepresidente de seguridad en la nube de Microsoft, Eric Doerr, responde: «Lo que estamos viendo es un claro aumento. La pregunta interesante sería: ‘¿Qué significa eso? ¿El cielo se viene abajo?’ Mi opinión es más bien: ‘Bueno, hay matices'».

Los hackers «operan a toda máquina»

Un factor que contribuye al mayor número de ataques de día cero registrados es la rápida proliferación global de herramientas de hackeo. Muchos grupos poderosos están invirtiendo montones de dinero en ataques de día cero para usarlos y cosechar las recompensas.

En la cima de la cadena se encuentran los hackers respaldados por gobiernos. Se sospecha que China por sí sola ha sido responsable de nueve ataques de día cero este año, asegura el director de vulnerabilidades y explotación de la empresa estadounidense de ciberseguridad FireEye Mandiant, Jared Semrau. Estados Unidos y sus aliados cuentan con algunas de las más sofisticadas capacidades de hackeo y se habla cada vez más del uso más agresivo de esas herramientas.

Semrau advierte: «Tenemos este nivel superior de sofisticados actores de espionaje que indudablemente están operando a toda máquina de una manera que no habíamos visto en años pasados».

Pocos estados tienen las capacidades de Beijing (China) y Washington (EE. UU.). La mayoría de los países que buscan exploits poderosos no tienen el talento ni la infraestructura para desarrollarlos a nivel nacional, por lo que los tienen que comprar. Y comprar los ataques de día cero de la creciente industria de exploits resulta más fácil que nunca. Lo que antes era prohibitivamente caro y un lujo ahora es más accesible.

Semrau detalla: «Vimos que estos grupos estatales acudían a NSO Group o Candiru, que son servicios cada vez más conocidos que permiten a los países intercambiar recursos económicos por capacidad ofensiva». Los Emiratos Árabes Unidos, Estados Unidos y las potencias europeas y asiáticas han invertido en la industria de los exploits.

Y, en los últimos años, los ciberdelincuentes también han utilizado estos ataques para ganar dinero. Al detectar errores en el software pueden ejecutar valiosos esquemas de ransomware. Semrau añade: «Los actores motivados por dinero son más sofisticados que nunca. Una tercera parte de los ataques de día cero que hemos descubierto recientemente se remonta a actores motivados por dinero. Así que tienen un papel importante en este aumento al que no creo que mucha gente esté dando crédito».

Ciberseguridad cada vez mejor

Aunque haya un número cada vez mayor de personas que desarrollan y compran ataques de días cero, el récord registrado no es necesariamente malo. De hecho, algunos expertos opinan que casi podrían ser buenas noticias.

Ninguno de los que consultamos cree que el total de ataques de día cero se haya más que duplicado en un período de tiempo tan corto, sino que se trata de la cantidad de los que se han detectado. Eso sugiere que los defensores se están volviendo mejores para atrapar a los hackers en el acto.

Los datos se pueden consultar, por ejemplo, en la hoja de cálculo de ataques de día cero de Google, que rastrea casi una década de importantes hackeos detectados.

Un cambio que esta tendencia puede reflejar es que hay más dinero disponible para defensa, sobre todo para recompensas e incentivos por fallos más grandes, que ofrecen las empresas de tecnología a quien descubre nuevas vulnerabilidades de día cero. Pero también hay mejores herramientas.

Los defensores han pasado de poder atrapar ataques relativamente simples a descubrir hackeos más complejos. El fundador de Azimuth Security, Mark Dowd, afirma: «Creo que esto indica una escalada en la capacidad de detectar los ataques más sofisticados».

Grupos como Threat Analysis Group (el Grupo de Análisis de Amenazas de Google TAG), el Equipo de Análisis e Investigación Global de Kaspersky (GReAT por Global Research & Analysis Team) y el Centro de Inteligencia de Amenazas de Microsoft (MSTIC por Microsoft’s Threat Intelligence Center) tienen una enorme cantidad de expertos, recursos y datos. Tanto, que rivaliza con las capacidades de las agencias de inteligencia para detectar y rastrear a los hackers adversarios.

Empresas como Microsoft y CrowdStrike realizan esfuerzos de detección a gran escala. Mientras las herramientas antiguas, como el software antivirus, significaban menos ojos puestos sobre las actividades extrañas, hoy en día una gran empresa puede detectar una pequeña anomalía en millones de máquinas y luego rastrearla hasta el ataque de día cero que se utilizó para acceso.

Doerr confirma: «Parte de la razón por la que se está viendo un mayor número ataques de día cero es porque los estamos encontrando más. Somos mejores en descubrirlos. En la actualidad se puede aprender de todos los clientes, lo que ayuda a volvernos más inteligentes con mayor rapidez. En la mala situación en la que vemos algo nuevo, eso afectará a un cliente en lugar de 10.000″.

Sin embargo, la realidad es mucho más complicada que la teoría. A principios de este año, varios grupos de hackers lanzaron ataques contra los servidores de correo electrónico de Microsoft Exchange. Lo que comenzó como un ataque crítico de día cero se convirtió en algo peor después de tener una solución, pero antes de aplicarla a los usuarios. Esa brecha es un punto clave que a los hackers les encanta atacar.

Sin embargo, como regla general, Doerr da en el clavo.

Cada vez más complejos y valiosos

Aunque se están detectando más ataques de día cero que nunca, hay algo el que todos los expertos están de acuerdo: llevarlos a cabo es cada vez más difícil y caro.

Mejores defensas y sistemas más complicados significan que los hackers tienen que trabajar más que hace una década para llegar a un objetivo; los ataques son más caros y requieren más recursos. La recompensa, en cambio, es que con tantas empresas operando en la nube, una vulnerabilidad puede afectar a millones de clientes.

«Hace diez años, cuando todo era más local, muchos de los ataques solo los veía una empresa, y pocas empresas estaban equipadas para comprender qué pasaba«, recuerda Doerr.

Ante la mejora de las defensas, los hackers a menudo tienen que juntar varios exploits en vez de usar solo uno. Estas «cadenas de exploits» requieren más ataques de día cero. El éxito en la detección de estas cadenas también es parte de la razón del fuerte aumento del número registrado de ataques.

Hoy en día, según Dowd, los atacantes «tienen que invertir más y arriesgar más al tener estas cadenas para lograr sus objetivos».

Una señal importante proviene del creciente coste de los expoits más valiosos. Los limitados datos disponibles, como los precios públicos de ataques de día cero de Zerodium, muestran un aumento de 1.150 % en el coste de los hackeos de nivel más alto en los últimos tres años.

Pero, incluso con ataques de día cero más complicados, la demanda ha aumentado y la oferta sigue esa tendencia. Puede que el cielo no se venga abajo, pero tampoco ofrece días muy soleados.