Se ha revelado una nueva debilidad de seguridad en la utilidad de archivado de archivos de software de prueba WinRAR para Windows que podría ser abusada por un atacante remoto para ejecutar código arbitrario en sistemas específicos, lo que subraya cómo las vulnerabilidades en dicho software podrían convertirse en una puerta de entrada para una lista de ataques.

Registrado como CVE-2021-35052, el error afecta la versión de prueba del software que ejecuta la versión 5.70. «Esta vulnerabilidad permite a un atacante para interceptar y modificar las solicitudes enviadas al usuario de la aplicación,» Positive Technologies’ Igor Sak-Sakovskiy dijo en un reportaje técnico. «Esto se puede utilizar para lograr la ejecución remota de código (RCE) en la computadora de la víctima».

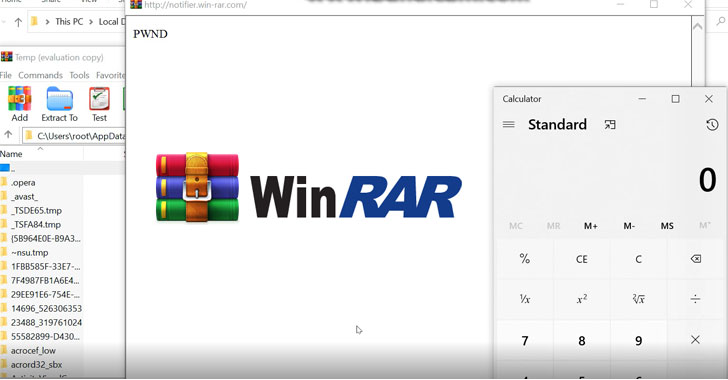

Sak-Sakovskiy señaló que la investigación sobre WinRAR comenzó después de observar un error de JavaScript generado por MSHTML (también conocido como Trident), un motor de navegador patentado para Internet Explorer ahora descontinuado y que se usa en Office para representar contenido web dentro de Word, Excel y PowerPoint. documentos, lo que lleva al descubrimiento de que la ventana de error se muestra una de cada tres veces cuando se inicia la aplicación después de la expiración de la prueba.

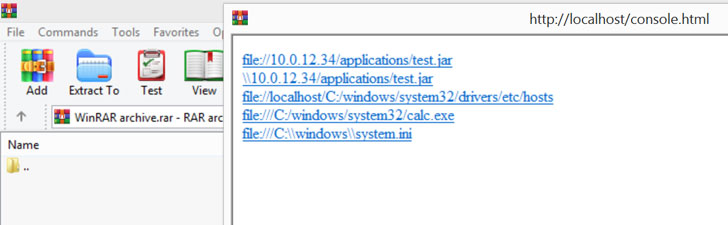

Al interceptar el código de respuesta enviado cuando WinRAR alerta al usuario sobre el final del período de prueba gratuito a través de «notifier.rarlab [.] Com» y modificarlo a un mensaje de redireccionamiento » 301 Moved Permanently «, Positive Technologies descubrió que se podría abusar de él. para almacenar en caché la redirección a un dominio malicioso controlado por el atacante para todas las solicitudes posteriores.

Además de eso, un atacante que ya tenga acceso al mismo dominio de red puede organizar ataques de suplantación de identidad ARP para iniciar aplicaciones de forma remota, recuperar información del host local e incluso ejecutar código arbitrario.

«Uno de los mayores desafíos que enfrenta una organización es la administración de software de terceros. Una vez instalado, el software de terceros tiene acceso para leer, escribir y modificar datos en dispositivos que acceden a redes corporativas», señaló Sak-Sakovskiy.

«Es imposible auditar todas las aplicaciones que podría instalar un usuario, por lo que la política es fundamental para administrar el riesgo asociado con las aplicaciones externas y equilibrar este riesgo con la necesidad empresarial de una variedad de aplicaciones. Una administración inadecuada puede tener consecuencias de gran alcance».