Investigadores de ciberseguridad sacaron el martes las envolturas de un ataque de correo electrónico masivo organizado por una prolífica pandilla de ciberdelincuentes que afecta a una amplia gama de industrias, con una de sus operaciones específicas de la región dirigida principalmente a Alemania y Austria.

La firma de seguridad empresarial Proofpoint vinculó la campaña de malware con gran confianza a TA505 , que es el nombre asignado al grupo de amenazas con motivaciones financieras que ha estado activo en el negocio del ciberdelito desde al menos 2014, y está detrás del infame troyano bancario Dridex y otros arsenales de amenazas maliciosas. herramientas como FlawedAmmyy, FlawedGrace, la botnet Neutrino y el ransomware Locky, entre otras.

Se dice que los ataques comenzaron como una serie de oleadas de correo electrónico de bajo volumen, entregando solo varios miles de mensajes en cada fase, antes de aumentar a fines de septiembre y tan recientemente como el 13 de octubre, lo que resultó en decenas a cientos de miles de correos electrónicos.

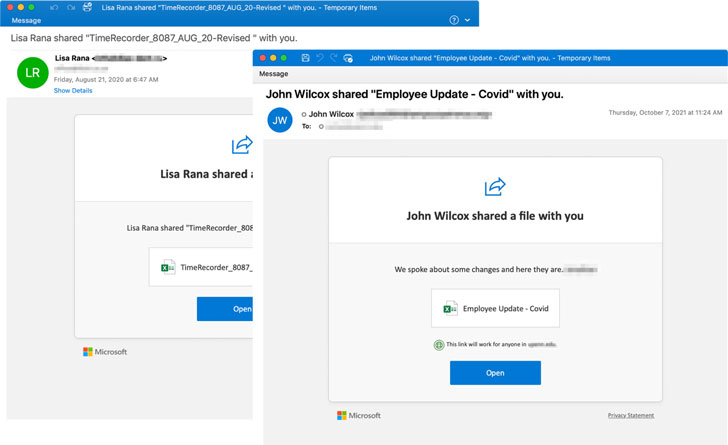

«Muchas de las campañas, especialmente las de gran volumen, se parecen mucho a la actividad histórica de TA505 de 2019 y 2020», dijeron los investigadores. «Los puntos en común incluyen convenciones de nombres de dominio similares, señuelos de correo electrónico, señuelos de archivos de Excel y la entrega del troyano de acceso remoto FlawedGrace (RAT)».

El grupo cuenta con una pista de registro de golpear a los institutos de investigación, bancos, comercios minoristas, empresas de energía, instituciones sanitarias, líneas aéreas y agencias gubernamentales de los motivos con fines de lucro, con las actividades maliciosas normalmente comenzando a partir de los archivos adjuntos con malware cordones de apertura en los mensajes de phishing presuntamente estar relacionado con actualizaciones de COVID-19, reclamos de seguros o notificaciones sobre archivos compartidos de Microsoft OneDrive.

«Con el tiempo, TA505 evolucionó de un socio menor a una operación criminal madura, autosuficiente y versátil con un amplio espectro de objetivos», dijo NCC Group en un análisis publicado en noviembre de 2020. «A lo largo de los años, el grupo se basó en gran medida en terceros servicios de fiestas y herramientas para respaldar sus actividades fraudulentas, sin embargo, el grupo ahora opera principalmente de forma independiente desde la infección inicial hasta la monetización «.

Sin embargo, el éxito de la última campaña depende de que los usuarios habiliten las macros después de abrir los archivos adjuntos maliciosos de Excel, después de que se descargue un archivo MSI ofuscado para buscar los cargadores de la siguiente etapa antes de la entrega de una versión actualizada de FlawedGrace RAT que incorpora soporte para cadenas encriptadas y llamadas API ofuscadas.

FlawedGrace , observado por primera vez en noviembre de 2017, es un troyano de acceso remoto (RAT) con todas las funciones escrito en C ++ que está diseñado deliberadamente para frustrar la ingeniería inversa y el análisis. Viene con una lista de capacidades que le permiten establecer comunicaciones con un servidor de comando y control para recibir instrucciones y exfiltrar los resultados de esos comandos al servidor.

La ola de ataques de octubre del actor también es significativa por su cambio en las tácticas, que incluyen el uso de cargadores intermedios rediseñados con secuencias de comandos en lenguajes inusuales como Rebol y KiXtart en lugar de Get2 , un descargador previamente implementado por el grupo para realizar reconocimiento, y descargar e instalar. cargas útiles RAT de etapa final.

«TA505 es un actor de amenazas establecido que está motivado financieramente y es conocido por realizar campañas de correo electrónico malicioso en una escala sin precedentes», dijo Proofpoint. «El grupo cambia regularmente sus TTP y son considerados pioneros en el mundo del ciberdelito. Este actor de amenazas no limita su conjunto de objetivos y, de hecho, es un oportunista igual a las geografías y verticales que elige atacar».

«Esto, combinado con la capacidad de TA505 para ser flexible, enfocándose en lo que es más lucrativo y cambiando sus TTP según sea necesario, hace que el actor sea una amenaza continua», agregó la firma de ciberseguridad.