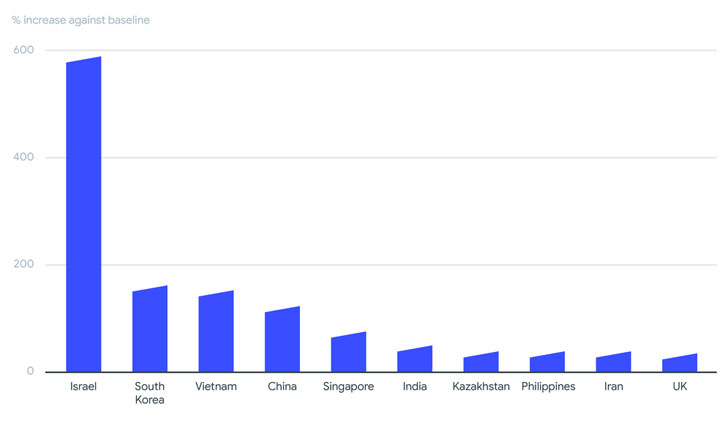

Se ha descubierto que hasta 130 familias de ransomware diferentes están activas en 2020 y la primera mitad de 2021, con Israel, Corea del Sur, Vietnam, China, Singapur, India, Kazajstán, Filipinas, Irán y el Reino Unido emergiendo como los más afectados. territorios, ha revelado un análisis exhaustivo de 80 millones de muestras relacionadas con ransomware.

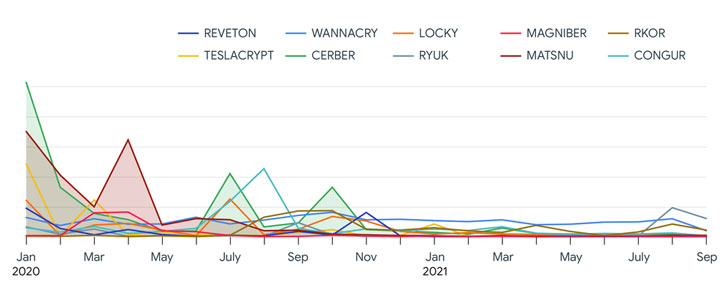

El brazo de ciberseguridad de Google, VirusTotal, atribuyó una parte significativa de la actividad al grupo de ransomware como servicio (RaaS) GandCrab (78,5%), seguido de Babuk (7,61%), Cerber (3,11%), Matsnu (2,63%), Wannacry (2,41%), Congur (1,52%), Locky (1,29%), Teslacrypt (1,12%), Rkor (1,11%) y Reveon (0,70%).

«Los atacantes están utilizando una variedad de enfoques, incluido el conocido malware botnet y otros troyanos de acceso remoto (RAT) como vehículos para entregar su ransomware», dijo Vicente Díaz, estratega de VirusTotal Threat Intelligence . «En la mayoría de los casos, utilizan muestras de ransomware nuevas o nuevas para sus campañas».

Algunos de los otros puntos clave descubiertos en el estudio son los siguientes:

- GandCrab representó la mayor parte de la actividad de ransomware en los dos primeros trimestres de 2020, y la familia de ransomware Babuk generó un aumento de infecciones en julio de 2021.

- El 95% de los archivos de ransomware detectados eran ejecutables basados en Windows o bibliotecas de vínculos dinámicos (DLL), mientras que el 2% estaban basados en Android.

- Alrededor del 5% de las muestras analizadas se asociaron con exploits relacionados con la elevación de privilegios de Windows, la divulgación de información de SMB y la ejecución remota.

- Emotet, Zbot, Dridex, Gozi y Danabot fueron los principales artefactos de malware utilizados para distribuir ransomware.

Los hallazgos se producen a raíz de una ola incesante de ataques de ransomware dirigidos a la infraestructura crítica, con bandas de ciberdelincuentes que persiguen agresivamente a las víctimas en sectores críticos, incluidos los operadores de oleoductos y las instalaciones de atención médica, incluso cuando el panorama ha sido testigo de un cambio continuo en el que los grupos de ransomware evolucionan, se astilla. y reorganizarse con nuevos nombres, o desaparecer del radar para evadir el escrutinio.

En todo caso, la explosión de nuevas familias de malware ha atraído a nuevos actores a participar en estos lucrativos esquemas, convirtiendo el ransomware en un modelo de negocio criminal rentable.

«Si bien las grandes campañas van y vienen, existe una línea de base constante de actividad de ransomware de aproximadamente 100 familias de ransomware que nunca se detiene», dice el informe. «En términos de distribución de ransomware, los atacantes no parecen necesitar exploits más que para la escalada de privilegios y la propagación de malware dentro de las redes internas».