Se ha detectado una ola de ataques de malware recientemente descubierta utilizando una variedad de tácticas para esclavizar máquinas susceptibles con credenciales administrativas fáciles de adivinar para incorporarlas a una red con el objetivo de extraer criptomonedas ilegalmente.

«La táctica principal del malware es propagarse aprovechando los sistemas vulnerables y las credenciales administrativas débiles. Una vez que se han infectado, estos sistemas se utilizan para extraer criptomonedas», dijo el investigador de seguridad de Akamai, Larry Cashdollar , en un artículo publicado la semana pasada.

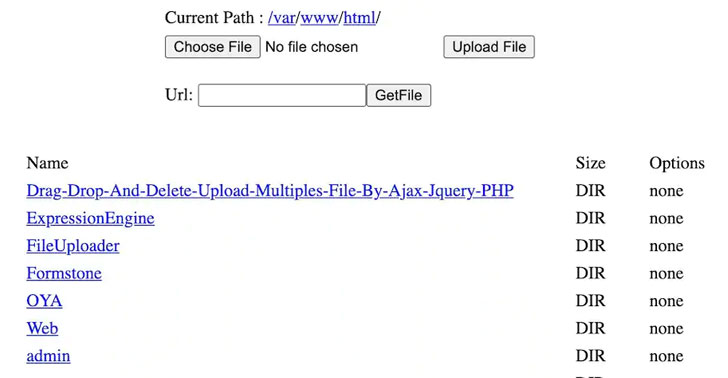

Se dice que el malware PHP, cuyo nombre en código es «Capoae» (abreviatura de «Сканирование», la palabra rusa para «Escaneo»), se envía a los hosts a través de una adición trasera a un complemento de WordPress llamado «download-monitor», que se instala después de forzar correctamente las credenciales de administrador de WordPress de fuerza bruta. Los ataques también involucran el despliegue de un binario de Golang con funcionalidad de descifrado, con las cargas útiles ofuscadas recuperadas aprovechando el complemento troyano para realizar una solicitud GET desde un dominio controlado por un actor.

También se incluye una función para descifrar y ejecutar cargas útiles adicionales, mientras que el binario Golang aprovecha las vulnerabilidades para múltiples fallas de ejecución de código remoto en Oracle WebLogic Server ( CVE-2020-14882 ), NoneCms ( CVE-2018-20062 ) y Jenkins ( CVE-2019-1003029 y CVE-2019-1003030 ) para abrirse paso por la fuerza bruta en los sistemas que ejecutan SSH y, finalmente, lanzar el software de minería XMRig.

Además, la cadena de ataque se destaca por sus trucos de persistencia, que incluyen elegir una ruta de sistema de aspecto legítimo en el disco donde es probable que se encuentren los binarios del sistema, así como generar un nombre de archivo aleatorio de seis caracteres que luego se usa posteriormente para copiarse a sí mismo. en la nueva ubicación del sistema antes de eliminar el malware al ejecutarse.

«El uso de múltiples vulnerabilidades y tácticas de la campaña de Capoae resalta la intención de estos operadores de hacerse un hueco en tantas máquinas como sea posible», dijo Cashdollar. «La buena noticia es que las mismas técnicas que recomendamos para la mayoría de las organizaciones para mantener seguros los sistemas y las redes todavía se aplican aquí».

«No use credenciales débiles o predeterminadas para servidores o aplicaciones implementadas», agregó Cashdollar. «Asegúrese de mantener actualizadas las aplicaciones implementadas con los últimos parches de seguridad y revíselos de vez en cuando. Esté atento a un consumo de recursos del sistema superior al normal, procesos en ejecución extraños / inesperados, artefactos sospechosos y accesos sospechosos las entradas de registro, etc., le ayudarán a identificar las máquinas potencialmente comprometidas «.