Descubren que campaña en curso que de una red de sitios web que distribuyen malware a las víctimas que buscan versiones «crackeadas» de programas comerciales y de consumo populares.

«Este malware incluía una variedad de bots de fraude de clics, otros ladrones de información e incluso ransomware», dijeron investigadores de la firma de ciberseguridad Sophos en un informe publicado la semana pasada.

Los ataques funcionan aprovechando una serie de páginas de cebo alojadas en WordPress que contienen enlaces de «descarga» a paquetes de software que, cuando se hace clic, redirigen a las víctimas a un sitio web diferente que ofrece complementos de navegador y malware potencialmente no deseados, como instaladores para Raccoon Stealer , Stop ransomware, la puerta trasera Glupteba y una variedad de mineros de criptomonedas maliciosos que se hacen pasar por soluciones antivirus.

«A los visitantes que llegan a estos sitios se les pide que permitan las notificaciones; si permiten que esto suceda, los sitios web emiten repetidamente falsas alertas de malware», dijeron los investigadores. «Si los usuarios hacen clic en las alertas, se les dirige a través de una serie de sitios web hasta que llegan a un destino determinado por el sistema operativo del visitante, el tipo de navegador y la ubicación geográfica».

Utilizando técnicas como la optimización de motores de búsqueda, los enlaces a los sitios web aparecen en la parte superior de los resultados de búsqueda cuando las personas buscan versiones pirateadas de una amplia gama de aplicaciones de software. Las actividades, consideradas producto de un mercado clandestino de servicios de descarga de pago, permiten a los ciber actores de nivel de entrada configurar y adaptar sus campañas en función de la orientación geográfica.

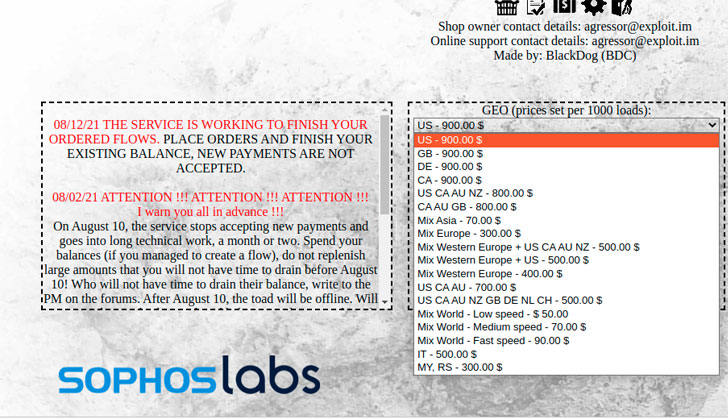

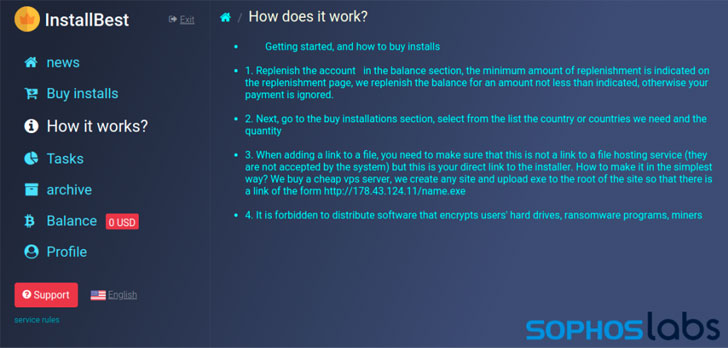

Los intercambios de tráfico, como también se llama la infraestructura de distribución, generalmente requieren un pago de Bitcoin antes de que los afiliados puedan crear cuentas en el servicio y comenzar a distribuir instaladores, con sitios como InstallBest que ofrecen consejos sobre las «mejores prácticas», como recomendar no usar hosts basados en Cloudflare. para descargadores, así como el uso de URL dentro de CDN de Discord, Bitbucket u otras plataformas en la nube.

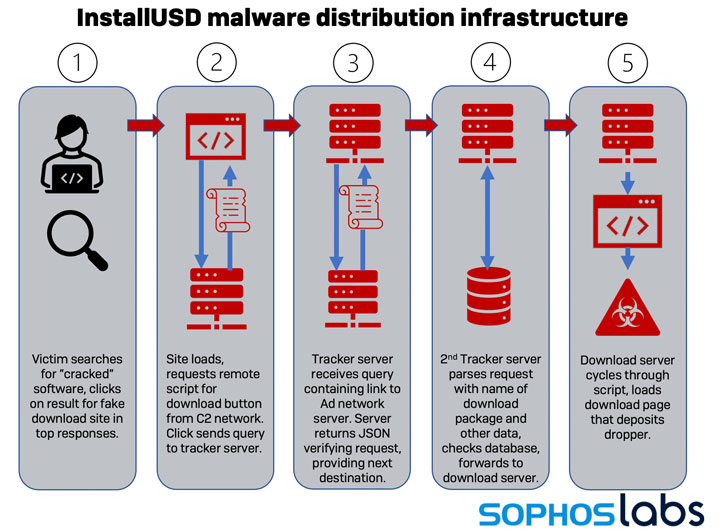

Además de eso, los investigadores también encontraron una serie de servicios que, en lugar de ofrecer sus propias redes de distribución de malware, actúan como «intermediarios» para las redes de publicidad maliciosa establecidas que pagan a los editores de sitios web por el tráfico. Uno de esos proveedores de tráfico es InstallUSD, una red publicitaria con sede en Pakistán, que se ha vinculado a una serie de campañas de malware que involucran los sitios de software pirateados.

Esta está lejos de ser la primera vez que los actores de amenazas utilizan sitios web «warez» como vector de infección. A principios de junio, se descubrió que un minero de criptomonedas llamado Crackonosh abusaba del método para instalar un paquete de minero de monedas llamado XMRig para explotar sigilosamente los recursos del host infectado para extraer Monero.

Un mes después, los atacantes detrás de una pieza de malware denominada MosaicLoader se dirigieron a personas que buscaban software descifrado como parte de una campaña global para implementar una puerta trasera con todas las funciones capaz de convertir los sistemas Windows comprometidos en una botnet.