Uno de los últimos ataques de tipo phishing detectados lleva la sofisticación de la suplantación a otro nivel, haciéndose pasar por dos compañías a la vez: primero simula ser WeTransfer y luego Microsoft. Así lo han detectado los especialistas de Armorblox, una compañía dedicada a brindar seguridad a cuentas de correo electrónico corporativas en la nube.

El objetivo de este elaborado ataque no es otro que el de robar las credenciales de acceso a Office 365 de las potenciales víctimas. Un robo que da acceso a los atacantes a correos electrónicos, documentos, hojas de cálculo, presentaciones, notas, conversaciones y un largo etcétera, dependiendo de las herramientas usadas por la empresa afectada.

Para robar las credenciales de acceso a Office 365 los atacantes utilizan de gancho un correo que simula de ser de WeTransfer y que conduce a una web que se hace pasar por una de Microsoft Excel.

El ataque detectado comienza con un correo electrónico que suplanta a WeTransfer y nos avisa de una supuesta recepción de unos ficheros.

Como sabemos, el servicio de WeTransfer es uno de tantos especializados en el envío de archivos grandes y se usa habitualmente en todo tipo de ámbitos, incluido el empresarial.

El mensaje recibido se asemeja a los enviados por esta plataforma y si no se presta demasiada atención a detalles como el correo electrónico remitente, que contiene un dominio que nada tiene que ver con WeTransfer, podría darse por bueno y pensarse que haciendo clic en ‘Ver archivos’ veremos efectivamente los supuestos dos ficheros que han compartido con nosotros.

Aprovechando que ya conocen el correo electrónico de la víctima, en el formulario preparado para robar las credenciales la dirección ya se encuentra introducida.

Armorblox

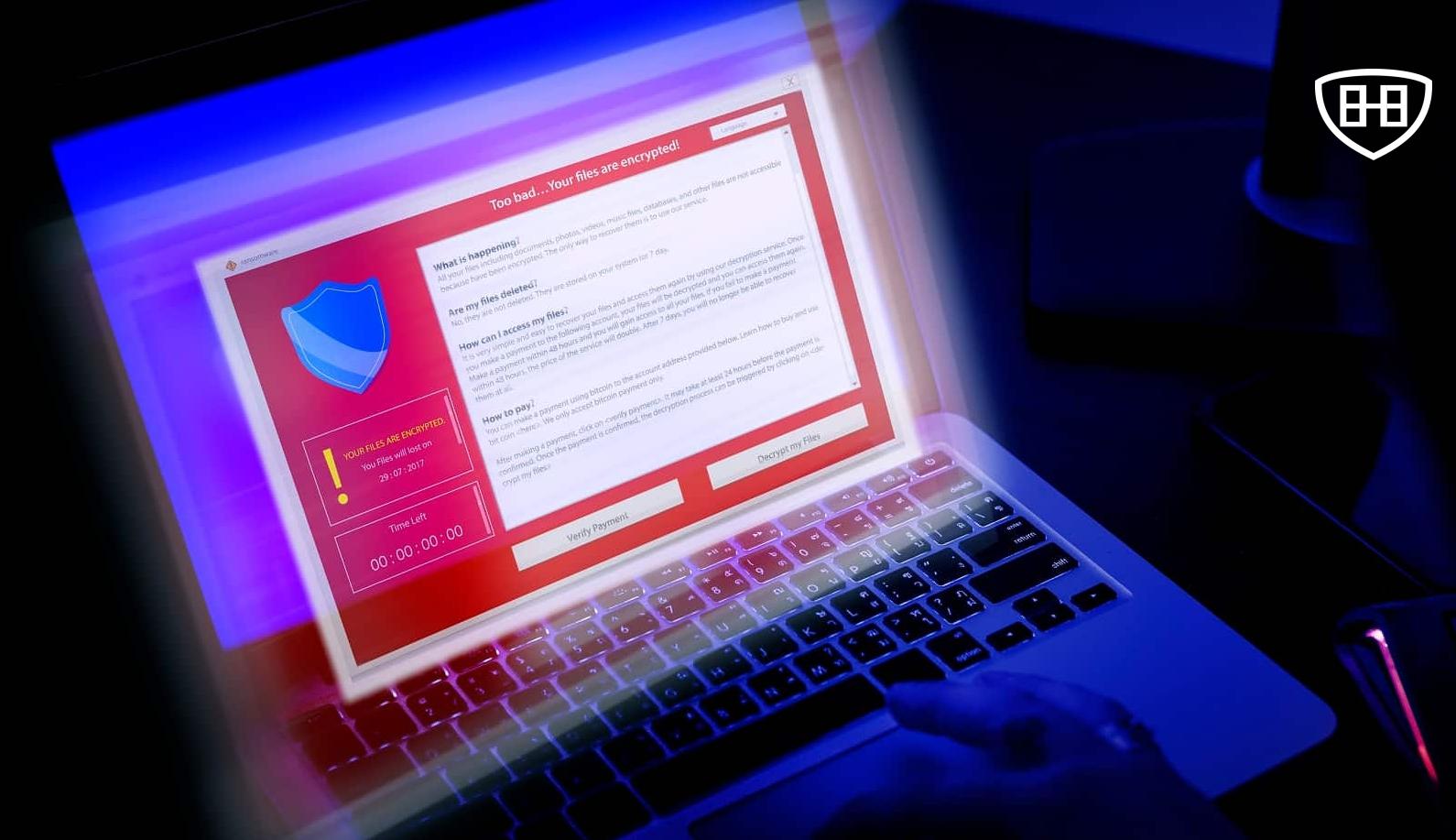

Al hacer clic en el enlace ‘Ver archivos’ en el correo electrónico, las víctimas acceden a una página de phishing repleta de la marca Microsoft Excel. La página contiene una hoja de cálculo borrosa en segundo plano y un formulario para capturar los detalles de inicio de sesión en primer plano. La dirección de correo electrónico de la víctima ya está precargada en el formulario, lo que ayuda aún más al ataque a pasar las pruebas de la vista e induce una acción más rápida.

Si se rellena, pensándose que se trata de una web de Microsoft legítima, los atacantes habrán obtenido las credenciales de acceso a la plataforma de herramientas de Office.

Armorblox

Esta es una muestra más de la sofisticación e imaginación que emplean los atacantes para lograr sus objetivos con este tipo de ataques.

¿Cómo evitar este tipo de estafas?

- Aumenta la seguridad de tu correo electrónico nativo con controles adicionales.

- Cuidado con las señales de ingeniería social: Someta el correo electrónico a una prueba visual que incluye inspeccionar el nombre del remitente, la dirección de correo electrónico del remitente, el idioma del correo electrónico y cualquier inconsistencia lógica dentro del correo electrónico; por ejemplo: ¿Por qué un enlace WeTransfer conduce a una página de Excel? ¿Por qué el nombre del remitente dice ¿Wetransfer sin la T mayúscula?.

- No uses la misma contraseña en varios sitios.

- Evita el uso de contraseñas que se relacionen con tu información disponible públicamente (fecha de nacimiento, apellidos, dirección, número de teléfono, etc.).