Una amalgama de múltiples grupos de amenazas patrocinados por el estado de China puede haber estado detrás de una serie de ataques dirigidos contra las autoridades ejecutivas federales rusas en 2020.

La última investigación, publicada por la empresa Group-IB con sede en Singapur, profundiza en un virus informático llamado » Webdav-O » que se detectó en las intrusiones, y la firma de ciberseguridad observa similitudes entre la herramienta y la del popular troyano llamado » BlueTraveller , «que se sabe que está conectado a un grupo de amenazas chino llamado TaskMasters y se implementa en actividades maliciosas con el objetivo de espionaje y saqueo de documentos confidenciales.

«Las APT chinas son una de las comunidades de hackers más numerosas y agresivas», dijeron los investigadores Anastasia Tikhonova y Dmitry Kupin . «Los piratas informáticos apuntan principalmente a agencias estatales, instalaciones industriales, contratistas militares e institutos de investigación. El objetivo principal es el espionaje: los atacantes obtienen acceso a datos confidenciales e intentan ocultar su presencia durante el mayor tiempo posible».

El informe se basa en una serie de divulgaciones públicas en mayo de Solar JSOC y SentinelOne , las cuales revelaron un malware llamado «Mail-O» que también se observó en ataques contra las autoridades ejecutivas federales rusas para acceder al servicio en la nube Mail.ru, con SentinelOne lo vincula con una variante de otro software malicioso conocido llamado «PhantomNet» o «SManager» utilizado por un actor de amenazas denominado TA428.

«El objetivo principal de los piratas informáticos era comprometer completamente la infraestructura de TI y robar información confidencial, incluidos documentos de segmentos cerrados y correspondencia por correo electrónico de autoridades ejecutivas federales clave», señaló Solar JSOC, y agregó que «los ciberdelincuentes se aseguraron un alto nivel de secreto a través de el uso de utilidades legítimas, malware indetectable y una comprensión profunda de las características específicas del trabajo de las herramientas de protección de la información instaladas en los organismos gubernamentales «.

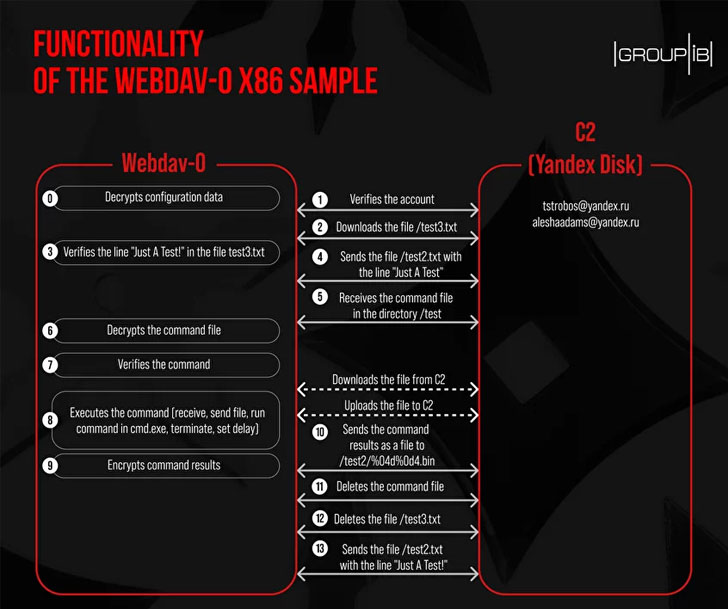

El análisis de Group-IB se centra en una muestra de Webdav-O que se cargó en VirusTotal en noviembre de 2019 y las superposiciones que comparte con la muestra de malware detallada por Solar JSOC, y los investigadores encontraron que esta última es una versión más nueva y parcialmente improvisada con capacidades adicionales. . La muestra de Webdav-O detectada también se ha vinculado al troyano BlueTraveller, citando similitudes en el código fuente y la forma en que se procesan los comandos.

Además, una mayor investigación sobre el conjunto de herramientas de TA428 ha revelado numerosos puntos en común entre BlueTraveller y una cepa de malware naciente llamada » Albaniiutas » que se atribuyó al actor de amenazas en diciembre de 2020, lo que implica que Albaniiutas no solo es una variante actualizada de BlueTraveller, sino también que Webdav -O malware es una versión de BlueTraveller.

«Es digno de mención que los grupos de hackers chinos intercambian activamente herramientas e infraestructura, pero tal vez sea el caso aquí», dijeron los investigadores. «Esto significa que un troyano puede ser configurado y modificado por piratas informáticos de diferentes departamentos con diferentes niveles de capacitación y con varios objetivos».

«O ambos grupos de hackers chinos (TA428 y TaskMasters) atacaron a las autoridades ejecutivas federales rusas en 2020 o que hay un grupo de hackers chino unido formado por diferentes unidades».