La empresa de tecnología estadounidense Kaseya, que está combatiendo el ataque de ransomware de cadena de suministro más grande de su historia en su producto local VSA, descartó la posibilidad de que su base de código fuera manipulada sin autorización para distribuir malware.

Si bien los informes iniciales generaron especulaciones de que REvil, la banda de ransomware detrás del ataque, podría haber obtenido acceso a la infraestructura de backend de Kaseya y abusar de ella para implementar una actualización maliciosa en los servidores VSA que se ejecutan en las instalaciones del cliente, en un modus operandi similar al del devastador SolarWinds. hack, desde entonces ha surgido que una vulnerabilidad de seguridad nunca antes vista ( CVE-2021-30116 ) en el software se aprovechó para impulsar el ransomware a los clientes de Kaseya.

«Los atacantes pudieron explotar las vulnerabilidades de día cero en el producto VSA para eludir la autenticación y ejecutar la ejecución de comandos arbitrarios», señaló la empresa con sede en Miami en el análisis de incidentes. «Esto permitió a los atacantes aprovechar la funcionalidad estándar del producto VSA para implementar ransomware en los puntos finales. No hay evidencia de que el código base de VSA de Kaseya haya sido modificado maliciosamente».

En otras palabras, si bien la explotación exitosa de día cero en el software Kaseya VSA por sí sola no es un ataque a la cadena de suministro, aprovechar el exploit para comprometer a los proveedores de servicios administrados (MSP) y violar a sus clientes constituiría como uno.

Sin embargo, no está claro cómo los piratas informáticos se enteraron de las vulnerabilidades. Los detalles de esas fallas aún no se han hecho públicos, aunque Huntress Labs reveló que «los ciberdelincuentes se han aprovechado de una vulnerabilidad de carga de archivos e inyección de código arbitrarios y tienen mucha confianza en que se utilizó un desvío de autenticación para obtener acceso a estos servidores».

Alrededor de 60 MSP y 1,500 empresas en todo el mundo se han visto paralizadas por el ataque de ransomware, según el director ejecutivo de la compañía, Fred Voccola, la mayoría de las cuales han sido pequeñas preocupaciones, como consultorios dentales, firmas de arquitectura, centros de cirugía plástica y bibliotecas.

Los piratas informáticos asociados con el grupo de ransomware como servicio (RaaS) REvil vinculado a Rusia inicialmente exigieron $ 70 millones en Bitcoins para lanzar una herramienta de descifrado para restaurar todos los datos de las empresas afectadas, aunque rápidamente han reducido el precio de venta a $ 50 millones. , lo que sugiere la voluntad de negociar sus demandas a cambio de una cantidad menor.

«El ransomware REvil se ha anunciado en foros clandestinos durante tres años y es una de las operaciones RaaS más prolíficas», dijeron los investigadores de Kaspersky el lunes, agregando que «la banda ganó más de $ 100 millones de sus operaciones en 2020».

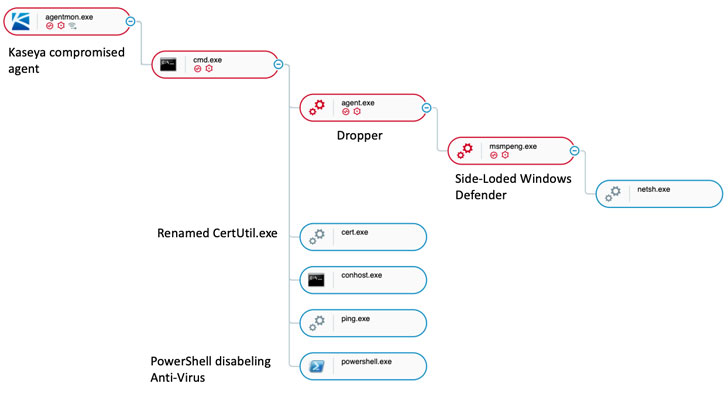

La cadena de ataque funcionó implementando primero un cuentagotas malicioso a través de un script de PowerShell que se ejecutó a través del software VSA de Kaseya.

«Esta secuencia de comandos desactiva las funciones de protección de Microsoft Defender para Endpoint y luego usa la utilidad certutil.exe para decodificar un ejecutable malicioso (agent.exe) que suelta un binario legítimo de Microsoft (MsMpEng.exe, una versión anterior de Microsoft Defender) y una biblioteca maliciosa ( mpsvc.dll), que es el ransomware REvil. Luego, el MsMpEng.exe legítimo carga esta biblioteca mediante la técnica de carga lateral de DLL «, agregaron los investigadores.

El incidente también ha llevado a la Agencia de Seguridad de Infraestructura y Ciberseguridad de los EE. UU. (CISA) a ofrecer una guía de mitigación, instando a las empresas a habilitar la autenticación de múltiples factores, limitar la comunicación con capacidades de monitoreo y administración remota (RMM) a pares de direcciones IP conocidas y colocar interfaces administrativas de RMM detrás de una red privada virtual (VPN) o un firewall en una red administrativa dedicada.