Microsoft reveló el jueves que el actor de amenazas detrás del hackeo de la cadena de suministro de SolarWinds regresó al panorama de amenazas para apuntar a agencias gubernamentales, grupos de expertos, consultores y organizaciones no gubernamentales ubicadas en 24 países, incluido EE. UU.

«Esta ola de ataques dirigidos aproximadamente 3.000 cuentas de correo electrónico a más de 150 organizaciones diferentes,» Tom Burt, vicepresidente corporativo de Microsoft para la seguridad y la confianza de los clientes, dijo . «Al menos una cuarta parte de las organizaciones seleccionadas estaban involucradas en el trabajo de desarrollo internacional, humanitario y de derechos humanos».

Microsoft atribuyó las intrusiones al actor de amenazas ruso que rastrea como Nobelium, y por la comunidad de ciberseguridad en general bajo los apodos APT29, UNC2452 (FireEye), SolarStorm (Unidad 42), StellarParticle (Crowdstrike) y Dark Halo (Volexity).

Se dice que la última ola de una serie de intrusiones comenzó en enero de 2021, antes de alcanzar un nuevo nivel de escalada el 25 de mayo. El ataque aprovecha un servicio legítimo de correo masivo llamado Constant Contact para ocultar su actividad maliciosa y hacerse pasar por USAID. una organización de desarrollo con sede en EE. UU., para una campaña de phishing a gran escala que distribuye correos electrónicos de phishing a una amplia variedad de organizaciones y sectores verticales.

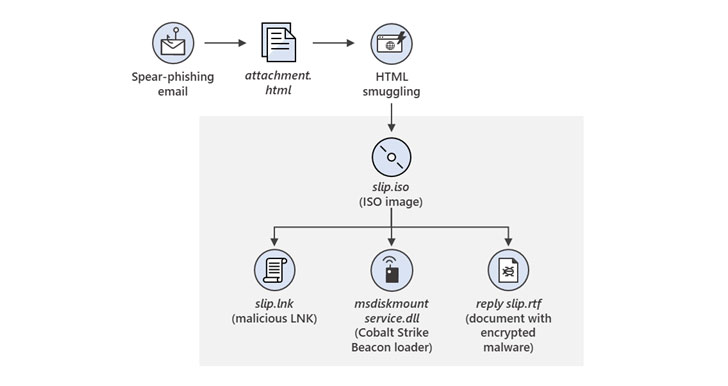

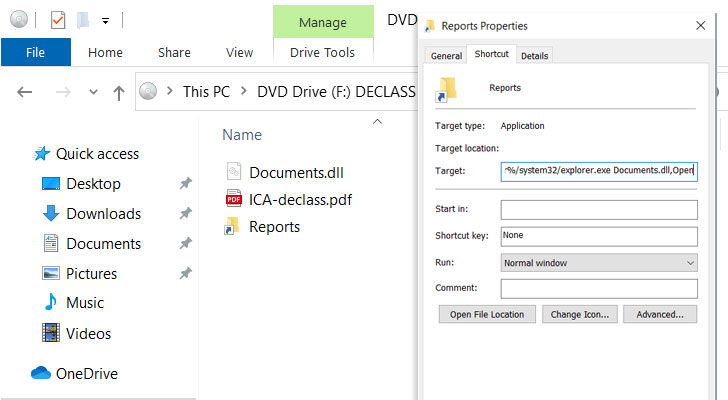

Estos correos electrónicos aparentemente auténticos incluyen un enlace que, cuando se hace clic, entrega un archivo de imagen de disco óptico malicioso («ICA-declass.iso») para inyectar un implante Cobalt Strike Beacon personalizado denominado NativeZone («Documents.dll») que viene equipado con capacidades para mantener el acceso persistente, realizar movimientos laterales, filtrar datos e instalar malware adicional.

En otra variación de los ataques dirigidos, Nobelium experimentó con la creación de perfiles de la máquina objetivo después de que el destinatario del correo electrónico hiciera clic en el enlace. En el caso de que el sistema operativo subyacente resultara ser iOS, la víctima fue redirigida a un segundo servidor remoto para enviar un exploit para el entonces CVE-2021-1879 de día cero . Apple abordó la falla el 26 de marzo, reconociendo que «este problema puede haber sido explotado activamente».

La firma de ciberseguridad Volexity, que corroboró los hallazgos, dijo que la campaña destacó a organizaciones no gubernamentales (ONG), instituciones de investigación, entidades gubernamentales y agencias internacionales ubicadas en Estados Unidos y Europa.

Los últimos ataques se suman a la evidencia del patrón recurrente del actor de amenazas de utilizar una infraestructura y herramientas únicas para cada objetivo, lo que brinda a los atacantes un alto nivel de sigilo y permanecen sin ser detectados durante períodos prolongados.

La naturaleza en constante evolución del arte comercial de Nobelium también es probable que sea una respuesta directa al incidente de SolarWinds altamente publicitado, lo que sugiere que los atacantes podrían continuar experimentando con sus métodos para alcanzar sus objetivos.

«Cuando se combina con el ataque a SolarWinds, está claro que parte del libro de jugadas de Nobelium es obtener acceso a proveedores de tecnología confiables e infectar a sus clientes», dijo Burt. «Al aprovechar las actualizaciones de software y ahora los proveedores de correo electrónico masivo, Nobelium aumenta las posibilidades de daños colaterales en las operaciones de espionaje y socava la confianza en el ecosistema tecnológico».