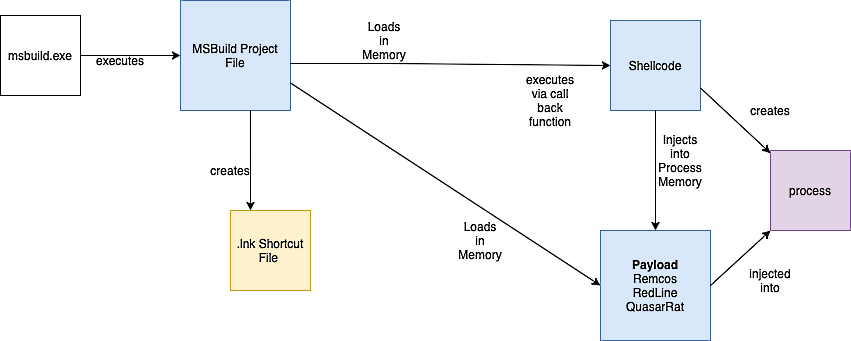

Los actores de amenazas están abusando de Microsoft Build Engine (MSBuild) para implementar herramientas de acceso remoto (RAT) y malware de robo de información sin archivos como parte de una campaña en curso.

MSBuild (msbuild.exe) es una plataforma de desarrollo de Microsoft legítima y de código abierto , similar a la utilidad make de Unix, para crear aplicaciones.

Esta herramienta de desarrollo puede crear aplicaciones en cualquier sistema Windows si se le proporciona un archivo de proyecto de esquema XML que le indique cómo automatizar el proceso de creación (compilación, empaquetado, prueba e implementación).

Como observó el equipo de Investigación de Amenazas de Anomali, los archivos de proyecto de MSBuild maliciosos entregados en esta campaña incluían ejecutables codificados y códigos de shell de los actores de amenazas utilizados para inyectar las cargas útiles finales en la memoria de los procesos recién generados.

«Si bien no pudimos determinar el método de distribución de los archivos .proj, el objetivo de estos archivos era ejecutar Remcos o RedLine Stealer», dijeron los analistas de inteligencia de Anomali Tara Gould y Gage Mele .

Centrado en robar credenciales y otra información confidencial

Los atacantes comenzaron a enviar cargas útiles de Remcos RAT, Quasar RAT y RedLine Stealer a las computadoras de sus víctimas el mes pasado en ataques que aún estaban activos el martes, dos días antes de que Anomali revelara su investigación.

Una vez que las RAT se instalan en un sistema de destino, se pueden utilizar para recopilar pulsaciones de teclas, credenciales e instantáneas de pantalla, deshabilitar el software antimalware, obtener persistencia y controlar completamente los dispositivos de forma remota.

En las computadoras donde los atacantes desplegaron el ladrón de información, el malware buscará navegadores web, aplicaciones de mensajería, VPN y software de criptomonedas para robar las credenciales de los usuarios.

RedLine también puede recopilar y extraer información del sistema, cookies e información de billetera criptográfica de archivos de configuración y datos de aplicaciones almacenados en los dispositivos de las víctimas.

La entrega de malware sin archivos ayuda a evadir la detección

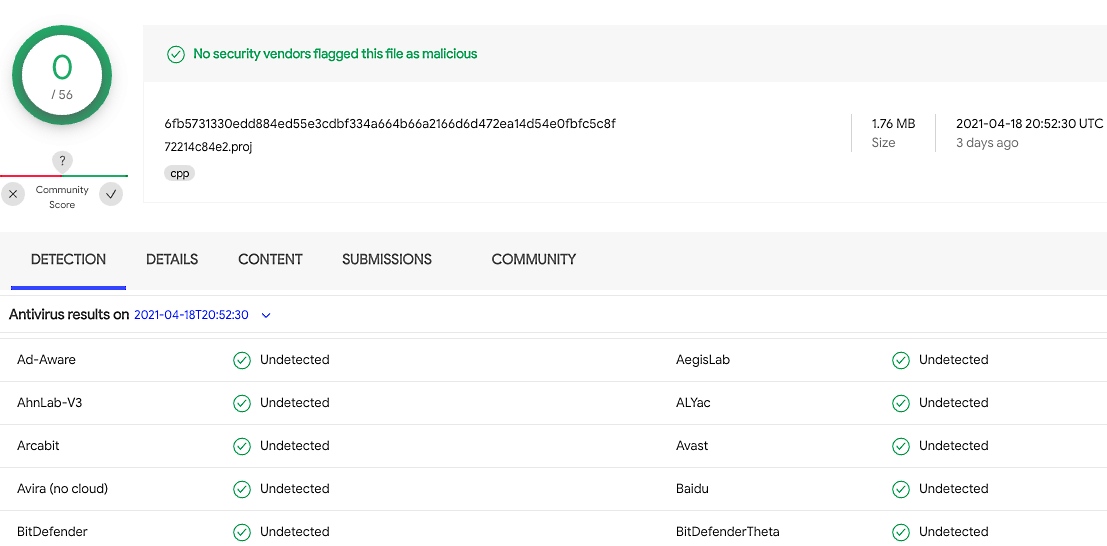

El uso de la herramienta de desarrollo legítima MSBuild de Microsoft permite a los atacantes evadir con éxito la detección mientras cargan sus cargas maliciosas directamente en la memoria de una computadora de destino.

Las muestras de malware utilizadas en esta campaña no son detectadas o son detectadas por un número muy bajo de motores anti-malware según VirusTotal.

El malware sin archivos reduce aún más las posibilidades de que se detecte el ataque, ya que no se escriben archivos reales en los dispositivos de las víctimas, sin rastros físicos de las cargas útiles que quedan en los discos duros de los dispositivos infectados.

Según un informe de seguridad de Internet de WatchGuard publicado a fines de marzo, la entrega de malware sin archivos ha experimentado un aumento masivo entre 2019 y 2020, disparándose en un 888% según un año de datos de inteligencia de amenazas de endpoints recopilados por los productos Watch-Guard Panda.

«Los actores de amenazas detrás de esta campaña utilizaron la entrega sin archivos como una forma de eludir las medidas de seguridad, y los actores utilizan esta técnica para una variedad de objetivos y motivaciones», concluyó Anomali.

«Esta campaña destaca que la confianza en el software antivirus por sí sola es insuficiente para la defensa cibernética, y el uso de código legítimo para ocultar el malware de la tecnología antivirus es eficaz y crece exponencialmente».