Los investigadores de seguridad revelaron el jueves una nueva vulnerabilidad crítica que afecta a los solucionadores del Sistema de Nombres de Dominio (DNS) que podrían ser explotados por los adversarios para llevar a cabo ataques de denegación de servicio basados en la reflexión contra servidores de nombres autorizados.

La falla, llamada ‘TsuNAME’ , fue descubierta por investigadores de SIDN Labs e InternetNZ, que administran los dominios nacionales de Internet de nivel superior ‘.nl’ y ‘.nz’ para los Países Bajos y Nueva Zelanda, respectivamente.

«TsuNAME ocurre cuando los nombres de dominio están mal configurados con registros de DNS dependientes cíclicos, y cuando los resolutores vulnerables acceden a estas configuraciones incorrectas, comienzan a circular y envían consultas de DNS rápidamente a servidores autorizados y otros resolutores», dijeron los investigadores.

Un solucionador de DNS recursivo es uno de los componentes centrales involucrados en la resolución de DNS , es decir, convertir un nombre de host como www.google.com en una dirección IP compatible con computadoras como 142.250.71.36. Para lograr esto, responde a la solicitud de un cliente de una página web realizando una serie de solicitudes hasta que llega al servidor de nombres DNS autorizado para el registro DNS solicitado. El servidor DNS autorizado es similar a un diccionario que contiene la dirección IP exacta del dominio que se busca.

Pero con TsuNAME, la idea es que las configuraciones incorrectas durante el registro de dominio pueden crear una dependencia cíclica tal que los registros del servidor de nombres para dos zonas se apunten entre sí, lo que lleva a los resolutores vulnerables a «simplemente recuperarse de una zona a otra, enviando consultas ininterrumpidas a las autoridades servidores de ambas zonas principales «, abrumando así los servidores autorizados de la zona principal.

En cuanto a cómo sucede esto, todo se reduce a que los resolutores recursivos ignoran el ciclo y no almacenan en caché los registros de nombres cíclicamente dependientes.

Los datos recopilados del dominio .nz encontraron que dos dominios mal configurados por sí solos llevaron a un aumento del 50% en el volumen de tráfico general para los servidores autorizados de .nz. Google Public DNS (GDNS) y Cisco OpenDNS, que fueron abusados para apuntar a dominios .nz y .nl en 2020, han abordado el problema en su software de resolución de DNS.

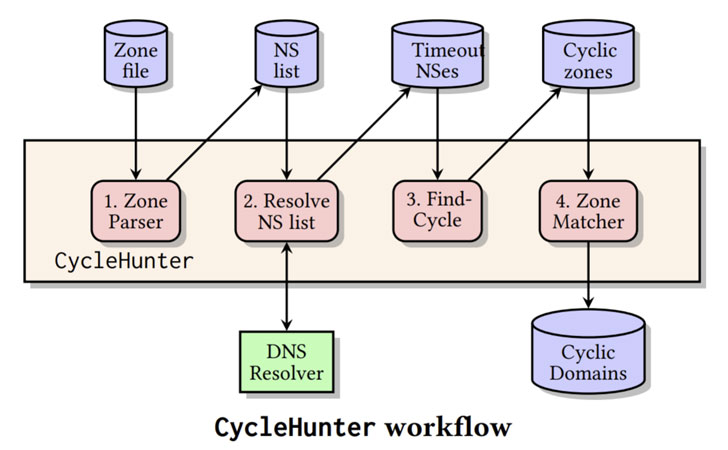

Para mitigar el impacto de TsuNAME en la naturaleza, los investigadores han publicado una herramienta de código abierto llamada CycleHunter que permite a los operadores de servidores DNS autorizados detectar dependencias cíclicas. El estudio también analizó 184 millones de dominios que abarcan siete grandes dominios de nivel superior y 3,6 millones de registros de servidores de nombres distintos, descubriendo 44 dependencias cíclicas utilizadas por 1.435 nombres de dominio.

«Dado que los registros [del servidor de nombres] pueden cambiar en cualquier momento, no existe una solución permanente», advirtieron los investigadores. «En otras palabras, si una zona DNS no tiene registros NS dependientes cíclicamente en el momento t, significa que esta zona no es vulnerable solo en ese momento particular t. Por lo tanto, también recomendamos que los registradores ejecuten CycleHunter de forma regular, por ejemplo, como parte de su proceso de registro de nombres de dominio «.