Un actor de amenazas desconocido con la capacidad de evolucionar y adaptar su conjunto de herramientas a los entornos de destino se infiltró en organizaciones de alto perfil en Asia y África con un rootkit de Windows evasivo desde al menos 2018.

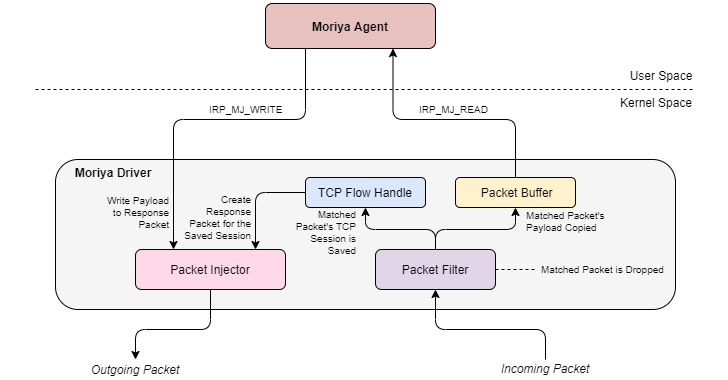

Llamado ‘Moriya’ , el malware es una «puerta trasera pasiva que permite a los atacantes inspeccionar todo el tráfico entrante a la máquina infectada, filtrar los paquetes que están marcados como designados para el malware y responder a ellos», dijeron los investigadores de Kaspersky Mark Lechtik y Giampaolo Dedola. en una inmersión profunda del jueves.

La firma rusa de ciberseguridad denominó la campaña de espionaje en curso ‘TunnelSnake ‘. Según el análisis de telemetría, hasta la fecha se han apuntado menos de 10 víctimas en todo el mundo, siendo los objetivos más destacados dos grandes entidades diplomáticas en el sudeste asiático y África. Todas las demás víctimas estaban ubicadas en el sur de Asia.

Los primeros informes de Moriya surgieron en noviembre pasado cuando Kaspersky dijo que descubrió el implante furtivo en las redes de organizaciones intergubernamentales regionales en Asia y África. Se dice que la actividad maliciosa asociada con la operación se remonta a noviembre de 2019, y que el rootkit persiste en las redes de las víctimas durante varios meses después de la infección inicial.

«Esta herramienta se utiliza para el control del público frente a los servidores de las organizaciones mediante el establecimiento de un canal encubierto con un servidor C2 y pasando los comandos de shell y sus salidas a la C2», la compañía dijo en sus tendencias APT para reportar Q3 2020. «Esta capacidad es facilitado usando un controlador de modo kernel de Windows «.

Los rootkits son particularmente peligrosos ya que permiten a los atacantes obtener altos privilegios en el sistema, lo que les permite interceptar las operaciones de entrada / salida principales realizadas por el sistema operativo subyacente y combinarse mejor con el panorama, lo que dificulta el seguimiento de las huellas digitales del atacante.

Microsoft, por su parte, ha implementado varias protecciones en Windows a lo largo de los años para evitar la implementación y ejecución exitosa de rootkits, lo que hace que Moriya sea aún más notable.

La mayor parte del conjunto de herramientas, además de la puerta trasera, consta de piezas de malware patentadas y conocidas, como el shell web de China Chopper, BOUNCER, Earthworm y Termite, que han sido utilizadas anteriormente por actores de amenazas de habla china, lo que da una idea de los orígenes del atacante. Las tácticas, técnicas y procedimientos (TTP) utilizados en los ataques también muestran que las entidades objetivo se ajustan al patrón de victimología asociado con los adversarios de habla china.

Las revelaciones se producen cuando las amenazas persistentes avanzadas (APT) continúan aumentando las misiones de robo de datos altamente dirigidas, mientras que simultáneamente hacen todo lo posible para permanecer bajo el radar el mayor tiempo posible, reconstruyen su arsenal de malware, haciéndolos más personalizados y complejos. y más difícil de detectar.

«La campaña TunnelSnake demuestra la actividad de un actor sofisticado que invierte importantes recursos en el diseño de un conjunto de herramientas evasivas y se infiltra en redes de organizaciones de alto perfil», dijeron Lechtik y Dedola. «Al aprovechar los controladores de Windows, los canales de comunicación encubiertos y el malware patentado, el grupo que lo respalda mantiene un nivel considerable de sigilo».