Al atribuir los ataques a un actor de amenazas apodado » Naikon APT «, la empresa de ciberseguridad Bitdefender expuso las tácticas, técnicas y procedimientos en constante cambio adoptados por el grupo, incluida la incorporación de nuevas puertas traseras llamadas «Nebulae» y «RainyDay» en su robo de datos. Misiones Se dice que la actividad maliciosa se llevó a cabo entre junio de 2019 y marzo de 2021.

«Al comienzo de la operación, los actores de la amenaza utilizaron el cargador Aria-Body y Nebulae como la primera etapa del ataque», dijeron los investigadores . «A partir de septiembre de 2020, los actores de amenazas incluyeron la puerta trasera RainyDay en su kit de herramientas. El propósito de esta operación era el ciberespionaje y el robo de datos».

Supuestamente vinculado a China, Naikon (también conocido como Override Panda, Lotus Panda o Hellsing) tiene un historial de apuntar a entidades gubernamentales en la región de Asia-Pacífico (APAC) en busca de inteligencia geopolítica. Si bien inicialmente se asumió que se había quedado en silencio desde 2015, en mayo pasado surgieron pruebas de lo contrario cuando se vio al adversario usando una nueva puerta trasera llamada » Aria-Body » para irrumpir sigilosamente en las redes y aprovechar la infraestructura comprometida como comando y control ( C2) servidor para lanzar ataques adicionales contra otras organizaciones.

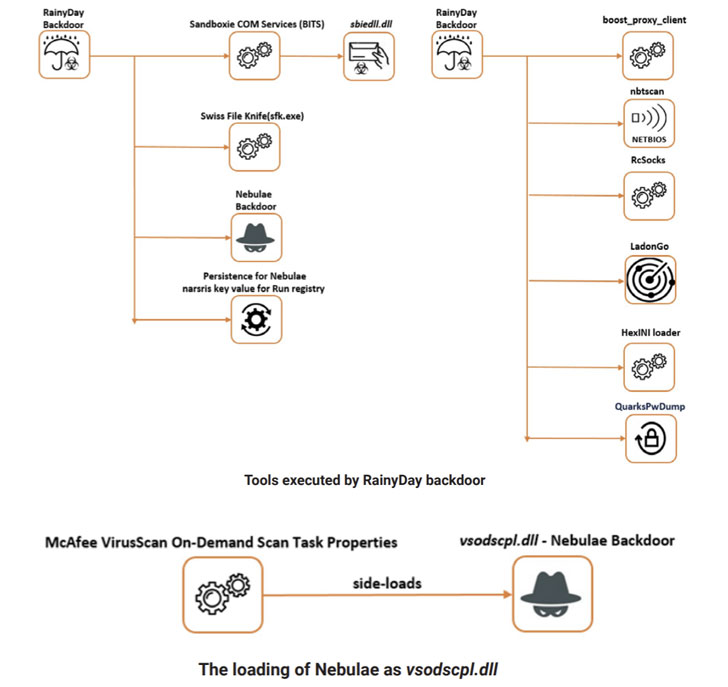

La nueva ola de ataques identificada por Bitdefender empleó RainyDay como la puerta trasera principal, y los actores lo utilizaron para realizar reconocimientos, entregar cargas útiles adicionales, realizar movimientos laterales a través de la red y exfiltrar información confidencial. La puerta trasera se ejecutó mediante una técnica conocida como carga lateral de DLL , que se refiere al método probado y comprobado de cargar DLL maliciosos en un intento de secuestrar el flujo de ejecución de un programa legítimo como Outlook Item Finder.

Como precaución adicional, el malware también instaló un segundo implante llamado Nebulae para acumular información del sistema, realizar operaciones de archivos y descargar y cargar archivos arbitrarios desde y hacia el servidor C2. «La segunda puerta trasera se […] supuestamente se utiliza como medida de precaución para no perder la persistencia en caso de que se detecten signos de infección», dijeron los investigadores.

Otras herramientas implementadas por la puerta trasera de RainyDay incluyen un recopilador de archivos que recoge archivos modificados recientemente con extensiones específicas y los carga en Dropbox, un recolector de credenciales y varias utilidades de red como escáneres NetBIOS y proxies.

Además, Bitdefender dijo que RainyDay es probablemente el mismo malware que Kaspersky reveló a principios de este mes, citando similitudes en la funcionalidad y el uso de la carga lateral de DLL para lograr la ejecución. Llamada » FoundCore » , la puerta trasera se atribuyó a un actor de habla china llamado Cycldek como parte de una campaña de ciberespionaje dirigida contra el gobierno y las organizaciones militares en Vietnam.