En su lista de parches de abril, Microsoft implementó correcciones para un total de 114 fallas de seguridad , incluido un Zero-Day explotado activamente y cuatro errores de ejecución remota de código en Exchange Server.

De las 114 fallas , 19 están calificadas como críticas, 88 están calificadas como importantes y una tiene una gravedad moderada.

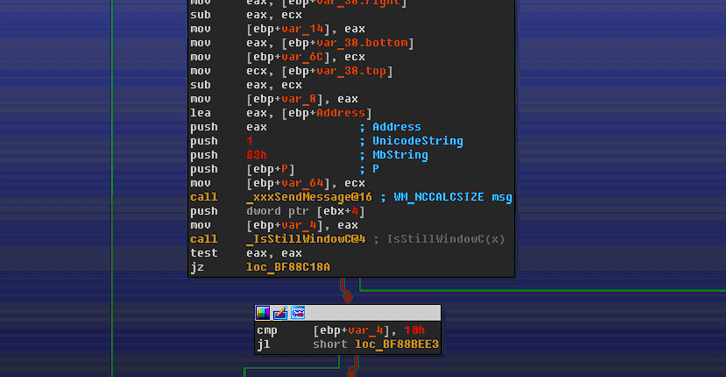

El principal de ellos es CVE-2021-28310 , una vulnerabilidad de escalada de privilegios en Win32k que se dice que está bajo explotación activa, lo que permite a los atacantes elevar los privilegios mediante la ejecución de código malicioso en un sistema de destino.

La firma de ciberseguridad Kaspersky, que descubrió e informó la falla a Microsoft en febrero, vinculó el exploit de día cero con un actor de amenazas llamado Bitter APT, que se descubrió que explotaba una falla similar ( CVE-2021-1732 ) en ataques a fines del año pasado.

«Es una escalada de privilegios (EOP) exploit que probablemente se utiliza junto con otras vulnerabilidades del navegador para escapar de cajas de arena u obtener privilegios del sistema para su posterior acceso,» Kaspersky investigador Boris Larin dijo .

NSA encontró nuevos errores que afectan a Exchange Server

Microsoft también corrigió cuatro fallas de ejecución remota de código (RCE) (CVE-2021-28480 a CVE-2021-28483) que afectan a los servidores Exchange locales 2013, 2016 y 2019 que fueron reportados a la compañía por la Agencia de Seguridad Nacional de EE. UU. (NSA). Dos de los errores de ejecución de código no están autenticados y no requieren interacción del usuario, y tienen una puntuación CVSS de 9,8 sobre un máximo de 10.

Si bien el fabricante de Windows dijo que no había encontrado evidencia de exploits activos en la naturaleza, se recomienda que los clientes instalen estas actualizaciones lo antes posible para proteger el entorno, a la luz de los hackeos generalizados de Exchange Server el mes pasado y los nuevos hallazgos de que los atacantes están intentar aprovechar el exploit ProxyLogon para implementar criptomineros maliciosos en servidores Exchange, con la carga útil alojada en un servidor Exchange comprometido.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) también ha revisado la directiva de emergencia que emitió el mes pasado, indicando que «estas vulnerabilidades representan un riesgo inaceptable para la empresa federal y requieren una acción inmediata y de emergencia», al tiempo que advierte que las fallas subyacentes pueden ser armado mediante ingeniería inversa del parche para crear un exploit.

El FBI eliminó las puertas traseras de los servidores de MS Exchange pirateados

Es más, la Oficina Federal de Investigaciones (FBI) de los Estados Unidos llevó a cabo una «acción exitosa» para «copiar y eliminar» web shells colocados por los adversarios en cientos de computadoras víctimas utilizando los defectos de ProxyLogon. Se dice que el FBI borró las carcasas web instaladas por Hafnium que podrían haber sido utilizadas para mantener y aumentar el acceso no autorizado y persistente a las redes estadounidenses.

«El FBI llevó a cabo la extracción mediante la emisión de una orden a través de la cáscara Web al servidor, el cual fue diseñado para hacer que el servidor para eliminar sólo la cáscara web (identificado por su ruta de archivo único),» el Departamento de Justicia dijo en un comunicado que detalla la operación autorizada por la corte.

27 defectos de RCE en Windows RPC y otras correcciones

Microsoft también dijo que se conocían públicamente cuatro vulnerabilidades adicionales en el momento del lanzamiento, pero que no se aprovecharon:

- CVE-2021-28458: vulnerabilidad de elevación de privilegios de biblioteca ms-rest-nodeauth de Azure

- CVE-2021-27091 – Vulnerabilidad de elevación de privilegios del servicio RPC Endpoint Mapper

- CVE-2021-28437: vulnerabilidad de divulgación de información del instalador de Windows

- CVE-2021-28312: vulnerabilidad de denegación de servicio de Windows NTFS

Además, la actualización del martes de parches de abril también aborda la friolera de 27 fallas de RCE en tiempo de ejecución de llamada a procedimiento remoto (RPC), una vulnerabilidad de omisión de característica de seguridad de Hyper-V (CVE-2021-28444) y múltiples fallas de escalada de privilegios en Windows Speech Runtime, Windows Servicios y aplicación de controlador, modo de kernel seguro de Windows, seguimiento de eventos de Windows y Windows Installer.

Parches de software de otros proveedores

Además de Microsoft, varios otros proveedores también lanzaron una gran cantidad de parches el martes:

- Adobe (actualizaciones de seguridad para Photoshop, Digital Editions, RoboHelp y Bridge)

- DELL

- Distribuciones de Linux SUSE , Oracle Linux y Red Hat

- SAVIA

- Schneider Electric y

- Siemens